Apprentissage automatique à connaissance nulle (ZKML) : Quelles étincelles entre ZK et l'IA ?

TechFlow SélectionTechFlow Sélection

Apprentissage automatique à connaissance nulle (ZKML) : Quelles étincelles entre ZK et l'IA ?

Cet article présente la motivation derrière la construction de ZKML, les efforts actuels et les applications potentielles.

Rédaction : dcbuilder.eth, Worldcoin

Traduction : TechFlow

Le ZKML (Zero-Knowledge Machine Learning) est un domaine de recherche et de développement qui suscite récemment un grand intérêt dans la communauté cryptographique. Mais qu'est-ce que c'est exactement, et à quoi sert-il ? Commençons par décomposer ce terme en ses deux composantes principales et expliquons-les brièvement.

Qu'est-ce que le ZK ?

Une preuve à divulgation nulle de connaissance (zero-knowledge proof) est un protocole cryptographique par lequel une partie (le prouveur) peut démontrer à une autre partie (le vérificateur) qu'une affirmation donnée est vraie, sans révéler aucune information supplémentaire autre que la véracité de cette affirmation. Il s'agit d'un domaine de recherche en pleine expansion, couvrant tous les aspects allant de la recherche fondamentale jusqu'à l'implémentation des protocoles et leurs applications.

Les preuves ZK offrent deux « primitives » principales (ou blocs de construction) : premièrement, la capacité de générer une preuve d'intégrité computationnelle pour un ensemble donné de calculs, où la vérification de la preuve est bien plus rapide que l'exécution du calcul lui-même (cette propriété est appelée « concision »). Deuxièmement, la possibilité de masquer certaines parties du calcul tout en conservant la vérifiabilité de son exactitude (cette propriété est appelée « caractère à divulgation nulle »).

La génération de preuves ZK requiert une puissance de calcul très élevée, environ 100 fois supérieure à celle du calcul initial. Cela signifie que, dans certains cas, il devient irréaliste de produire ces preuves en raison du temps nécessaire même sur le meilleur matériel disponible.

Cependant, les progrès récents dans les domaines de la cryptographie, du matériel informatique et des systèmes distribués ont rendu les preuves ZK de plus en plus viables pour des tâches computationnellement exigeantes. Ces avancées ont permis de concevoir de nouveaux protocoles utilisant des preuves intensives, élargissant ainsi considérablement l'espace de conception pour de nouvelles applications.

Cas d'utilisation du ZK

La cryptographie à divulgation nulle est l'une des technologies les plus populaires dans l'écosystème Web3, car elle permet aux développeurs de construire des applications à la fois évolutives et/ou privées. Voici quelques exemples d'applications existantes (bien que beaucoup soient encore en cours de développement) :

1. Extension d'Ethereum via des rollups ZK

-

Starknet

-

Scroll

-

Polygon Zero, Polygon Miden, Polygon zkEVM

-

zkSync

2. Création d'applications privées

-

Semaphore

-

MACI

-

Penumbra

-

Aztec Network

3. Primitives d'identité et provenance des données

-

WorldID

-

Sismo

-

Clique

-

Axiom

4. Protocoles de première couche

-

Zcash

-

Mina

À mesure que la technologie ZK mûrira, nous pensons qu'une explosion de nouvelles applications verra le jour, car les outils nécessaires à leur développement deviendront plus accessibles et moins dépendants d'une expertise pointue.

L'apprentissage automatique

L'apprentissage automatique (machine learning ou « ML ») est un domaine de recherche en intelligence artificielle (« IA ») qui permet aux ordinateurs d'apprendre automatiquement à partir de l'expérience, sans être explicitement programmés. Il utilise des algorithmes et des modèles statistiques pour analyser et identifier des motifs dans les données, puis effectuer des prédictions ou des décisions basées sur ces motifs. L'objectif ultime du ML est de développer des systèmes intelligents capables d'apprendre de manière autonome, sans intervention humaine, et de résoudre des problèmes complexes dans des secteurs tels que la santé, la finance ou les transports.

Récemment, vous avez probablement entendu parler des grands modèles linguistiques (comme ChatGPT ou Bard) ou des modèles texte-vers-image (comme DALL-E 2, Midjourney ou Stable Diffusion). À mesure que ces modèles deviennent plus performants et capables d'accomplir un éventail toujours plus large de tâches, il devient crucial de savoir si une action a été réalisée par un modèle ou par un humain. Nous explorerons cette idée dans la suite.

Motivations et travaux actuels autour du ZKML

Nous vivons dans un monde où le contenu généré par l'IA/ML devient de plus en plus difficile à distinguer du contenu produit par des humains. La cryptographie à divulgation nulle nous permettra d'affirmer avec certitude : « Étant donné un contenu C, il a été généré par le modèle M appliqué à une entrée X ». Nous serons alors capables de vérifier si une sortie a été générée par un grand modèle linguistique (comme ChatGPT), un modèle texte-vers-image (comme DALL-E 2), ou tout autre modèle pour lequel nous aurons créé une représentation sous forme de circuit ZK. Grâce à la propriété de divulgation nulle, nous pourrons également masquer, si besoin, certaines parties de l'entrée ou du modèle. Un exemple pertinent consiste à appliquer un modèle d'apprentissage automatique sur des données sensibles : un utilisateur peut alors connaître le résultat de l'inférence sans avoir à divulguer ses données à un tiers (par exemple, dans le domaine médical).

Remarque : lorsque nous parlons de ZKML, nous faisons référence à la création de preuves ZK concernant les étapes d'inférence d'un modèle ML, et non à la phase d'entraînement du modèle (déjà extrêmement coûteuse en calculs). Actuellement, même les meilleurs systèmes ZK combinés au matériel le plus performant sont encore loin, de plusieurs ordres de grandeur, de pouvoir traiter des modèles aussi volumineux que les grands modèles linguistiques (LLMs) disponibles aujourd'hui. Toutefois, des progrès notables ont été accomplis pour des modèles plus petits.

Nous avons mené une recherche sur l'état de l'art des systèmes ZK appliqués à la création de preuves pour les modèles ML, et compilé une collection d'articles, recherches, applications et dépôts de code pertinents. Les ressources relatives au ZKML sont disponibles dans le dépôt awesome-zkml de la communauté ZKML sur GitHub.

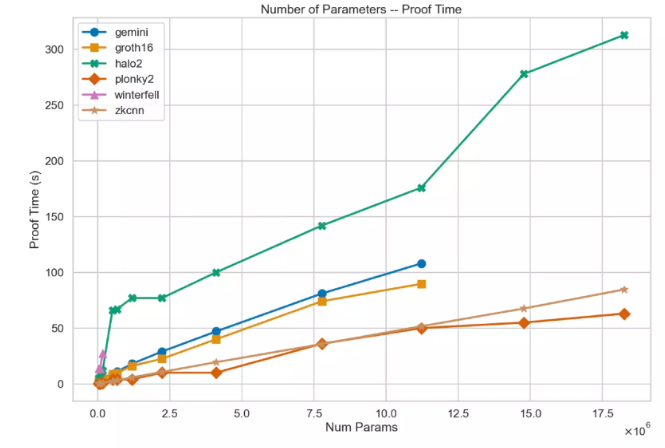

L'équipe de Modulus Labs a récemment publié un article intitulé « The Cost of Intelligence », dans lequel ils ont testé différentes solutions ZK existantes et évalué plusieurs modèles de tailles variées. Actuellement, en utilisant un système de preuve comme plonky2 sur une machine AWS puissante, il est possible de générer une preuve pour un modèle d'environ 18 millions de paramètres en environ 50 secondes. Voici un graphique issu de cet article :

Une autre initiative visant à améliorer l'état de l'art du ZKML est la bibliothèque ezkl de Zkonduit, qui permet de créer des preuves ZK pour des modèles ML exportés au format ONNX. Cela permet à tout ingénieur ML de générer facilement une preuve ZK pour les étapes d'inférence de son modèle et de la soumettre à n'importe quel vérificateur correctement implémenté.

Plusieurs équipes travaillent à améliorer les technologies ZK, développent du matériel spécialisé pour optimiser les opérations internes aux preuves ZK, et conçoivent des implémentations optimisées pour des cas d'usage spécifiques. À mesure que la technologie mûrira, des modèles plus grands pourront être prouvés en ZK rapidement, même sur des machines moins puissantes. Nous espérons que ces avancées permettront l'émergence de nouvelles applications et usages du ZKML.

Cas d'utilisation potentiels

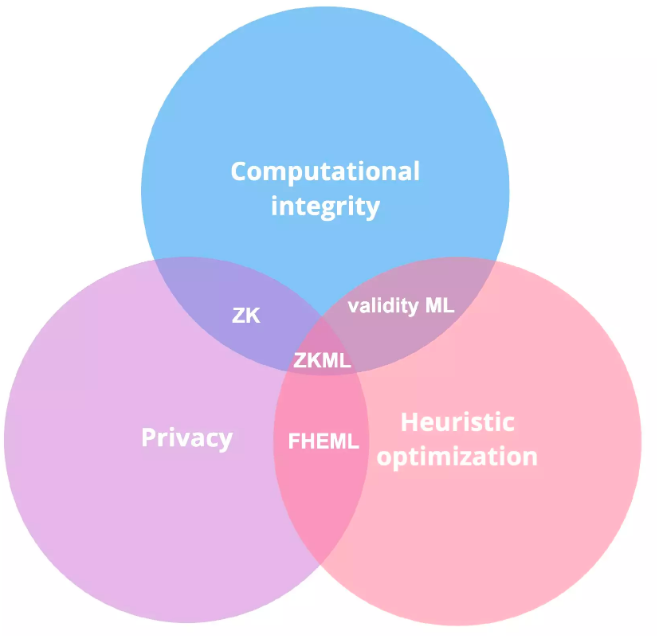

Pour déterminer si le ZKML convient à une application spécifique, nous pouvons examiner comment les propriétés de la cryptographie ZK peuvent résoudre des problèmes liés à l'apprentissage automatique. Cela peut être illustré par un diagramme de Venn :

Définitions :

1. Optimisation heuristique — Une méthode de résolution de problèmes qui utilise des règles empiriques ou des « heuristiques » pour trouver de bonnes solutions à des problèmes difficiles, plutôt que d'utiliser des méthodes d'optimisation classiques. L'optimisation heuristique vise à trouver des solutions satisfaisantes ou « suffisamment bonnes » en un temps raisonnable, sans chercher nécessairement la solution optimale.

2. FHE ML — Le chiffrement homomorphe entièrement (Fully Homomorphic Encryption) appliqué au ML permet aux développeurs d'entraîner et d'évaluer des modèles tout en préservant la confidentialité des données ; toutefois, contrairement aux preuves ZK, il n'existe aucun moyen de prouver cryptographiquement la justesse des calculs effectués.

-

Des équipes comme Zama.ai travaillent activement dans ce domaine.

3. ZK vs Validity — Dans l'industrie, ces termes sont souvent utilisés indifféremment, car les preuves de validité sont des preuves ZK qui ne masquent ni le calcul ni son résultat. Dans le contexte du ZKML, la plupart des applications actuelles exploitent principalement la fonctionnalité de preuve de validité des preuves ZK.

4. Validity ML — Preuve ZK d'un modèle ML, dans laquelle aucune partie du calcul ou du résultat n'est secrète. Elle atteste uniquement de la justesse du calcul.

Voici quelques exemples de cas d'utilisation potentiels du ZKML :

1. Intégrité computationnelle (Validity ML)

-

Modulus Labs

-

Robot de trading blockchain vérifiable sur chaîne — RockyBot

Blockchain visuelle auto-améliorante (exemple) :

-

Amélioration des caractéristiques intelligentes de l'AMM du protocole Lyra Finance

-

Création d'un système de réputation transparent basé sur l'IA pour Astraly (oracle ZK)

-

Utilisation du ML pour le protocole Aztec (zk-rollup avec fonctionnalités de confidentialité), afin de réaliser des percées technologiques nécessaires à des outils de conformité au niveau des contrats.

2. Transparence du service ML (MLaaS) ;

3. Détection ZK d'anomalies / fraude :

-

Ce scénario permettrait de générer des preuves ZK attestant de la présence de vulnérabilités ou de fraudes. Des modèles de détection d'anomalies pourraient être formés sur des données de contrats intelligents et approuvés par des DAOs comme indicateurs pertinents, afin d'automatiser des procédures de sécurité, telles que la suspension proactive et préventive de contrats. Certaines startups explorent déjà l'utilisation de modèles ML dans les contrats intelligents à des fins de sécurité ; une preuve ZK de détection d’anomalie semble donc une étape naturelle suivante.

4. Preuves de validité générales pour l'inférence ML : capacité à prouver et vérifier facilement qu'une sortie donnée résulte bien d'un modèle et d'une entrée spécifiques.

5. Confidentialité (ZKML).

6. Kaggle décentralisé : prouver qu’un modèle atteint une précision supérieure à x % sur certaines données de test, sans révéler ses poids.

7. Inférence avec protection de la vie privée : saisie de données médicales privées (diagnostic) dans un modèle, avec transmission sécurisée du résultat sensible (par exemple, diagnostic de cancer) directement au patient.

8. Worldcoin :

-

Extensibilité de l'IrisCode : les utilisateurs de World ID pourront conserver eux-mêmes leurs données biométriques dans le stockage chiffré de leur appareil mobile, télécharger localement le modèle ML utilisé pour générer l'IrisCode, et créer localement une preuve à divulgation nulle attestant que l'IrisCode a bien été généré. Cet IrisCode pourra ensuite être inséré sans autorisation préalable parmi les utilisateurs Worldcoin enregistrés, car le contrat intelligent destinataire pourra valider la preuve ZK, et donc confirmer la création valide de l'IrisCode. Cela signifie que, si Worldcoin mettait à jour à l'avenir son modèle ML d'une manière incompatible avec les versions précédentes, les utilisateurs n'auraient pas besoin de repasser par l'Orb, mais pourraient générer localement cette preuve ZK sur leur appareil.

-

Sécurité de l'Orb : Actuellement, l'Orb exécute plusieurs mécanismes de détection de fraude et de falsification dans son environnement sécurisé. Toutefois, nous pourrions créer une preuve ZK attestant que ces mécanismes étaient actifs lors de la prise de la photo et de la génération de l'IrisCode, renforçant ainsi la garantie de présence vivante (liveness) fournie au protocole Worldcoin, car nous pourrions être certains que ces mécanismes ont fonctionné tout au long du processus de génération de l'IrisCode.

En résumé, la technologie ZKML offre un large éventail de perspectives applicatives et évolue rapidement. Avec l'arrivée croissante de nouvelles équipes et individus dans ce domaine, nous sommes convaincus que les cas d'utilisation du ZKML deviendront de plus en plus diversifiés et étendus.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News