Sau sự cố bị tin tặc đánh cắp 260 triệu USD, Sui đình chỉ giao dịch trên chuỗi, gây tranh cãi về việc kiểm soát trên chuỗi và đặt nghi vấn tập trung hóa

Tuyển chọn TechFlowTuyển chọn TechFlow

Sau sự cố bị tin tặc đánh cắp 260 triệu USD, Sui đình chỉ giao dịch trên chuỗi, gây tranh cãi về việc kiểm soát trên chuỗi và đặt nghi vấn tập trung hóa

Cetus trong sự kiện này đã mất mát vượt quá TVL và vốn hóa thị trường lưu thông của chính giao thức, trong khi Sui đã chuyển từ một "chuỗi công khai" thành một "cơ sở dữ liệu tập trung theo giấy phép".

Tác giả:0xFacai,Lý động BlockBeats

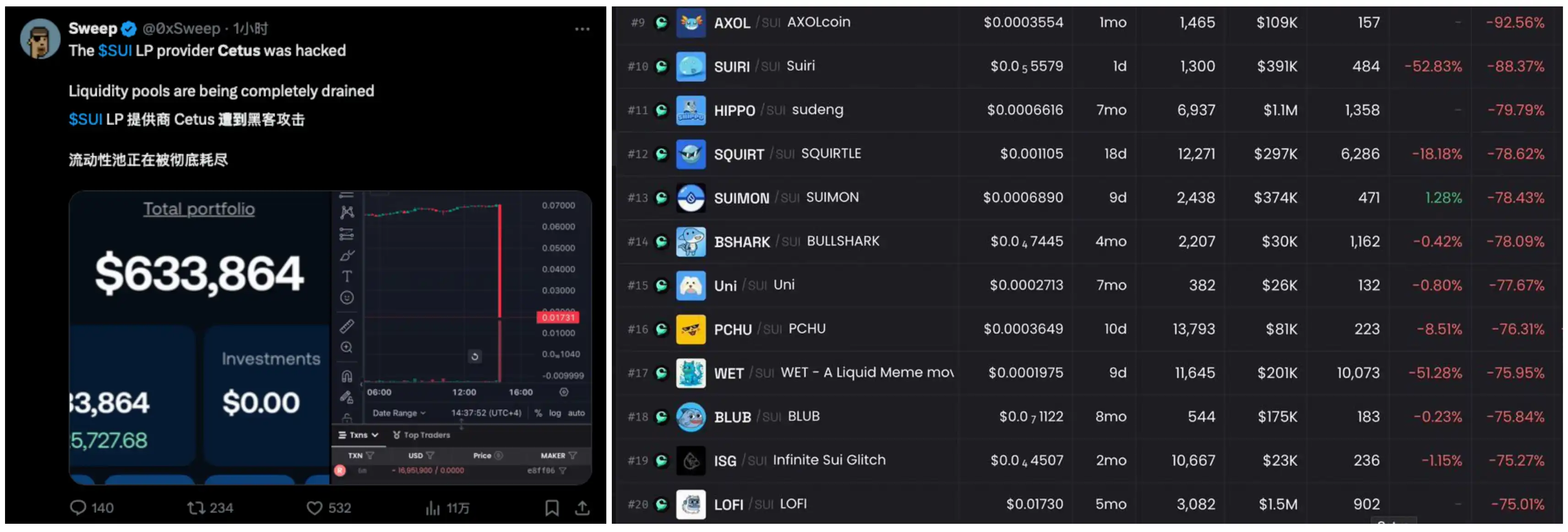

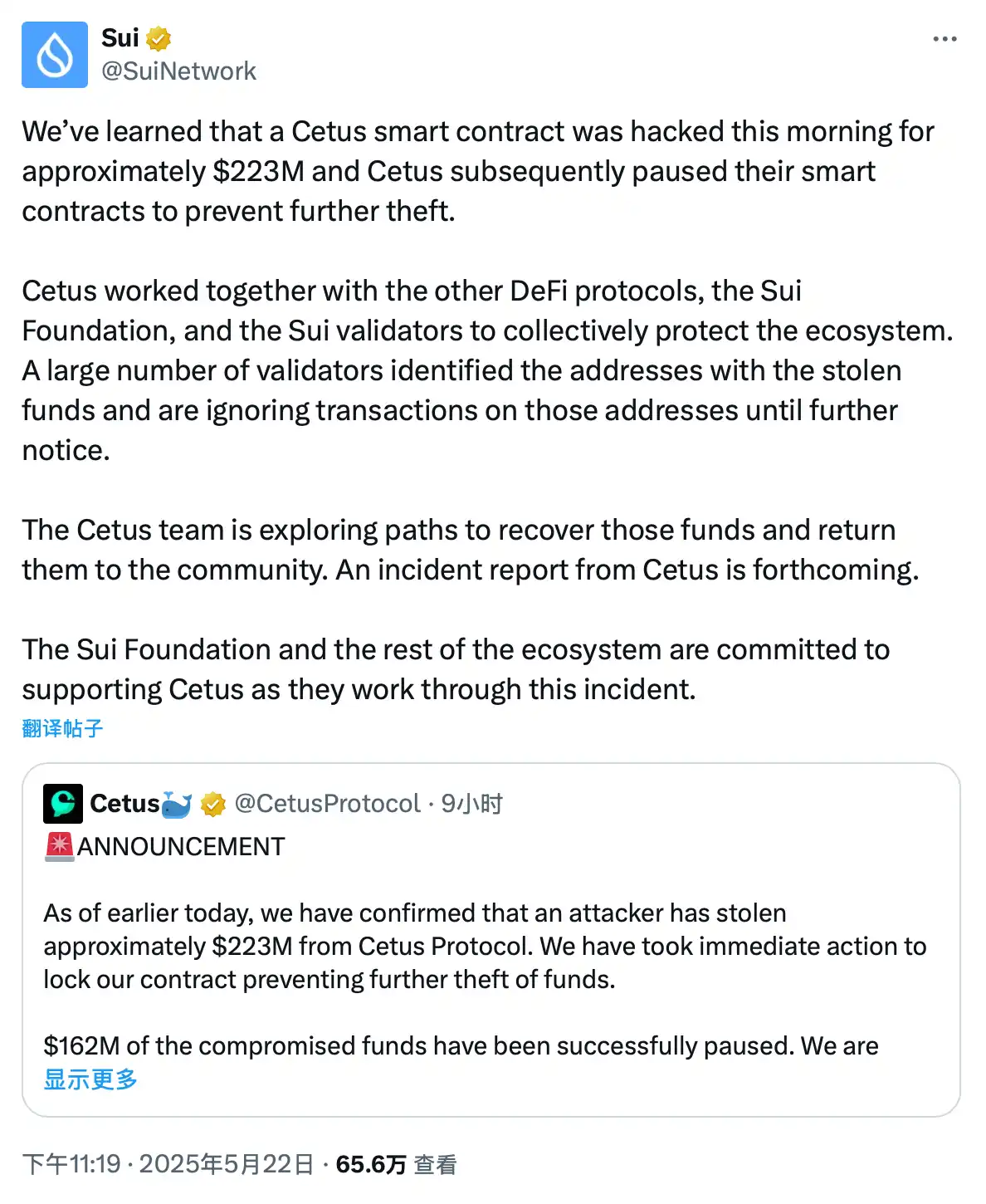

Chiều ngày 22 tháng 5, token CETUS của giao thức thanh khoản Cetus Protocol – DEX hàng đầu trên chuỗi Sui – bất ngờ giảm mạnh gần như một nửa giá trị, đồng thời nhiều cặp giao dịch token trên Cetus cũng sụt giảm nghiêm trọng. Sau đó, nhiều KOL đăng bài trên X cho biết nhóm thanh khoản (LP) của Cetus Protocol đã bị tin tặc tấn công.

Theo dữ liệu theo dõi chuỗi, tin tặc dường như đã kiểm soát toàn bộ các nhóm LP định giá bằng SUI. Tính đến thời điểm viết bài, số tiền bị đánh cắp đã vượt quá 260 triệu USD. Hiện tại, hacker đã bắt đầu chuyển đổi vốn sang USDC và di chuyển đa chuỗi sang mạng Ethereum để đổi lấy ETH, khoảng 60 triệu USDC đã hoàn thành việc di chuyển.

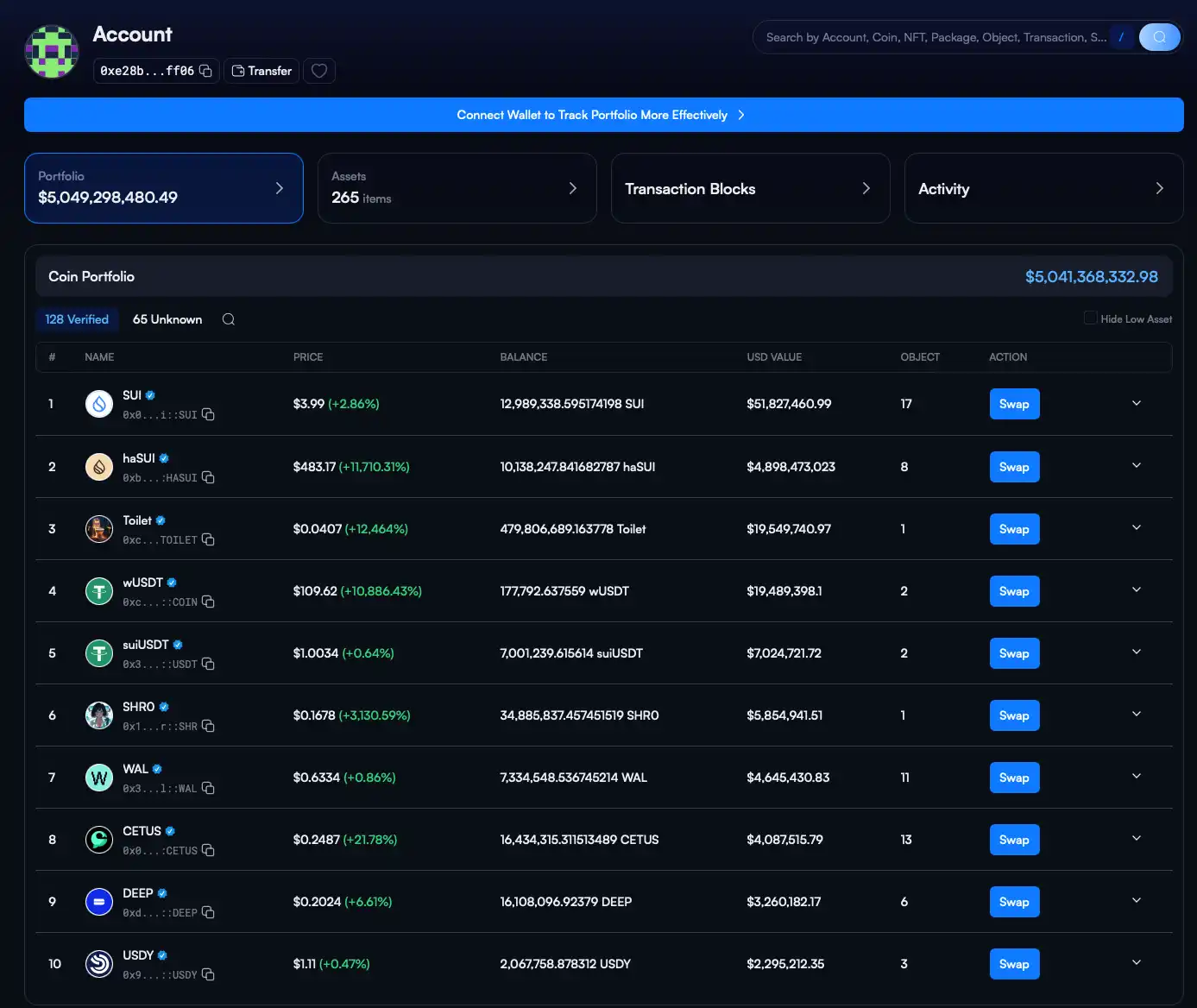

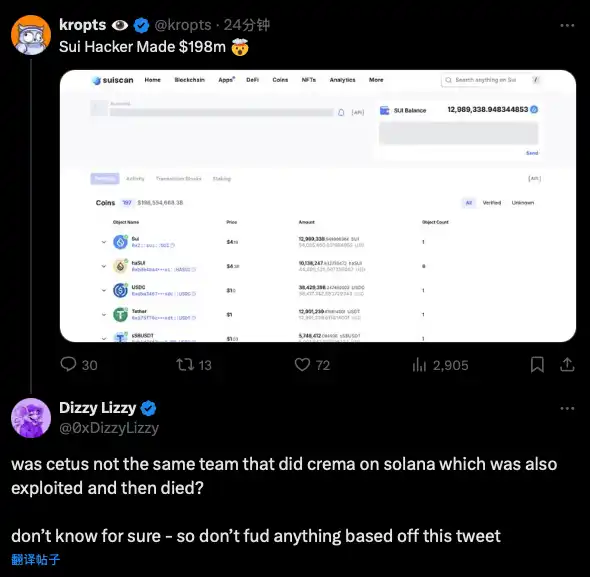

Địa chỉ chuỗi của hacker là: 0xe28b50cef1d633ea43d3296a3f6b67ff0312a5f1a99f0af753c85b8b5de8ff06. Tài sản chủ yếu trong địa chỉ này hiện vẫn là SUI và USDT, nhưng cũng bao gồm các token phổ biến trên hệ sinh thái Sui như CETUS, WAL, DEEP, cho thấy phạm vi tấn công rất rộng.

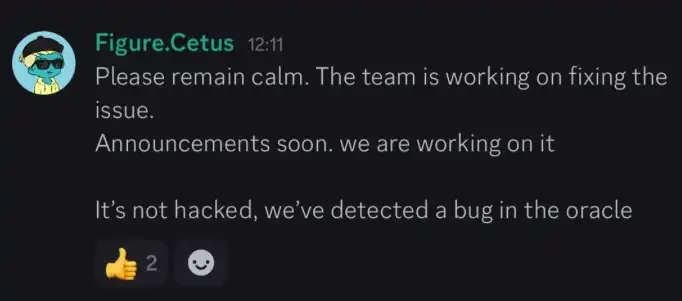

Tối ngày 22, một thành viên đội ngũ Cetus cho biết trong nhóm trò chuyện Discord của dự án rằng Cetus Protocol không bị mất cắp mà do “lỗi oracle”. Tuy nhiên, dữ liệu chuỗi không nói dối: thống kê cho thấy tổn thất nhóm LP của Cetus đã vượt quá 260 triệu USD trong vòng 1 giờ sau sự cố, lớn hơn cả TVL (240 triệu USD) và vốn hóa thị trường (180 triệu USD) của giao thức.

Sáng ngày 23, Cetus chính thức cập nhật tiến triển mới nhất về sự cố bị tấn công trên mạng xã hội, cho biết nhóm đã tìm ra nguyên nhân gốc rễ và sửa chữa gói phần mềm liên quan, đồng thời thuê tổ chức chuyên nghiệp chống tội phạm mạng hỗ trợ theo dõi tài sản và đàm phán an toàn hoàn trả vốn. Hiện đang làm việc với cơ quan thực thi pháp luật và sắp xếp thêm hỗ trợ.

Đáng chú ý, phía chính thức cho biết họ đã xác nhận địa chỉ ví Ethereum do hacker kiểm soát trong vụ tấn công sáng nay và đang đàm phán về việc hoàn trả vốn cho khách hàng. Đã đề xuất thanh toán số dư chưa thanh toán dưới danh nghĩa hacker mũ trắng, nhưng thời gian có hạn. Nếu hacker chấp nhận điều khoản, sẽ không tiếp tục hành động pháp lý nào nữa.

Cộng đồng chỉ trích đội ngũ từng "có tiền án bị hack"

Thú vị là khi Cetus gây ra đợt giảm mạnh trên hệ sinh thái SUI, nhiều thành viên cộng đồng trên Twitter cũng chỉ ra rằng Cetus và giao thức DeFi Crema Finance trước đây trên hệ sinh thái Solana được phát triển bởi cùng một đội ngũ, và Crema từng bị tấn công.

Ngày 3 tháng 7 năm 2022, Crema Finance cũng bị hacker dùng flash loan từ Solend tấn công, khiến nhóm LP bị rút sạch, thiệt hại hơn 8 triệu USD. Sau đó vào ngày 7 tháng 7, hacker đã hoàn trả tiền mã hóa trị giá 7,6 triệu USD sau khi thương lượng với đội ngũ. Theo thỏa thuận, hacker được phép giữ lại 45.455 SOL (1,65 triệu USD) như phần thưởng.

Nhìn lại vụ việc Cetus bị tấn công lần này, giao thức cũng chịu tổn thất do hacker kiểm soát nhóm LP, đồng thời đội ngũ cũng đề xuất thanh toán số dư chưa thanh toán dưới danh nghĩa hacker mũ trắng để đàm phán. Hiện chưa có thông tin công khai nào chứng minh Crema và Cetus chắc chắn do cùng một đội ngũ phát triển, nhưng xét về nguyên nhân bị hack và cách xử lý sau đó, hai sự việc quả thực giống nhau.

Chính thức Sui can thiệp đóng băng giao dịch hacker, hành động "kiểm duyệt chuỗi" gây nghi ngờ tập trung hóa

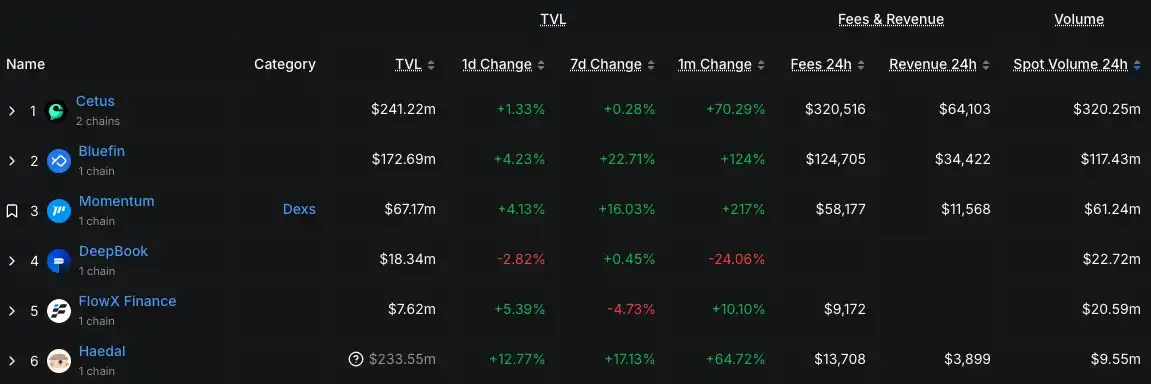

Theo dữ liệu DeFiLlama, Cetus trước đây luôn là DEX hàng đầu và trung tâm tập trung thanh khoản trên hệ sinh thái Sui, chiếm hơn 60% khối lượng giao dịch toàn hệ sinh thái. Cuộc tấn công "quét sạch" lần này rõ ràng đã phá hủy trực tiếp trung tâm thanh khoản của hệ sinh thái, và đối với bất kỳ chuỗi công khai "hạng hai" nào, đây đều là đòn đánh hủy diệt.

Từ tháng 3 năm ngoái, khối lượng giao dịch trên chuỗi hệ sinh thái Sui luôn xu hướng tăng tổng thể, giá các token chủ chốt như CETUS, DEEP, WAL cũng liên tục tăng mạnh, được cộng đồng nhìn chung coi là chuỗi công khai tiềm năng sinh lời nhất trong chu kỳ này và là "Solana tiếp theo".

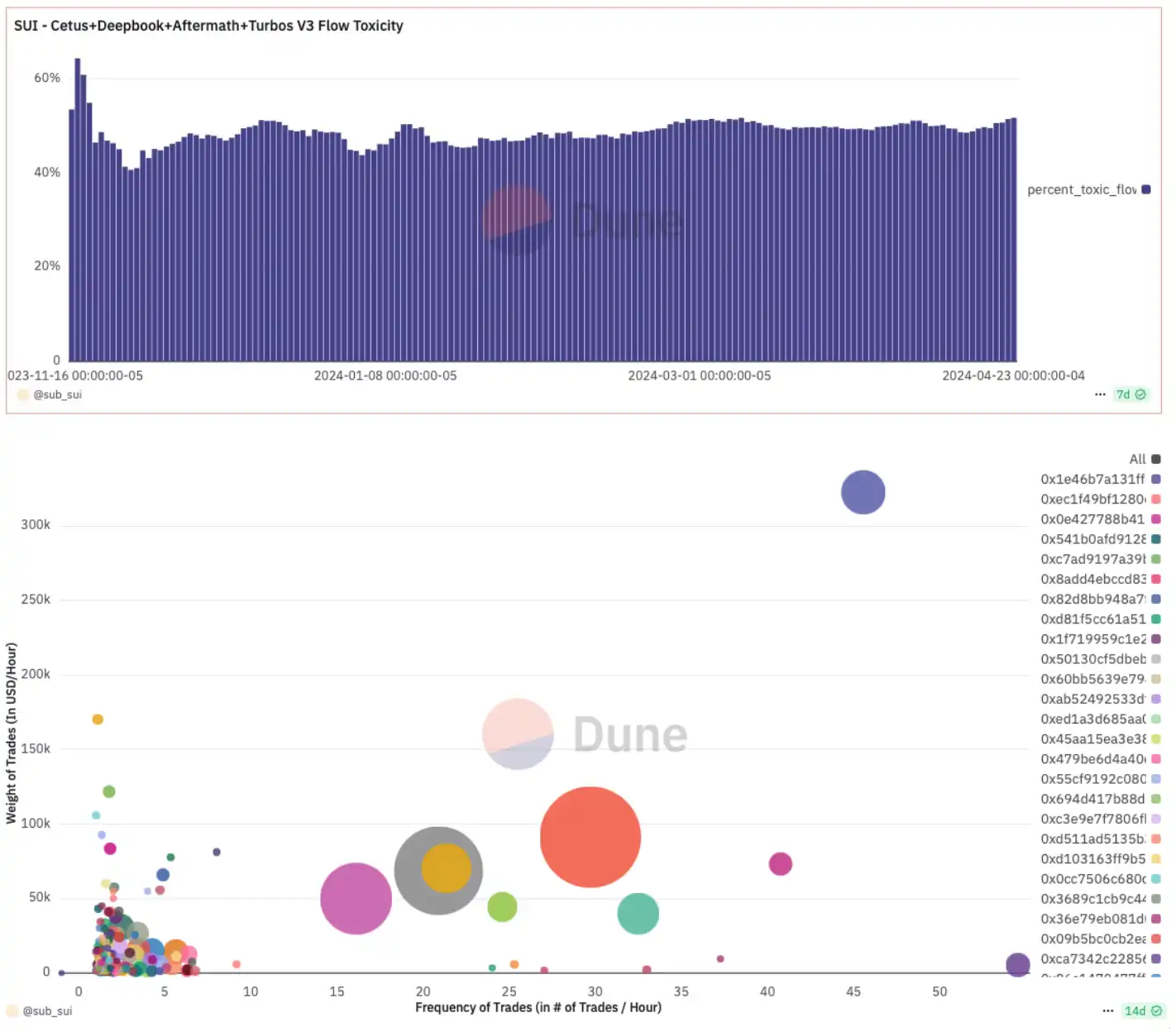

Tuy nhiên thú vị là theo dữ liệu Dune, trên chuỗi Sui luôn tồn tại lượng lớn giao dịch rửa tiền (Wash Trade), tính độc hại thanh khoản (Flow Toxicity) của hệ sinh thái lâu dài gần 50%, đây cũng là một phần lý do cộng đồng phản ánh rằng hệ sinh thái Sui "không có gì cả mà giá cứ tăng mãi".

Chú thích hình: bán kính hình tròn bên dưới biểu thị tổng khối lượng giao dịch của một địa chỉ đơn lẻ, có thể thấy ví có khối lượng giao dịch lớn nhất cũng có tần suất giao dịch rất cao, cho thấy khả năng tồn tại giao dịch rửa tiền; nguồn dữ liệu: Dune Analytics

Tuy vậy, hình ảnh "thế lực lớn mạnh" của Sui đã ăn sâu vào tâm trí các nhà giao dịch từ lâu, và trong đợt phục hồi gần đây của các altcoin, Sui cũng là một trong những chuỗi công khai nổi bật nhất. Trước sự kiện bị tấn công nghiêm trọng này, quỹ phát triển quả nhiên không phụ lòng mong đợi, nhanh chóng đưa ra phản ứng, một lần nữa củng cố hình ảnh "thế lực lớn mạnh" của mình.

Khoảng 23 giờ tối ngày 22, Sui chính thức thông báo nhằm "bảo vệ hệ sinh thái Sui", nhiều trình xác thực mạng Sui đã xác định địa chỉ hacker bằng tiền bị đánh cắp và bỏ qua các giao dịch từ những địa chỉ này. Đồng thời đội ngũ CETUS cũng đang tích cực tìm kiếm cách thu hồi số tiền này và hoàn trả cho cộng đồng, đồng thời sẽ sớm công bố báo cáo sự việc.

Sự việc vừa xảy ra lập tức gây xôn xao cộng đồng, "kiểm duyệt giao dịch chuỗi công khai" trở thành điểm tranh cãi lớn nhất. Nhiều người dùng X cho rằng biện pháp ứng phó của Sui phá vỡ định vị phi tập trung của nó, biến Sui từ một "chuỗi công khai" thành một "cơ sở dữ liệu tập trung có quyền hạn".

Theo tài liệu chính thức của Sui, giao dịch trên mạng Sui được chia thành hai loại: chỉ liên quan đến "đối tượng độc quyền" hoặc đồng thời liên quan đến "đối tượng chia sẻ", chỉ những giao dịch liên quan đến đối tượng chia sẻ mới cần đạt đồng thuận toàn mạng, còn giao dịch thuần đối tượng độc quyền có thể đi theo "đường dẫn nhanh trực tiếp" (direct fast path), được thực hiện mà không cần sắp xếp toàn cục. Miễn là các trình xác thực nắm giữ hơn 2/3 tổng lượng stake trung thực, về lý thuyết mạng có thể đồng thời đảm bảo an ninh (không xảy ra double-spend) và hoạt động (giao dịch hợp lệ cuối cùng sẽ được thực hiện).

Dưới thiết kế ủy quyền PoS + BFT của Sui, để thực hiện kiểm duyệt giao dịch liên tục và vô phân biệt, ít nhất cần liên kết kiểm soát hơn 1/3 quyền biểu quyết stake, việc kiểm duyệt của một nút đơn lẻ hoặc vài nút nhỏ chỉ gây trì hoãn tạm thời, và còn dễ bị coi là hành vi ác ý, bị người đặt cược "bỏ phiếu loại" ở epoch tiếp theo – đây cũng là tính "chống kiểm duyệt và mở" được nhấn mạnh trong tài liệu chính thức. Rõ ràng, quỹ phát triển Sui trong sự kiện hacker lần này ít nhất đã kiểm soát 1/3 quyền biểu quyết stake toàn mạng.

So sánh kịch bản kiểm duyệt giao dịch trong cơ chế đồng thuận mạng Sui

Tranh cãi về "chuỗi công khai tập trung" đã bắt đầu từ chu kỳ trước với Solana, cũng có thành viên cộng đồng chỉ ra rằng thuộc tính "chống kiểm duyệt" không phải là yếu tố mà nhà đầu tư tiền mã hóa hiện tại quan tâm nhất. Trong một thế giới vẫn lấy lợi nhuận làm mục tiêu và trọng tâm, có lẽ "thổi giá" chính là công lý.

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News