SharkTeam: Báo cáo an toàn Web3 nửa đầu năm 2024

Tuyển chọn TechFlowTuyển chọn TechFlow

SharkTeam: Báo cáo an toàn Web3 nửa đầu năm 2024

Tổn thất do các cuộc tấn công tin tặc, lừa đảo phishing và gian lận Rugpull trong nửa đầu năm 2024 vào khoảng 1,492 tỷ USD.

Tác giả: SharkTeam

Trong nửa đầu năm 2024, tổng thiệt hại do các vụ tấn công tin tặc, lừa đảo钓鱼 và gian lận Rugpull gây ra vào khoảng 1,492 tỷ USD, tăng 116,23% so với cùng kỳ năm 2023 (khoảng 690 triệu USD). Báo cáo này nhằm tổng hợp và phân tích tình hình an ninh ngành Web3 toàn cầu, các sự kiện nổi bật và chính sách quản lý then chốt của ngành tiền mã hóa trong nửa đầu năm 2024. Chúng tôi hy vọng báo cáo này sẽ cung cấp thông tin và góc nhìn hữu ích cho người đọc, góp phần thúc đẩy sự phát triển an toàn và lành mạnh của Web3.

Một, Tổng quan

Trong nửa đầu năm 2024, tổng thiệt hại do các vụ tấn công tin tặc, lừa đảo钓鱼 và gian lận Rugpull gây ra vào khoảng 1,492 tỷ USD, tăng 116,23% so với cùng kỳ năm 2023 (khoảng 690 triệu USD). Báo cáo này nhằm tổng hợp và phân tích tình hình an ninh ngành Web3 toàn cầu, các sự kiện nổi bật và chính sách quản lý then chốt của ngành tiền mã hóa trong nửa đầu năm 2024. Chúng tôi hy vọng báo cáo này sẽ cung cấp thông tin và góc nhìn hữu ích cho người đọc, góp phần thúc đẩy sự phát triển an toàn và lành mạnh của Web3.

Hai, Phân tích xu hướng

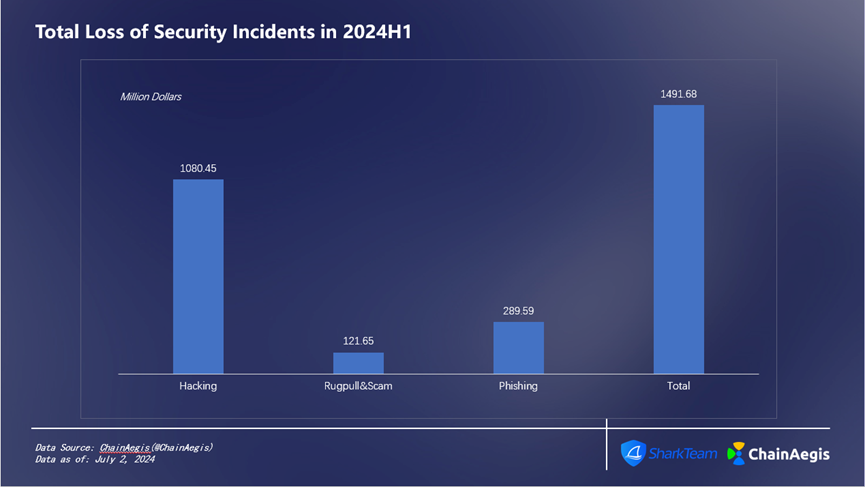

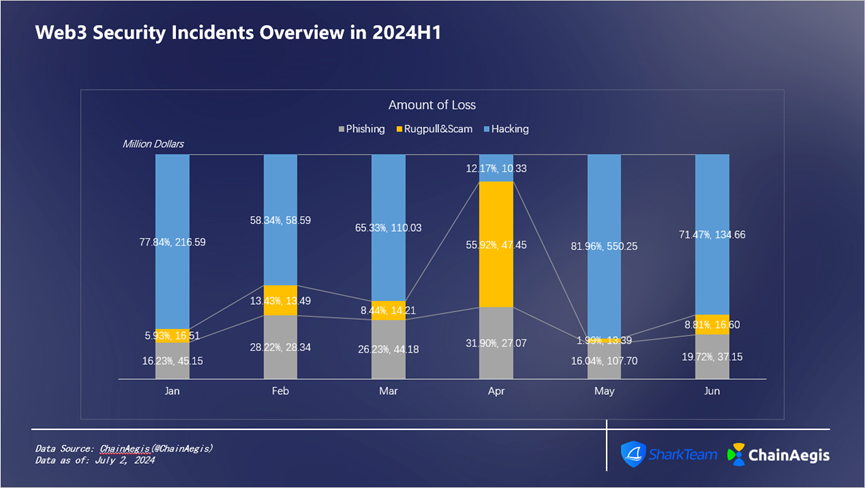

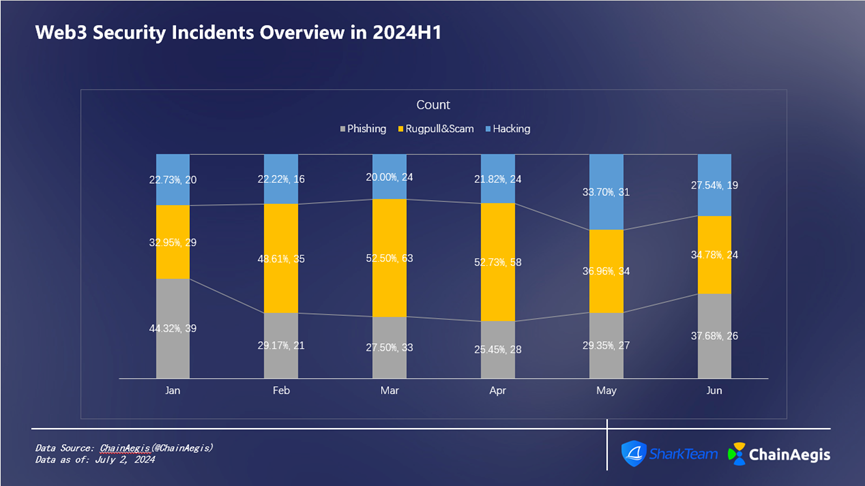

Theo dữ liệu từ nền tảng nhận diện rủi ro thông minh trên chuỗi ChainAegis của SharkTeam, trong nửa đầu năm 2024, lĩnh vực Web3 đã xảy ra tổng cộng 551 sự cố an ninh (xem Hình 1), tổn thất tích lũy vượt quá 1,492 tỷ USD (xem Hình 2). So với cùng kỳ năm trước, số lượng sự cố an ninh tăng 25,51%, mức độ tổn thất tăng tới 116,23%.

Hình 1: Tổng số sự cố an ninh trong H1/2024

Hình 2: Tổng tổn thất do sự cố an ninh trong H1/2024

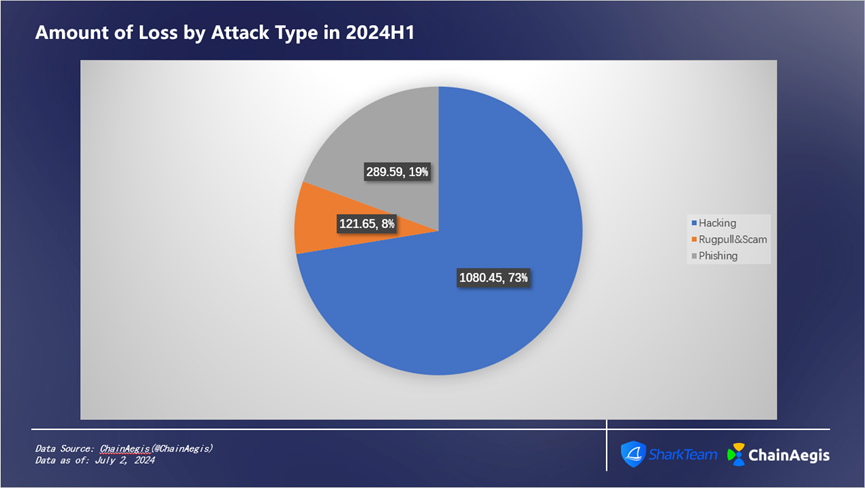

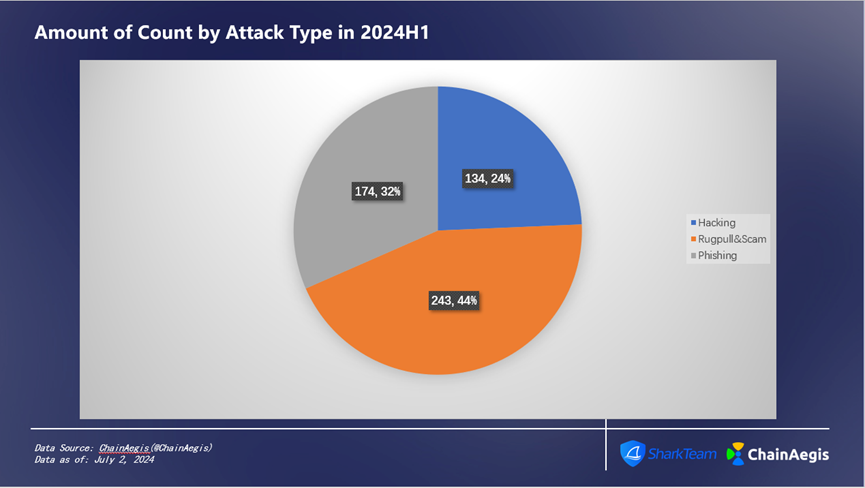

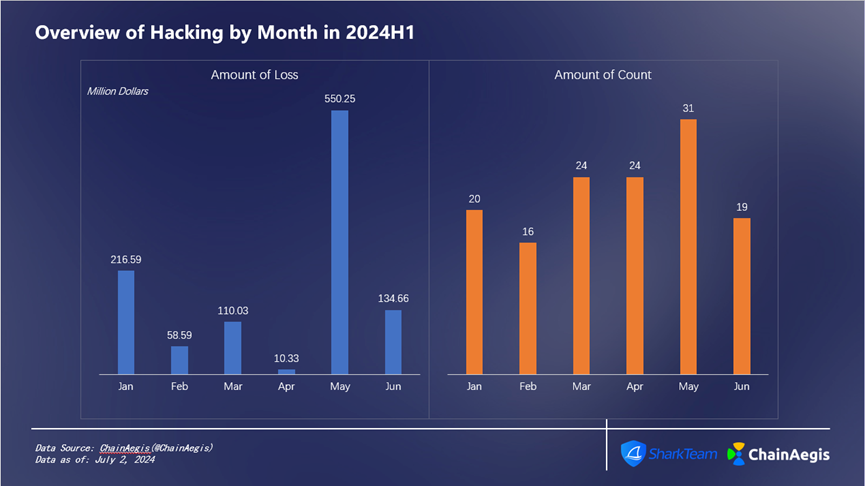

Trong nửa đầu năm 2024, các sự cố an ninh dạng tấn công tin tặc xảy ra tổng cộng 134 vụ, tăng 103,03% so với H1/2023, gây tổn thất lên đến 1,08 tỷ USD, chiếm 73% (xem Hình 3), tăng 147,71% so với cùng kỳ năm trước (436 triệu USD).

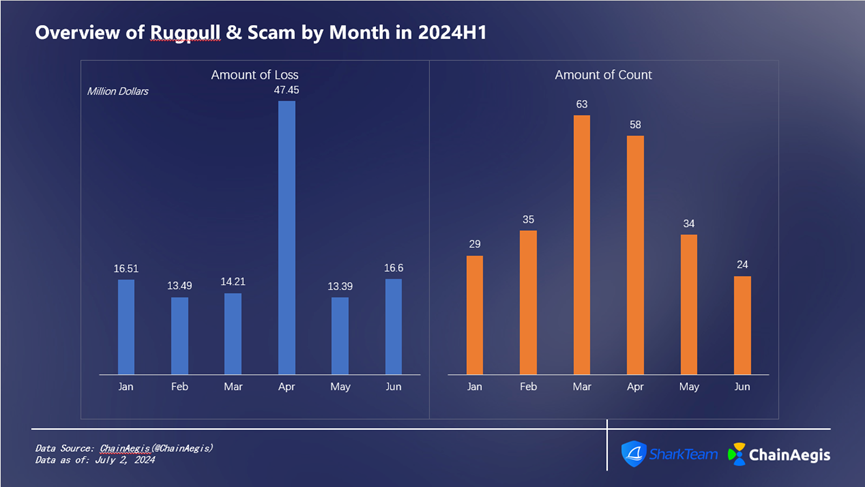

Rug Pull xảy ra tổng cộng 243 vụ trong nửa đầu năm, tăng vọt 331,15% so với 61 vụ trong H1/2023, tổng tổn thất tăng 258,82%, đạt 122 triệu USD, chiếm 8% tổng tổn thất cả kỳ.

Các vụ tấn công钓鱼 xảy ra 174 vụ trong H1, tăng 40,32% so với cùng kỳ, gây tổn thất cao tới 290 triệu USD, chiếm 19%.

Hình 3: Mức tổn thất theo loại hình tấn công trong H1/2024

Hình 4: Số lượng sự cố theo loại hình tấn công trong H1/2024

Xét theo từng tháng trong H1 (xem Hình 5, Hình 6), tháng 5 là tháng tổn thất nghiêm trọng nhất, khoảng 643 triệu USD, xảy ra 92 sự cố an ninh, bao gồm 31 vụ tấn công tin tặc, 34 vụ Rugpull và 27 vụ tấn công钓鱼.

Hình 5: Tổng quan tổn thất do sự cố an ninh Web3 trong H1/2024

Hình 6: Tổng quan số lượng sự cố an ninh Web3 trong H1/2024

2.1 Tấn công tin tặc

Trong nửa đầu năm, xảy ra tổng cộng 134 vụ tấn công tin tặc, gây tổn thất lên đến 1,08 tỷ USD. (Dữ liệu cụ thể xem Hình 7)

Ngày 21 tháng 5 năm 2024, giao thức Gala Games trên Ethereum bị tin tặc tấn công, thiệt hại 21,8 triệu USD. Sau khi sự việc xảy ra, phía dự án đã hành động ngay lập tức, đưa địa chỉ hacker vào danh sách đen và đóng băng quyền bán thêm token.

Ngày 31 tháng 5 năm 2024, sàn giao dịch DMM Bitcoin, một công ty con thuộc tập đoàn chứng khoán Nhật Bản DMM.com, bị rò rỉ một lượng lớn Bitcoin mà không được phép, giá trị rò rỉ khoảng 48 tỷ yên Nhật (khoảng 300 triệu USD), là vụ tấn công tiền mã hóa lớn thứ bảy trong lịch sử và là vụ mất mát lớn nhất kể từ tháng 12 năm 2022.

Hình 7: Tổng quan các vụ tấn công theo từng tháng trong H1/2024

2.2 Rugpull & Lừa đảo

Như hình dưới đây (Hình 8) cho thấy, các sự kiện Rugpull & Scam xảy ra với tần suất cao nhất vào tháng 3 với 63 vụ, thấp nhất vào tháng 6 với 24 vụ; Tháng 4 có mức tổn thất cao nhất, khoảng 47,45 triệu USD, trong đó sự kiện chạy trốn của dự án ZKasino là nguyên nhân chính dẫn đến tổn thất cao nhất trong tháng 4.

Hình 8: Tổng quan các vụ Rugpull&Scam theo từng tháng trong H1/2024

2.3 Tấn công钓鱼

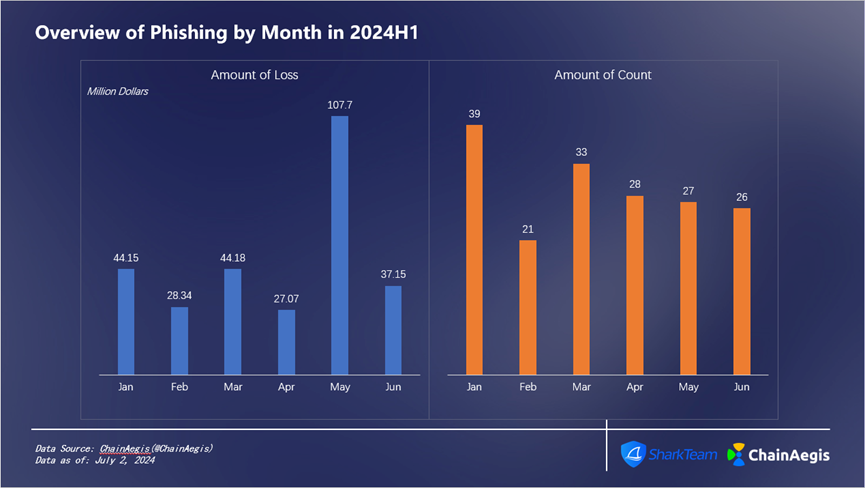

Như hình dưới đây (Hình 9) cho thấy, tấn công钓鱼 xảy ra nhiều nhất vào tháng 1 với 39 vụ, gây tổn thất khoảng 44,15 triệu USD; Thấp nhất vào tháng 2 với 21 vụ, gây tổn thất khoảng 28,34 triệu USD. Mặc dù trong tháng 5 chỉ xảy ra 27 vụ tấn công钓鱼, nhưng lại gây tổn thất lớn nhất trong nửa đầu năm, lên tới 108 triệu USD. Trong đó, ngày 3 tháng 5 năm 2024, một người dùng đã bị đánh cắp 1155 WBTC do kỹ thuật钓鱼 bằng cách làm nhiễm địa chỉ, trị giá hơn 70 triệu USD.

Hình 9: Tổng quan các vụ tấn công钓鱼 theo từng tháng trong H1/2024

Ba, Phân tích các trường hợp điển hình

3.1 Phân tích sự kiện tấn công Sonne Finance

Ngày 15 tháng 5 năm 2024, Sonne Finance bị tấn công, phía dự án thiệt hại hơn 20 triệu USD.

Tin tặc: 0xae4a7cde7c99fb98b0d5fa414aa40f0300531f43

Giao dịch tấn công:

0x9312ae377d7ebdf3c7c3a86f80514878deb5df51aad38b6191d55db53e42b7f0

Quá trình tấn công như sau:

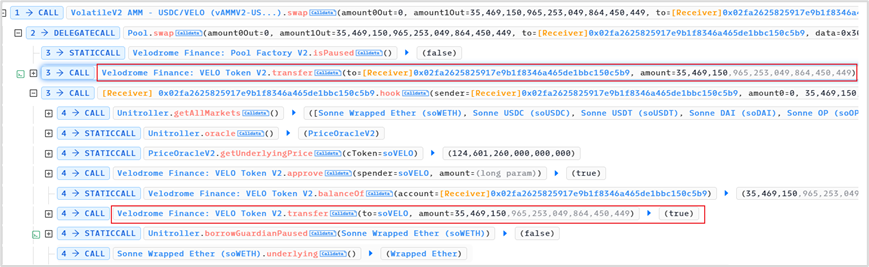

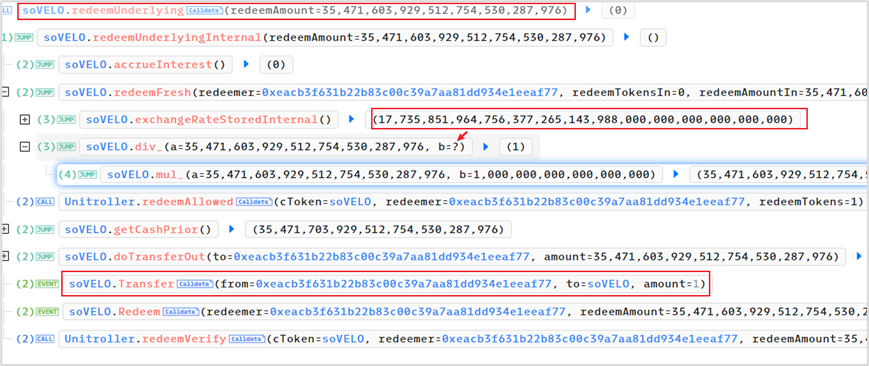

1. Vay chớp nhoáng 35.569.150 VELO và chuyển số token VELO này vào hợp đồng soVELO

Vì là chuyển khoản trực tiếp (quyên góp), không đúc soVELO Token. Do đó, trong hợp đồng soVELO, totalCash tăng thêm 35.569.150 VELO, totalSupply của soVELO không đổi.

2. Tin tặc tạo hợp đồng mới 0xa16388a6210545b27f669d5189648c1722300b8b, phát động tấn công hợp đồng mục tiêu trong hợp đồng mới, quá trình cụ thể như sau:

(1) Chuyển 2 soVELO vào hợp đồng mới

(2) Khai báo soWETH và soVELO là tài sản thế chấp

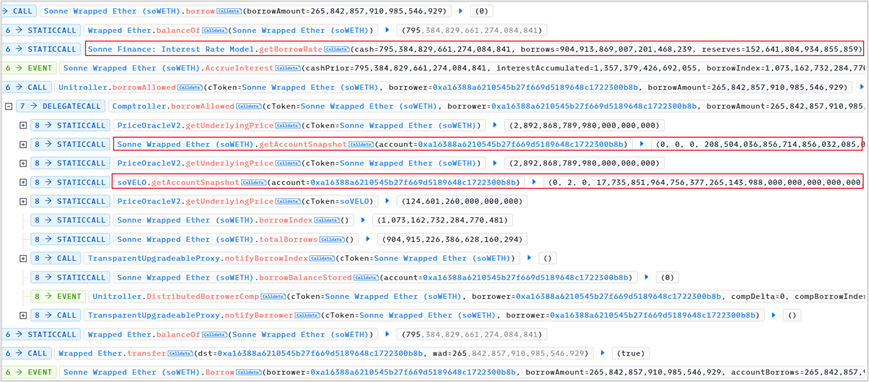

(3) Vay từ soWETH số lượng 265.842.857.910.985.546.929 WETH

Từ quá trình thực hiện hàm borrow ở trên, dựa vào giá trị trả về của hàm getAccountSnapshot, ta thấy:

Đối với hợp đồng soWETH, số dư của hợp đồng mới là 0, khoản vay là 0, tỷ lệ hoán đổi (exchangeRate) là 208.504.036.856.714.856.032.085.073

Đối với hợp đồng soVELO, số dư của hợp đồng mới là 2, tức là thế chấp 2wei soVELO, khoản vay là 0, tỷ lệ hoán đổi (exchangeRate) là 17.735.851.964.756.377.265.143.988.000.000.000.000.000.000

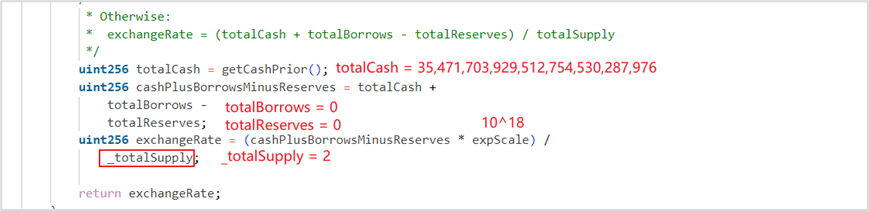

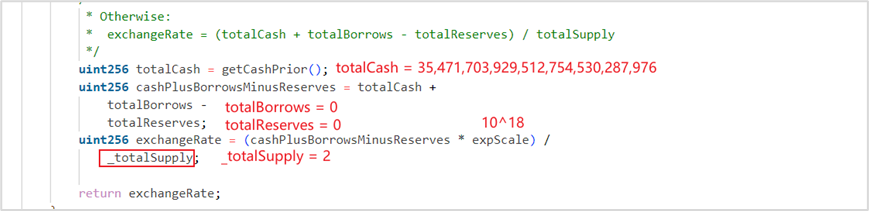

Tính toán exchangeRate như sau:

Thế chấp 1wei soVELO, có thể vay tối đa 17.735.851.964.756.377.265.143.988 VELO, trong khi muốn vay 265.842.857.910.985.546.929 WETH, ít nhất cần thế chấp 265.842.857.910.985.546.929 soWETH,

-

Giá soWETH: soWETHPrice = 2.892.868.789.980.000.000.000,

-

Giá soVELO: soVELOPrice = 124.601.260.000.000.000

Số lượng WETH có thể vay được khi thế chấp 1wei soVELO như sau:

1 * exchangeRate * soVELOPrice / soWETHPrice = 763.916.258.364.900.996.923

Khoảng 763 WETH. Chỉ cần thế chấp 1wei soVELO là đủ để hỗ trợ khoản vay này.

Số lượng soVELO cần thế chấp tối thiểu để vay 265.842.857.910.985.546.929 WETH (khoảng 265 WETH) quy đổi như sau:

265.842.857.910.985.546.929 * soWETHPrice / soVELOPrice / exchangeRate = 0,348

Tức là chỉ cần 1wei soVELO làm tài sản thế chấp.

Thực tế, với 2wei soVELO làm tài sản thế chấp, trong lúc vay chỉ dùng đến 1wei

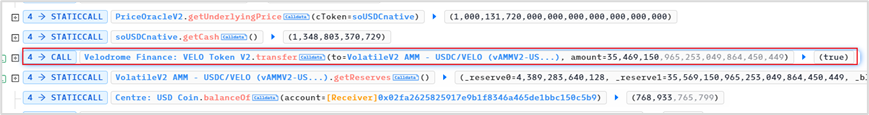

(4) Rút tài sản cơ sở, tức là 35.471.603.929.512.754.530.287.976 VELO

exchangeRate = 17.735.851.964.756.377.265.143.988.000.000.000.000.000.000

Số lượng soVELO cần thiết để rút 35.471.603.929.512.754.530.287.976 VELO là

35.471.603.929.512.754.530.287.976 * 1e18 / exchangeRate = 1,99999436

Trong quá trình tính toán, do sử dụng phương pháp cắt bỏ chứ không làm tròn, số tài sản thế chấp cần thiết thực tế tính ra là 1wei soVELO.

Tài sản thế chấp thực tế là 2wei soVELO, trong đó 1wei dùng để vay 265 WETH như trên, 1wei còn lại dùng để rút 35 triệu VELO

(5) Chuyển khoản 265 WETH đã vay và 35 triệu VELO đã rút sang hợp đồng tấn công

3. Lặp lại 3 lần (tổng cộng 4 lần) việc tạo hợp đồng mới và tấn công lặp lại.

4. Cuối cùng, hoàn trả khoản vay chớp nhoáng.

5. Phân tích lỗ hổng

Trong quá trình tấn công trên đã lợi dụng 2 lỗ hổng:

(1) Tấn công bằng hình thức quyên góp: chuyển trực tiếp (quyên góp) token VELO vào hợp đồng soVELO, thay đổi exchangeRate, khiến kẻ tấn công có thể vay khoảng 265 WETH chỉ với tài sản thế chấp là 1wei soVELO

(2) Vấn đề độ chính xác tính toán: tận dụng độ mất chính xác trong quá trình tính toán và exchangeRate đã bị thay đổi, có thể rút 35 triệu VELO chỉ với 1wei soVELO làm tài sản thế chấp

6. Đề xuất an ninh

Liên quan đến sự kiện tấn công này, chúng tôi đề xuất tuân thủ những điểm chú ý sau trong quá trình phát triển:

(1) Trong quá trình thiết kế và phát triển dự án, cần đảm bảo tính toàn vẹn và nghiêm ngặt về mặt logic, đặc biệt đối với gửi tiền, thế chấp, cập nhật biến trạng thái và vấn đề làm tròn kết quả phép tính nhân/chia, cần xem xét càng nhiều tình huống càng tốt để đảm bảo logic hoàn chỉnh, không có lỗ hổng.

(2) Trước khi ra mắt dự án, cần được kiểm toán hợp đồng thông minh bởi một công ty kiểm toán chuyên nghiệp độc lập.

3.2 Phân tích các hình thức钓鱼 Web3 phổ biến và đề xuất an ninh

Tấn công钓鱼 Web3 là hình thức tấn công phổ biến nhắm vào người dùng Web3, thông qua nhiều cách thức khác nhau để đánh cắp quyền ủy quyền, chữ ký của người dùng hoặc dụ dỗ người dùng thực hiện thao tác sai nhằm mục đích đánh cắp tài sản tiền mã hóa trong ví của họ.

Trong những năm gần đây, các sự kiện钓鱼 Web3 liên tục xuất hiện và phát triển thành chuỗi công nghiệp đen "Drainer as a Service" (DaaS), tình hình an ninh rất nghiêm trọng.

Trong bài viết này, SharkTeam sẽ phân tích hệ thống các hình thức钓鱼 Web3 phổ biến và đưa ra đề xuất phòng ngừa an ninh, để mọi người tham khảo, hy vọng giúp người dùng nhận diện tốt hơn các chiêu trò钓鱼, bảo vệ an toàn tài sản tiền mã hóa của bản thân.

-

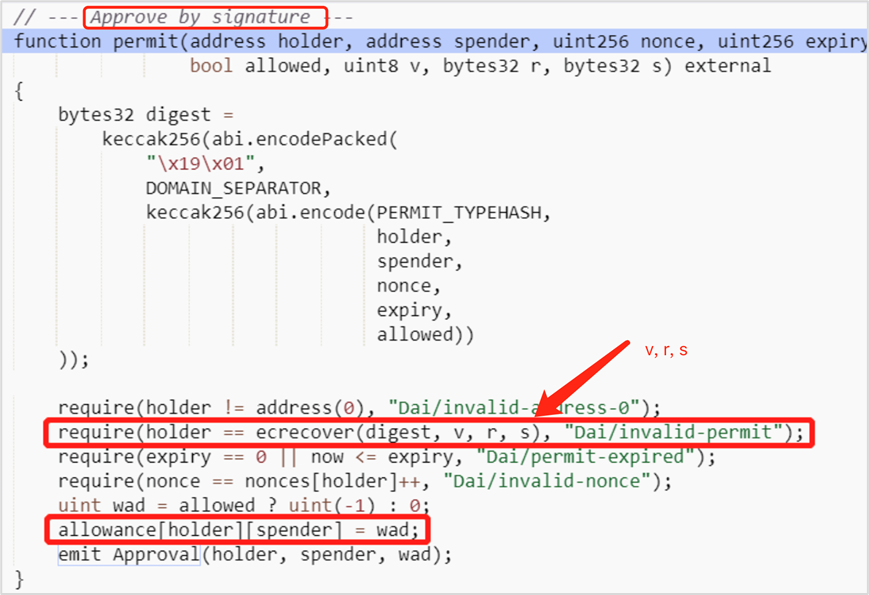

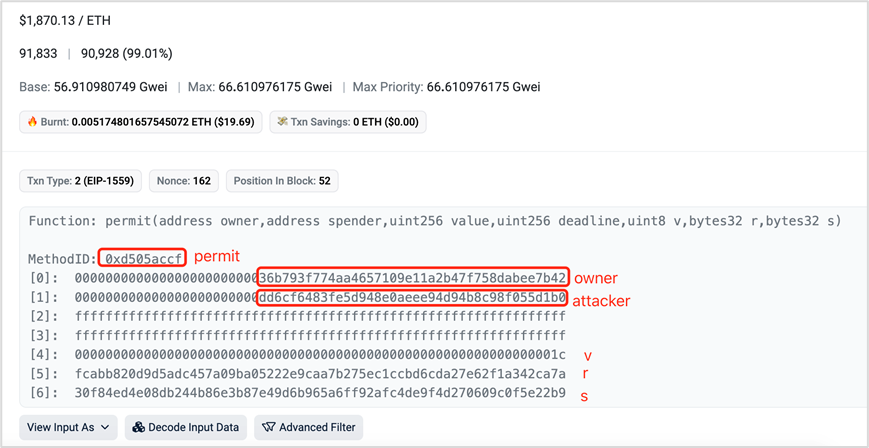

Tấn công钓鱼 bằng chữ ký off-chain Permit

Permit là một chức năng mở rộng dành cho việc ủy quyền theo chuẩn ERC-20, nói đơn giản là bạn có thể ký để cho phép địa chỉ khác di chuyển token của mình. Nguyên lý là bạn biểu thị bằng chữ ký rằng địa chỉ được ủy quyền có thể sử dụng token của bạn thông qua chữ ký này, sau đó địa chỉ được ủy quyền mang chữ ký của bạn thực hiện tương tác permit trên chuỗi để lấy quyền gọi và có thể chuyển đi tài sản của bạn. Tấn công钓鱼 bằng chữ ký off-chain Permit thường gồm ba bước:

(1) Kẻ tấn công tạo đường link钓鱼 hoặc website钓鱼 giả mạo, dụ dỗ người dùng ký bằng ví (không tương tác hợp đồng, không lên chuỗi).

(2) Kẻ tấn công gọi hàm permit để hoàn tất việc ủy quyền.

(3) Kẻ tấn công gọi hàm transferFrom để chuyển tài sản của nạn nhân ra ngoài, hoàn tất cuộc tấn công.

Ở đây cần giải thích trước sự khác biệt giữa transfer và transferFrom, khi chúng ta thực hiện chuyển khoản ERC20 trực tiếp, thường gọi hàm transfer trong hợp đồng ERC20, trong khi transferFrom thường được dùng khi ủy quyền bên thứ ba chuyển ERC20 trong ví của chúng ta sang địa chỉ khác.

Chữ ký này là một chữ ký off-chain không tốn phí Gas, kẻ tấn công sau khi có được sẽ thực hiện tương tác on-chain permit và transferFrom, do đó trong ghi chép trên chuỗi tại địa chỉ nạn nhân sẽ không thấy dấu vết ủy quyền, mà chỉ thấy ở địa chỉ kẻ tấn công. Nói chung loại chữ ký này là một lần, sẽ không lặp lại hay tạo rủi ro钓鱼 kéo dài.

-

Tấn công钓鱼 bằng chữ ký off-chain Permit2

Permit2 là một hợp đồng thông minh do Uniswap ra mắt vào cuối năm 2022 nhằm thuận tiện cho người dùng, đây là một hợp đồng phê duyệt token, cho phép việc ủy quyền token được chia sẻ và quản lý trên các DApp khác nhau. Trong tương lai, khi ngày càng nhiều dự án tích hợp Permit2, hợp đồng Permit2 có thể mang lại trải nghiệm quản lý ủy quyền thống nhất hơn trong hệ sinh thái DApp và tiết kiệm chi phí giao dịch cho người dùng.

Trước khi có Permit2, việc trao đổi token trên Uniswap cần phải thực hiện hai thao tác: ủy quyền (Approve) rồi mới trao đổi (Swap), cần tốn phí Gas cho hai giao dịch. Sau khi ra mắt Permit2, người dùng chỉ cần ủy quyền toàn bộ hạn mức một lần cho hợp đồng Permit2 của Uniswap, các lần trao đổi sau chỉ cần ký off-chain.

Mặc dù Permit2 nâng cao trải nghiệm người dùng, nhưng cũng kéo theo các cuộc tấn công钓鱼 nhắm vào chữ ký Permit2. Tương tự Permit钓鱼 off-chain, Permit2 cũng là tấn công钓鱼 bằng chữ ký off-chain, hình thức tấn công này chủ yếu gồm bốn bước:

(1) Điều kiện tiên quyết là ví của người dùng đã từng sử dụng Uniswap và đã ủy quyền hạn mức token cho hợp đồng Permit2 của Uniswap trước khi bị钓鱼 (Permit2 mặc định yêu cầu người dùng ủy quyền toàn bộ số dư token).

(2) Kẻ tấn công tạo đường link钓鱼 hoặc trang钓鱼 giả mạo, dụ dỗ người dùng ký, kẻ tấn công lấy được thông tin chữ ký cần thiết, tương tự như tấn công钓鱼 bằng chữ ký off-chain Permit.

(3) Kẻ tấn công gọi hàm permit của hợp đồng Permit2 để hoàn tất việc ủy quyền.

(4) Kẻ tấn công gọi hàm transferFrom của hợp đồng Permit2 để chuyển tài sản của nạn nhân ra ngoài, hoàn tất cuộc tấn công.

Thông thường địa chỉ nhận tài sản của kẻ tấn công có nhiều cái, trong đó một địa chỉ có số tiền lớn nhất là kẻ tấn công钓鱼 thực hiện, còn lại là các địa chỉ công nghiệp đen cung cấp dịch vụ钓鱼 (địa chỉ nhà cung cấp DaaS - Drainer as a Service, ví dụ PinkDrainer, InfernoDrainer, AngelDrainer...).

-

Tấn công钓鱼 mù bằng chữ ký eth_sign trên chuỗi

eth_sign là một phương pháp ký mở, có thể ký bất kỳ hash nào, kẻ tấn công chỉ cần tạo dữ liệu ký ác ý tùy ý (ví dụ: chuyển token, gọi hợp đồng, lấy quyền ủy quyền...) và dụ dỗ người dùng ký bằng eth_sign là có thể hoàn tất tấn công.

MetaMask có cảnh báo rủi ro khi thực hiện chữ ký eth_sign, các ví Web3 như imToken, OneKey đã vô hiệu hóa chức năng này hoặc cung cấp cảnh báo rủi ro, đề nghị tất cả các nhà sản xuất ví vô hiệu hóa phương pháp này để ngăn người dùng bị tấn công do thiếu ý thức an ninh hoặc kiến thức kỹ thuật cần thiết.

-

Tấn công钓鱼 bằng chữ ký trên chuỗi personal_sign/signTypedData

personal_sign, signTypedData là các phương pháp ký phổ biến, người dùng cần kiểm tra kỹ người khởi tạo, tên miền, nội dung ký có an toàn hay không, nếu có rủi ro thì phải hết sức cảnh giác.

Ngoài ra, nếu như trường hợp trên, personal_sign, signTypedData bị dùng thành dạng "ký mù", người dùng không nhìn thấy văn bản rõ ràng, dễ bị nhóm钓鱼 lợi dụng, cũng làm tăng rủi ro钓鱼.

-

Tấn công钓鱼 bằng ủy quyền

Kẻ tấn công thông qua việc tạo website ác ý giả mạo hoặc treo mã độc trên website chính thức của dự án, dụ dỗ người dùng xác nhận các thao tác như setApprovalForAll, Approve, Increase Approval, Increase Allowance..., lấy quyền thao tác tài sản của người dùng và thực hiện trộm cắp.

-

Tấn công钓鱼 bằng cách làm nhiễm địa chỉ

Tấn công钓鱼 bằng cách làm nhiễm địa chỉ cũng là một thủ đoạn钓鱼 hoành hành gần đây, kẻ tấn công giám sát giao dịch trên chuỗi, sau đó theo địa chỉ đối tác trong giao dịch lịch sử của người dùng mục tiêu để giả mạo địa chỉ ác ý, thường 4~6 ký tự đầu và 4~6 ký tự cuối giống với địa chỉ đối tác đúng, sau đó dùng các địa chỉ ác ý này chuyển một lượng nhỏ tiền hoặc token vô giá trị vào địa chỉ người dùng mục tiêu.

Nếu người dùng mục tiêu trong các giao dịch tiếp theo, do thói quen cá nhân sao chép địa chỉ đối tác từ đơn hàng lịch sử để chuyển khoản, thì rất có thể vì sơ suất mà chuyển nhầm tài sản vào địa chỉ ác ý.

Ngày 3 tháng 5 năm 2024 đã có người bị钓鱼 theo cách này mất 1155 WBTC, trị giá hơn 70 triệu USD.

Địa chỉ đúng: 0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91

Địa chỉ ác ý: 0xd9A1C3788D81257612E2581A6ea0aDa244853a91

Giao dịch bình thường:

https://etherscan.io/tx/0xb18ab131d251f7429c56a2ae2b1b75ce104fe9e83315a0c71ccf2b20267683ac

Làm nhiễm địa chỉ:

https://etherscan.io/tx/0x87c6e5d56fea35315ba283de8b6422ad390b6b9d8d399d9b93a9051a3e11bf73

Giao dịch chuyển nhầm:

https://etherscan.io/tx/0x3374abc5a9c766ba709651399b6e6162de97ca986abc23f423a9d893c8f5f570

-

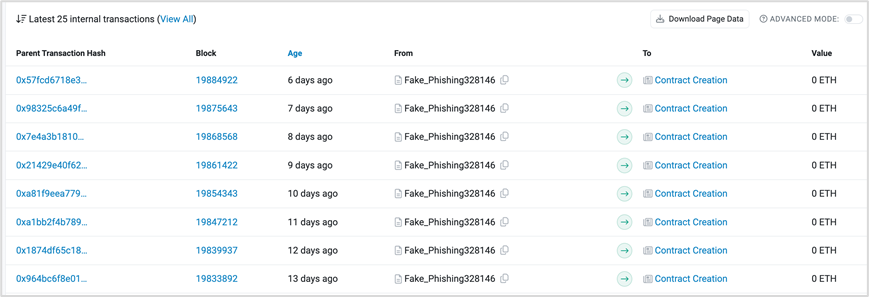

Hình thức钓鱼 tinh vi hơn, lợi dụng CREATE2 để tránh phát hiện an ninh

Hiện nay, các ví và plugin an ninh đã dần thực hiện cảnh báo rủi ro trực quan đối với danh sách đen钓鱼 và các hình thức钓鱼 phổ biến, hiển thị thông tin ký ngày càng đầy đủ hơn, nâng cao khả năng nhận diện tấn công钓鱼 của người dùng thông thường. Tuy nhiên, công nghệ tấn công và phòng thủ luôn đối kháng và phát triển lẫn nhau, các hình thức钓鱼 tinh vi hơn cũng liên tục xuất hiện, cần nâng cao cảnh giác. Việc lợi dụng CREATE2 để tránh khỏi phát hiện danh sách đen của ví và plugin an ninh là cách thức khá phổ biến gần đây.

Create2 là một opcode được giới thiệu trong bản nâng cấp 'Constantinople' của Ethereum, cho phép người dùng tạo hợp đồng thông minh trên Ethereum. Opcode Create ban đầu tạo địa chỉ mới dựa trên địa chỉ và nonce của người tạo, Create2 cho phép người dùng tính toán địa chỉ trước khi triển khai hợp đồng. Create2 là một công cụ rất mạnh mẽ đối với các nhà phát triển Ethereum, có thể thực hiện các tương tác hợp đồng tiên tiến và linh hoạt, tính toán trước địa chỉ hợp đồng dựa trên tham số, giao dịch off-chain và triển khai, thích nghi linh hoạt cho các ứng dụng phân tán cụ thể.

Create2 mang lại lợi ích nhưng cũng đi kèm rủi ro an ninh mới. Create2 có thể bị lạm dụng để tạo địa chỉ hợp đồng mới không có lịch sử giao dịch ác ý, tránh được phát hiện danh sách đen của ví và cảnh báo an ninh. Khi nạn nhân ký giao dịch ác ý, kẻ tấn công có thể triển khai hợp đồng tại địa chỉ đã tính toán trước và chuyển tài sản của nạn nhân vào địa chỉ đó, và đây là quá trình không thể đảo ngược.

Đặc điểm của cuộc tấn công này:

Cho phép tạo địa chỉ hợp đồng dự đoán trước, khiến kẻ tấn công có thể lừa người dùng cấp quyền trước khi triển khai hợp đồng.

Do hợp đồng chưa được triển khai khi cấp quyền, địa chỉ tấn công là một địa chỉ mới, công cụ phát hiện không thể cảnh báo dựa trên danh sách đen lịch sử, có độ ẩn giấu cao hơn.

Dưới đây là một ví dụ về tấn công钓鱼 bằng CREATE2:

https://etherscan.io/tx/0x83f6bfde97f2fe60d2a4a1f55f9c4ea476c9d87fa0fcd0c1c3592ad6a539ed14

Trong giao dịch này, nạn nhân đã chuyển sfrxETH trong ví sang địa chỉ ác ý (0x4D9f77), địa chỉ này là một địa chỉ hợp đồng mới, không có bất kỳ ghi chép giao dịch nào.

Tuy nhiên, khi mở giao dịch tạo hợp đồng này ra có thể thấy, hợp đồng vừa được tạo đã hoàn tất việc钓鱼, chuyển tài sản từ địa chỉ nạn nhân ra ngoài.

https://etherscan.io/tx/0x77c79f9c865c64f76dc7f9dff978a0b8081dce72cab7c256ac52a764376f8e52

Xem tình hình thực hiện giao dịch này, có thể thấy 0x4d9f7773deb9cc44b34066f5e36a5ec98ac92d40 được tạo ra sau khi gọi CREATE2.

Ngoài ra, thông qua phân tích địa chỉ liên quan đến PinkDrainer có thể thấy, địa chỉ này mỗi ngày đều tạo các địa chỉ hợp đồng mới thông qua CREATE2 để thực hiện钓鱼.

https://etherscan.io/address/0x5d775caa7a0a56cd2d56a480b0f92e3900fe9722#internaltx

-

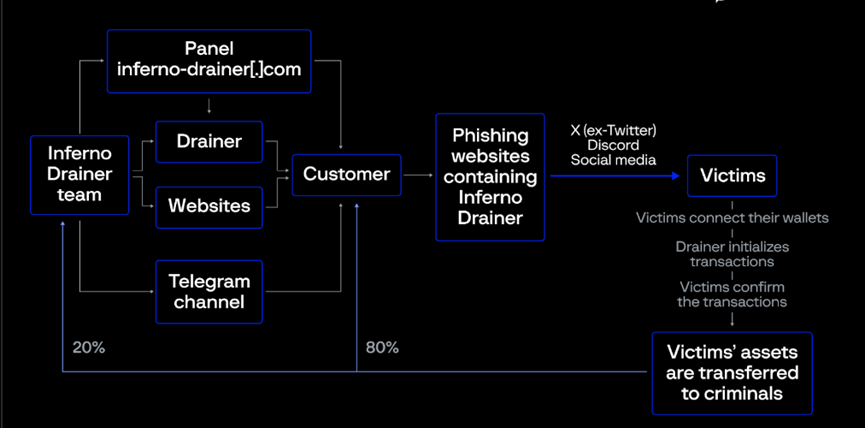

Drainer as a Service (DaaS)

Tấn công钓鱼 ngày càng gia tăng, vì lợi nhuận bất chính cao nên đã dần phát triển thành chuỗi công nghiệp đen "Drainer as a Service" (DaaS), một số nhóm hoạt động tích cực như:

Inferno/MS/Angel/Monkey/Venom/Pink/Pussy/Medusa... Các kẻ tấn công钓鱼 mua các dịch vụ DaaS này để nhanh chóng và dễ dàng xây dựng hàng ngàn website钓鱼, tài khoản lừa đảo, như thú dữ tràn vào ngành này, đe dọa an toàn tài sản người dùng.

Lấy Inferno Drainer làm ví dụ, đây là một nhóm phishing nổi tiếng xấu xa, họ nhúng script ác ý vào các website khác nhau để thực hiện钓鱼. Ví dụ, họ lan truyền seaport.js, coinbase.js, wallet-connect.js giả mạo chức năng Web3 phổ biến (Seaport, WalletConnect và Coinbase) dụ người dùng tích hợp hoặc nhấp vào, sau khi được người dùng xác nhận, sẽ tự động chuyển tài sản người dùng vào địa chỉ kẻ tấn công. Hiện đã phát hiện hơn 14.000 website chứa script Seaport ác ý, hơn 5.500 website chứa script WalletConnect ác ý, hơn 550 website chứa script Coinbase ác ý, hơn 16.000 tên miền ác ý liên quan đến Inferno Drainer, ảnh hưởng đến tên thương hiệu của hơn 100 thương hiệu mã hóa.

Trong khuôn khổ DaaS, thường 20% tài sản bị đánh cắp sẽ tự động chuyển đến địa chỉ tổ chức của Inferno Drainer, kẻ thực hiện giữ lại 80% còn lại. Ngoài ra, Inferno Drainer định kỳ cung cấp dịch vụ miễn phí tạo và lưu trữ website钓鱼, đôi khi dịch vụ钓鱼 cũng yêu cầu thu 30% tiền lừa được, các website钓鱼 này được thiết kế cho những kẻ tấn công có thể thu hút nạn nhân truy cập nhưng thiếu năng lực kỹ thuật tạo và lưu trữ website hoặc hoàn toàn không muốn tự thực hiện nhiệm vụ này.

Vậy thì, mô hình lừa đảo DaaS này vận hành như thế nào, hình dưới đây mô tả từng bước kế hoạch lừa đảo mã hóa của Inferno Drainer:

1) Inferno Drainer quảng bá dịch vụ của họ thông qua kênh Telegram có tên "Inferno Multichain Drainer", đôi khi kẻ tấn công cũng truy cập dịch vụ thông qua website của Inferno Drainer.

2) Kẻ tấn công sử dụng chức năng dịch vụ DaaS để thiết lập và tạo website钓鱼 riêng của mình, sau đó lan truyền qua X (Twitter), Discord và các mạng xã hội khác.

3) Nạn nhân bị dụ dỗ và quét mã QR hoặc các cách khác trên website钓鱼 để kết nối ví của họ.

4) Drainer kiểm tra tài sản có giá trị nhất và dễ chuyển nhất của nạn nhân, sau đó khởi tạo giao dịch ác ý.

5) Nạn nhân xác nhận giao dịch này.

6) Tài sản được chuyển cho tội phạm. Trong tài sản bị đánh cắp, 20% chuyển cho nhà phát triển Inferno Drainer, 80% chuyển cho kẻ tấn công钓鱼.

-

Đề xuất an ninh

(1) Trước hết, người dùng tuyệt đối không nhấn vào các đường link lạ giả mạo dưới dạng thưởng, airdrop hoặc tin tốt;

(2) Sự việc tài khoản MXH chính thức bị hack ngày càng nhiều, tin nhắn do chính thức phát hành cũng có thể là thông tin钓鱼, tin chính thức không đồng nghĩa với an toàn tuyệt đối;

(3) Khi sử dụng ví, DApp và các ứng dụng khác, phải chú ý phân biệt, đề phòng các trang web giả mạo, App giả mạo;

(4) Mọi tin nhắn giao dịch hoặc ký cần xác nhận đều phải thận trọng, cố gắng xác minh chéo từ các thông tin như mục tiêu, nội dung... Từ chối ký mù, luôn cảnh giác, nghi ngờ tất cả, đảm bảo mỗi thao tác đều rõ ràng và an toàn.

(5) Ngoài ra, người dùng cần hiểu rõ các hình thức tấn công钓鱼 phổ biến được nhắc đến trong bài viết này, học cách nhận diện đặc điểm钓鱼. Nắm vững các hàm ký, ủy quyền phổ biến và rủi ro của chúng, nắm vững các trường nội dung như Interactive (URL tương tác), Owner (địa chỉ ủy quyền), Spender (địa chỉ được ủy quyền), Value (số lượng ủy quyền), Nonce (số ngẫu nhiên), Deadline (thời gian hết hạn), transfer/transferFrom (chuyển khoản).

Bốn, Giải thích法案 FIT21

Ngày 23 tháng 5 năm 2024, Hạ viện Mỹ đã chính thức thông qua法案加密 FIT21 (Luật Đổi mới Tài chính và Công nghệ cho Thế kỷ 21) với 279 phiếu thuận và 136 phiếu chống. Tổng thống Mỹ Biden tuyên bố ông sẽ không phủ quyết法案này và kêu gọi Quốc hội hợp tác về "khung quản lý cân bằng, toàn diện đối với tài sản kỹ thuật số".

FIT21 nhằm mục đích cung cấp con đường cho các dự án blockchain khởi động an toàn và hiệu quả tại Mỹ, làm rõ ranh giới trách nhiệm giữa Ủy ban Chứng khoán Mỹ (SEC) và Ủy ban Giao dịch Hàng hóa Kỳ hạn Mỹ (CFTC), phân biệt tài sản kỹ thuật số là chứng khoán hay hàng hóa, tăng cường giám sát các sàn giao dịch tiền mã hóa để bảo vệ người tiêu dùng Mỹ tốt hơn.

4.1法案FIT21 bao gồm những nội dung quan trọng nào

-

Định nghĩa tài sản kỹ thuật số

Nguyên văn法案: IN GENERAL.—Thuật ngữ ‘tài sản kỹ thuật số’ có nghĩa là bất kỳ đại diện kỹ thuật số nào có thể trao đổi được, có thể sở hữu và chuyển nhượng một cách độc quyền, từ người này sang người khác, mà không cần phụ thuộc vào trung gian, và được ghi lại trên sổ cái phân tán công khai được bảo mật bằng mật mã.

法案định nghĩa "tài sản kỹ thuật số" là một dạng đại diện kỹ thuật số có thể trao đổi, có thể chuyển nhượng từ cá nhân sang cá nhân mà không cần trung gian, và được ghi lại trên sổ cái phân tán công khai được bảo vệ bằng mật mã. Định nghĩa này bao gồm nhiều dạng kỹ thuật số, từ tiền mã hóa đến tài sản thực được token hóa.

-

Phân loại tài sản kỹ thuật số

法案đưa ra một số yếu tố then chốt để phân biệt tài sản kỹ thuật số là chứng khoán hay hàng hóa:

(1) Hợp đồng đầu tư (Kiểm tra Howey)

Nếu việc mua một tài sản kỹ thuật số được coi là đầu tư, và nhà đầu tư mong đợi thu lợi nhuận thông qua nỗ lực của doanh nhân hoặc bên thứ ba, tài sản đó thường được coi là chứng khoán. Đây là tiêu chuẩn dựa trên phán quyết của Tòa án Tối cao Mỹ trong vụ SEC v. W.J. Howey Co., thường gọi là kiểm tra Howey.

(2) Sử dụng và tiêu dùng

Nếu tài sản kỹ thuật số chủ yếu được dùng như phương tiện tiêu dùng hoặc dịch vụ, thay vì như một khoản đầu tư mong đợi tăng giá vốn, ví dụ như token có thể dùng để mua dịch vụ hoặc sản phẩm cụ thể, mặc dù trên thị trường thực tế, các tài sản này cũng có thể bị mua bán đầu cơ, nhưng xét về thiết kế và mục đích sử dụng chính, nó có thể không được phân loại là chứng khoán mà là một hàng hóa hoặc tài sản phi chứng khoán khác.

(3) Mức độ phi tập trung

法案đặc biệt nhấn mạnh mức độ phi tập trung của mạng blockchain. Nếu mạng đằng sau tài sản kỹ thuật số có mức độ phi tập trung cao, không có quyền lực trung tâm kiểm soát mạng hoặc tài sản, tài sản đó có xu hướng được coi là hàng hóa. Điểm này rất quan trọng vì có sự khác biệt then chốt giữa định nghĩa "hàng hóa" và "chứng khoán", điều này ảnh hưởng đến cách thức quản lý chúng.

Ủy ban Giao dịch Hàng hóa Kỳ hạn Mỹ (CFTC) sẽ quản lý tài sản kỹ thuật số như một hàng hóa, "nếu blockchain hoặc sổ cái kỹ thuật số mà nó chạy là chức năng và phi tập trung".

Ủy ban Chứng khoán Mỹ (SEC) sẽ quản lý tài sản kỹ thuật số như một chứng khoán, "nếu blockchain liên quan là chức năng nhưng không phải là phi tập trung nghiêm ngặt".

法案định nghĩa phi tập trung là, "ngoài các yêu cầu khác, không ai có quyền kiểm soát đơn phương blockchain hoặc việc sử dụng nó, và không có nhà phát hành hoặc người liên quan kiểm soát 20% hoặc nhiều hơn quyền sở hữu hoặc biểu quyết đối với tài sản kỹ thuật số".

Tiêu chuẩn cụ thể để xác định mức độ phi tập trung bao gồm:

-

Quyền kiểm soát và ảnh hưởng: Trong 12 tháng qua, không có cá nhân hoặc thực thể nào có quyền đơn phương, trực tiếp hoặc thông qua hợp đồng, thỏa thuận hoặc cách thức khác, kiểm soát hoặc thay đổi đáng kể chức năng hoặc hoạt động của hệ thống blockchain.

-

Phân bổ sở hữu: Trong 12 tháng qua, không có cá nhân hoặc thực thể liên quan đến người phát hành tài sản kỹ thuật số nào sở hữu hơn 20% tổng lượng phát hành tài sản kỹ thuật số.

-

Quyền biểu quyết và quản trị: Trong 12 tháng qua, không có cá nhân hoặc thực thể liên quan đến người phát hành tài sản kỹ thuật số nào có thể đơn phương chỉ đạo hoặc ảnh hưởng đến hơn 20% quyền biểu quyết của tài sản kỹ thuật số hoặc hệ thống quản trị phi tập trung liên quan.

-

Đóng góp mã nguồn và sửa đổi: Trong 3 tháng qua, người phát hành tài sản kỹ thuật số hoặc các cá nhân liên quan không thực hiện bất kỳ sửa đổi đơn phương nào đáng kể đối với mã nguồn hệ thống blockchain, trừ khi các sửa đổi đó nhằm giải quyết lỗ hổng bảo mật, bảo trì thông thường, phòng ngừa rủi ro an ninh mạng hoặc cải tiến kỹ thuật khác.

-

Tiếp thị và quảng bá: Trong 3 tháng qua, người phát hành tài sản kỹ thuật số và các cá nhân liên quan không tiếp thị tài sản kỹ thuật số như một khoản đầu tư đến công chúng.

Trong các tiêu chuẩn xác định này, các tiêu chuẩn cứng nhắc hơn là phân bổ sở hữu và quyền quản trị, đường ranh 20% có ý nghĩa lớn đối với việc định nghĩa tài sản kỹ thuật số là chứng khoán hay hàng hóa, đồng thời nhờ vào tính minh bạch, có thể truy vết và không thể thay đổi của blockchain, tiêu chuẩn định lượng này cũng trở nên rõ ràng và công bằng hơn.

(4) Chức năng và đặc tính kỹ thuật

Mối liên hệ giữa tài sản kỹ thuật số và công nghệ blockchain cơ bản cũng là một lý do quan trọng quyết định hướng quản lý, mối liên hệ này thường bao gồm cách tài sản kỹ thuật số được tạo ra, phát hành, giao dịch và quản lý:

-

Phát hành tài sản: Nhiều tài sản kỹ thuật số được phát hành thông qua cơ chế lập trình của blockchain, có nghĩa là việc tạo và phân phối chúng dựa trên các thuật toán và quy tắc đã định sẵn, chứ không phải can thiệp bằng tay.

-

Xác minh giao dịch: Giao dịch tài sản kỹ thuật số cần được xác minh và ghi lại thông qua cơ chế đồng thuận trong mạng blockchain, đảm bảo tính đúng đắn và không thể thay đổi của mỗi giao dịch.

-

Quản trị phi tập trung: Một số dự án tài sản kỹ thuật số

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News