SharkTeam: Báo cáo an ninh Web3 Quý 1 năm 2024

Tuyển chọn TechFlowTuyển chọn TechFlow

SharkTeam: Báo cáo an ninh Web3 Quý 1 năm 2024

Tổng thiệt hại do các hành vi ác ý như tấn công tin tặc, gian lận Rugpull và lừa đảo钓鱼 trong quý 1 năm 2024 lên tới 462 triệu USD, tăng khoảng 20,63% so với quý 1 năm 2023 (khoảng 383 triệu USD).

Tác giả: SharkTeam

I. Tổng quan

Trong quý I năm 2024, do các hành vi độc hại như tấn công tin tặc, lừa đảo Rugpull và tấn công lừa đảo钓鱼 (phishing), tổng thiệt hại đã lên tới 462 triệu USD, tăng khoảng 20,63% so với quý I năm 2023 (khoảng 383 triệu USD). Báo cáo này nhằm phân tích và tổng hợp tình hình an ninh toàn cầu của ngành Web3 trong quý I năm 2024, các sự kiện lớn và xu hướng an ninh, cung cấp thông tin hữu ích và góc nhìn mới cho người đọc, góp phần thúc đẩy sự phát triển an toàn và lành mạnh của Web3.

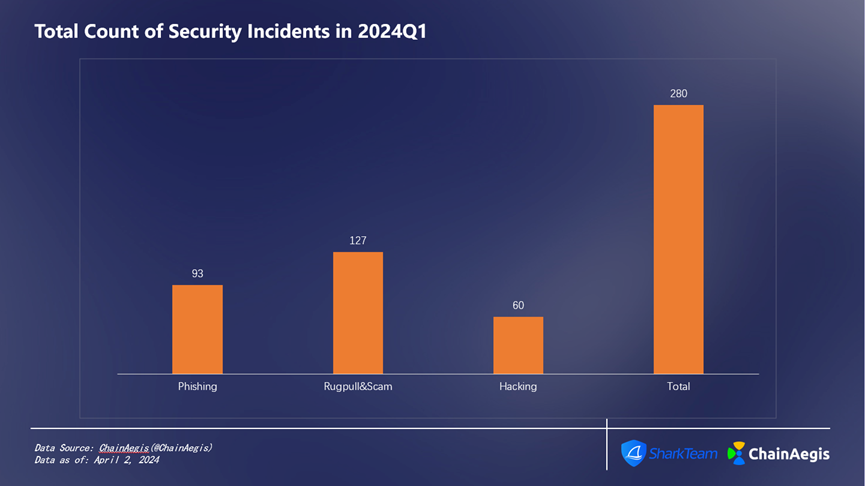

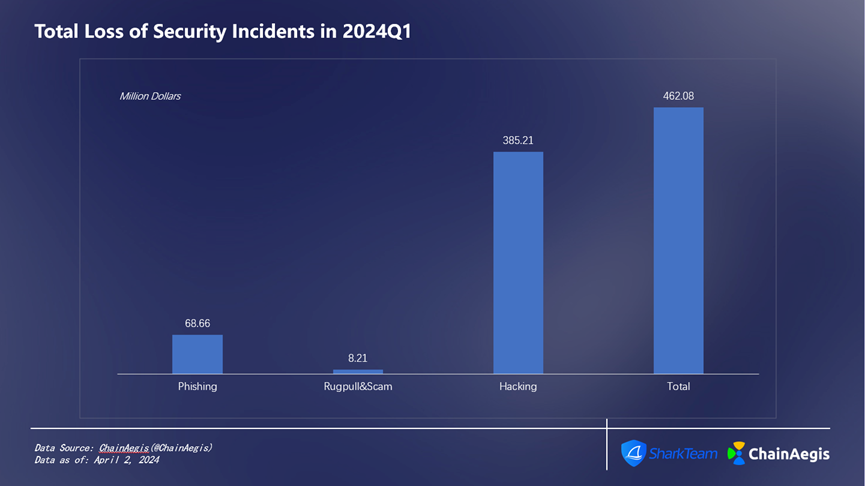

II. Phân tích sự cố an ninh

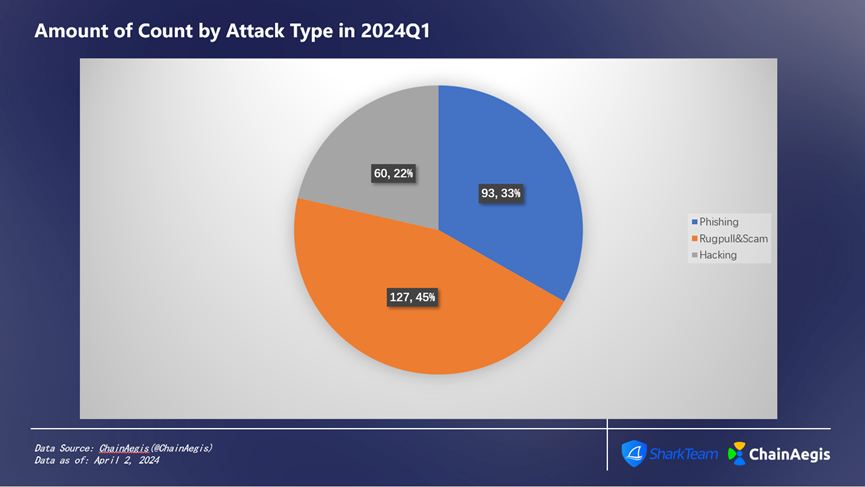

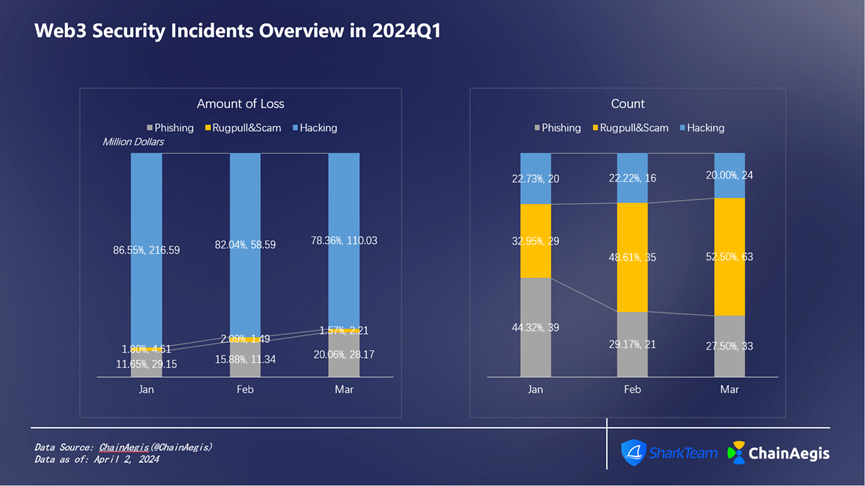

Theo dữ liệu từ nền tảng phân tích an ninh trên chuỗi ChainAegis của SharkTeam, trong lĩnh vực Web3 đã xảy ra tổng cộng 280 sự cố an ninh trong quý I năm 2024 (Hình 1), với tổng thiệt hại vượt quá 462 triệu USD (Hình 2). So với cùng kỳ năm trước, tần suất xảy ra sự cố an ninh tăng khoảng 32,70%, và mức độ thiệt hại tăng khoảng 20,63%.

Hình 1: Tổng số sự cố an ninh trong Quý I/2024

Hình 2: Tổng thiệt hại do các sự cố an ninh trong Quý I/2024

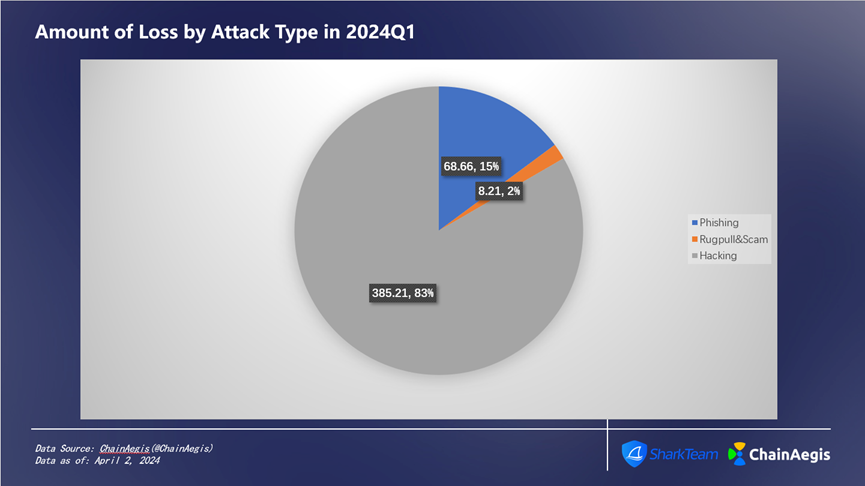

Trong quý I/2024, đã xảy ra 60 vụ tấn công tin tặc, tăng 140% so với quý I/2023, gây thiệt hại lên tới 385 triệu USD, chiếm 83% (xem Hình 3), tăng 6,35% so với quý I/2023 (362 triệu USD).

Rug Pull xảy ra tổng cộng 127 vụ, tăng vọt 323,33% so với 30 vụ trong quý I/2023, nhưng mức thiệt hại lại giảm 59,44%, tổng cộng 8,21 triệu USD, chiếm 2% tổng thiệt hại của cả quý.

Tấn công phishing xảy ra tổng cộng 93 vụ trong quý I, tăng nhẹ so với cùng kỳ, với thiệt hại khoảng 68,66 triệu USD, chiếm khoảng 15%.

Hình 3: Mức thiệt hại theo loại tấn công trong Quý I/2024

Hình 4: Số lượng sự cố theo loại tấn công trong Quý I/2024

Xét theo từng tháng trong quý I (Hình 5), tháng 1 chịu thiệt hại nghiêm trọng nhất với hơn 250 triệu USD, cao hơn nhiều so với tháng 2 (71,42 triệu USD) và tháng 3 (140 triệu USD). Trong tháng 1 xảy ra 88 sự cố an ninh, hơi cao hơn tháng 2 (72 vụ) và hơi thấp hơn tháng 3 (120 vụ), điều này cho thấy mức thiệt hại trung bình mỗi sự cố trong tháng 1 là cao nhất. Nguyên nhân chính gây thiệt hại lớn trong tháng 1 là các vụ tấn công tin tặc, với 20 vụ xảy ra và gây thiệt hại 217 triệu USD. Đồng thời, các vụ tấn công phishing cũng ở mức cao điểm trong tháng 1, với 39 vụ, tuy nhiên mức thiệt hại tương đối thấp nhất, chỉ 29,15 triệu USD. Tháng 2 có tần suất sự cố và mức thiệt hại đều ở mức thấp hơn so với tháng 1 và tháng 3.

Hình 5: Tổng quan về các sự cố an ninh Web3 trong Quý I/2024

2.1 Tấn công tin tặc

Trong quý I, đã xảy ra tổng cộng 60 vụ tấn công tin tặc, với tổng thiệt hại lên tới 385 triệu USD. Trong đó, thiệt hại nghiêm trọng nhất là vào tháng 1 với 217 triệu USD. Nguyên nhân chủ yếu là do hai sự kiện mất mát tài sản lớn xảy ra trong tháng 1.

(1) Ngày 1 tháng 1 năm 2024, dự án cầu nối đa chuỗi Orbit Chain bị tấn công mạng, dẫn đến việc đánh cắp khoảng 81,5 triệu USD tiền mã hóa. Sự việc liên quan đến 5 giao dịch độc lập, mỗi giao dịch đều trỏ tới các địa chỉ ví khác nhau. Các dòng tiền bất hợp pháp bao gồm 50 triệu USD tiền ổn định (gồm 30 triệu USD USDT, 10 triệu USD DAI và 10 triệu USD USDC), khoảng 10 triệu USD từ 231 wBTC và khoảng 21,5 triệu USD từ 9.500 ETH.

(2) Ngày 31 tháng 1 năm 2024, bốn ví của Chris Larsen, đồng sáng lập Ripple, bị tấn công, bị đánh cắp tổng cộng 237 triệu XRP, tương đương khoảng 112,5 triệu USD. Phân tích trên chuỗi ChainAegis cho thấy tài sản bị đánh cắp đã được chuyển qua các sàn như MEXC, Gate, Binance, Kraken, OKX, HTX, HitBTC. Đây là vụ trộm tiền mã hóa lớn nhất từ đầu năm 2024 đến nay, cũng là vụ trộm lớn thứ 20 trong lịch sử tiền mã hóa, giá XRP đã giảm khoảng 4,4% trong vòng 24 giờ kể từ khi sự việc xảy ra.

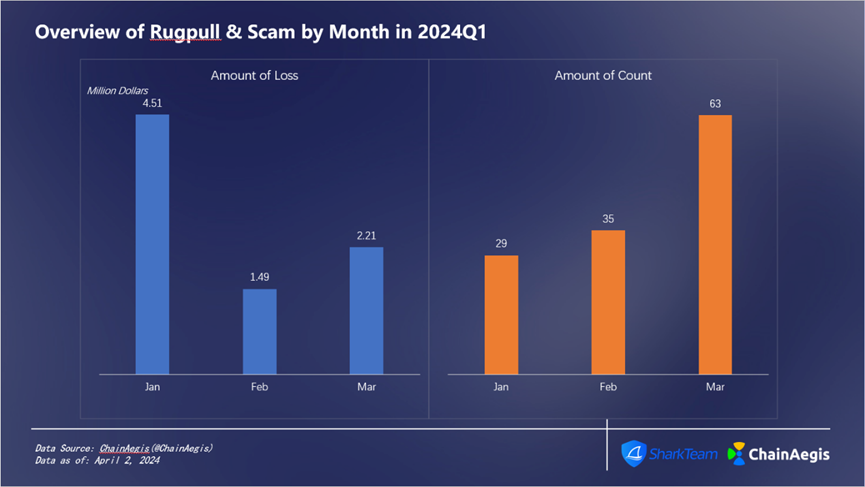

2.2 Rug Pull & Lừa đảo

Như hình dưới đây (Hình 6), các sự kiện Rugpull & Scam xảy ra 29 vụ vào tháng 1, sau đó tăng dần theo từng tháng, đạt khoảng 63 vụ vào tháng 3; thiệt hại vào tháng 1 khoảng 4,51 triệu USD, tháng 2 khoảng 1,49 triệu USD. Theo phân tích của ChainAegis, các sự kiện tập trung chủ yếu trên các chuỗi chính Ethereum và BNB Chain, trong đó tần suất xảy ra Rug Pull trên BNB Chain cao hơn nhiều so với Ethereum.

Ngoài ra, vào ngày 25 tháng 2, dự án GameFi RiskOnBlast thuộc hệ sinh thái Blast đã thực hiện Rugpull. Theo phân tích của ChainAegis, địa chỉ 0x1EeB963133f657Ed3228d04b8CD9a13280EFC558 của RiskOnBlast đã huy động được 420 ETH (trị giá khoảng 1,25 triệu USD) từ ngày 22 đến 24, sau đó đổi sang DAI và rút tiền bằng cách chuyển tới các địa chỉ gửi tiền tại các sàn ChangeNOW, MEXC, Bybit.

Hình 6: Tổng quan về Rugpull & Scam theo từng tháng trong Quý I/2024

2.3 Tấn công lừa đảo钓鱼 (Phishing)

Như hình dưới đây (Hình 7), tấn công phishing xảy ra nhiều nhất vào tháng 1 với 39 vụ, gây thiệt hại khoảng 29,15 triệu USD; tháng 2 ít nhất với 21 vụ, gây thiệt hại khoảng 11,34 triệu USD. SharkTeam nhắc nhở mọi người rằng trong thị trường tăng giá, hoạt động sôi nổi và cơ hội airdrop nhiều, nhưng cần nâng cao cảnh giác để tránh bị các nhóm phishing đang hoạt động mạnh như Angel Drainer, Pink Drainer tấn công. Khi chuyển tiền hoặc cấp quyền, hãy kiểm tra kỹ thông tin giao dịch.

Hình 7: Tổng quan về Phishing theo từng tháng trong Quý I/2024

III. Phân tích các trường hợp điển hình

3.1 Lỗ hổng tính toán độ chính xác hợp đồng

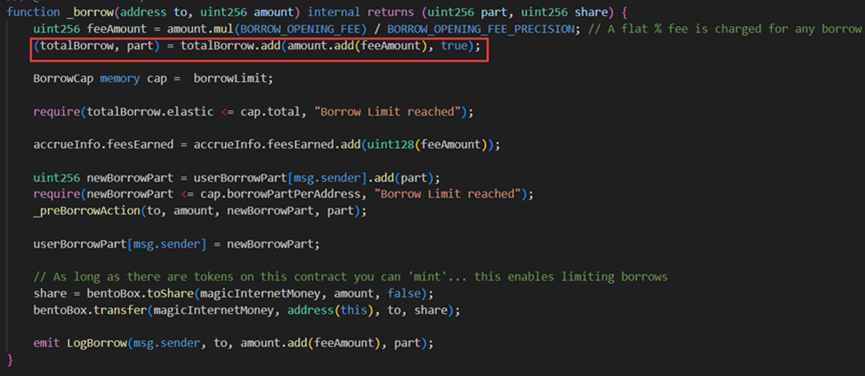

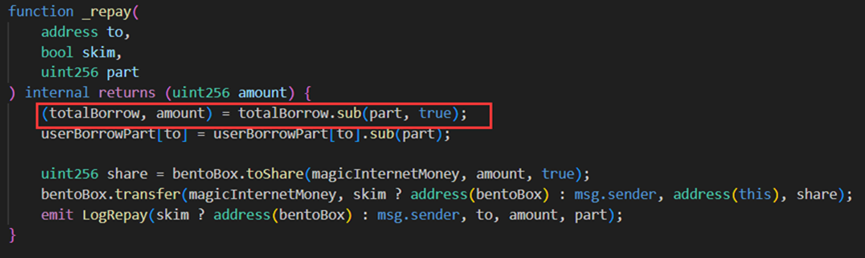

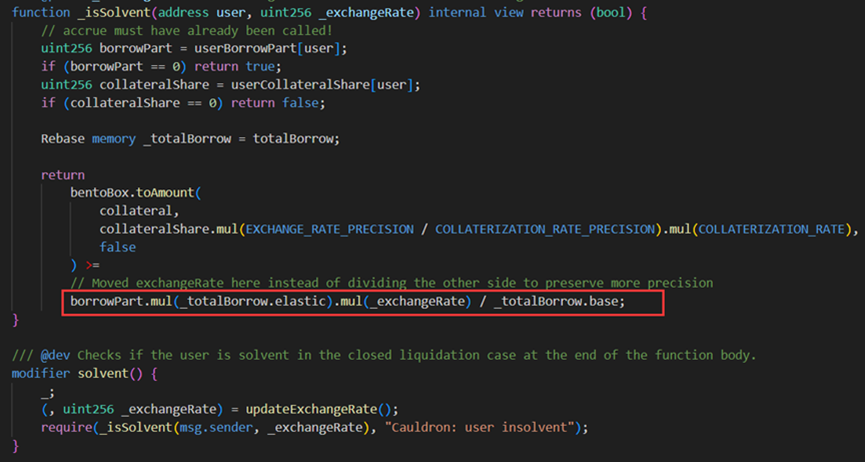

Ngày 30 tháng 1 năm 2024, MIM_SPELL bị tấn công flash loan, do lỗ hổng tính toán độ chính xác, thiệt hại 6,5 triệu USD. Nguyên nhân bị tấn công là do hợp đồng thông minh của dự án có lỗi trong tính toán biến vay mượn, khiến tỷ lệ giữa hai biến elastic và base bị thao túng và mất cân bằng, dẫn đến sai sót trong việc tính toán tài sản thế chấp và số lượng vay, cuối cùng cho phép rút quá hạn MIM token.

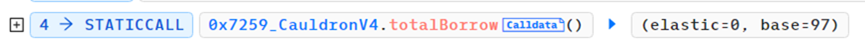

Trong hợp đồng bị tấn công (0x7259e1520), hàm borrow và repay khi tính toán hai biến elastic và base đều sử dụng phương pháp làm tròn lên.

Kẻ tấn công (0x87F58580) trước tiên hoàn trả khoản vay của người dùng khác, đặt biến elastic và base lần lượt thành 0 và 97.

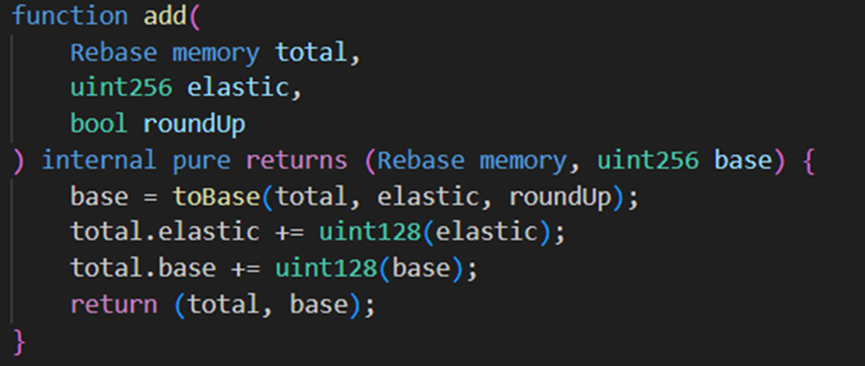

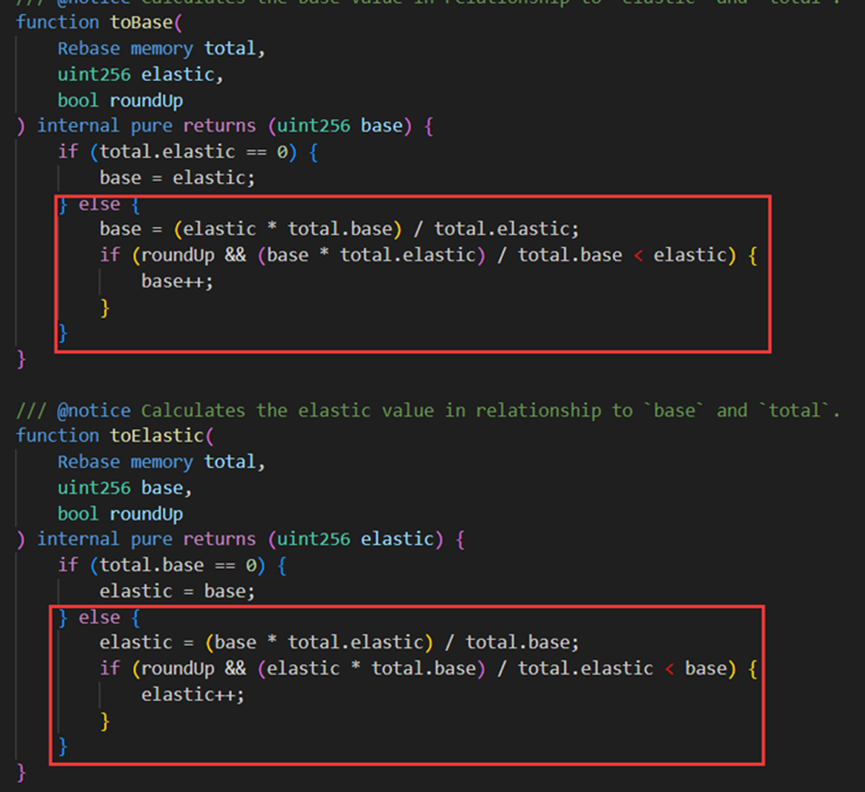

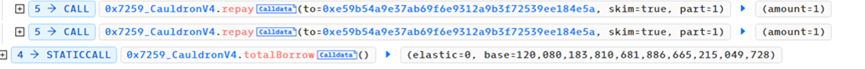

Sau đó liên tục gọi hàm borrow và repay với tham số amount đều là 1. Khi gọi lần đầu hàm borrow, do elastic=0, sẽ thực thi logic if ở trên rồi quay lại hàm add. Điều này khiến elastic = 1, base = 98.

Tiếp theo, kẻ tấn công (0x87F58580) gọi hàm borrow với tham số 1, do elastic=1, sẽ thực thi logic else, giá trị trả về là 98, khi quay lại hàm add thì elastic=2, biến base là 196.

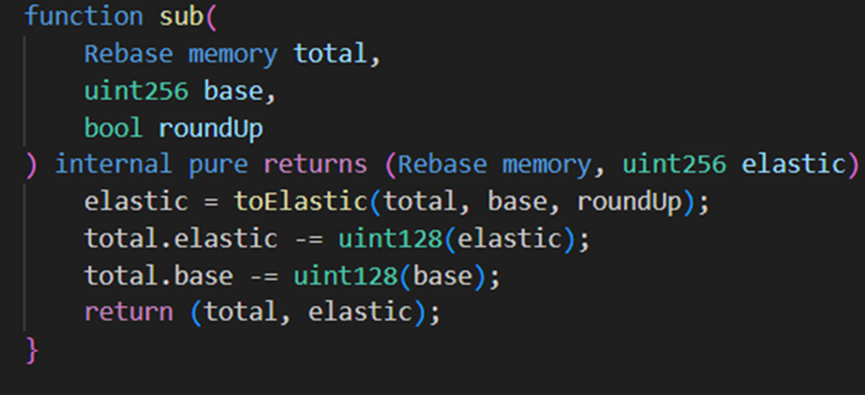

Tuy nhiên, lúc này kẻ tấn công (0x87F58580) gọi hàm repay với tham số 1, do elastic=2, sẽ thực thi logic else, giá trị tính toán của biến elastic lẽ ra là 1*2/98 = 0, nhưng do bước làm tròn lên phía dưới, nên giá trị trả về là 1, khi quay lại hàm sub thì biến elastic lại trở về 1, còn biến base là 195.

Có thể thấy sau một chu kỳ borrow-repay, biến elastic không đổi nhưng biến base gần như tăng gấp đôi. Lợi dụng lỗ hổng này, hacker thực hiện liên tục chu kỳ gọi hàm borrow-repay, cuối cùng gọi thêm một lần repay, khiến elastic=0 và base = 120080183810681886665215049728.

Khi tỷ lệ giữa biến elastic và base bị mất cân bằng nghiêm trọng, kẻ tấn công (0x87F58580) chỉ cần thế chấp một lượng rất nhỏ tài sản là có thể vay được lượng lớn token MIM, hoàn tất cuộc tấn công.

3.2 Sự kiện DeGame bị tấn công phishing và nhóm lừa đảo Pink Drainer

Tháng 3 năm 2024, một người dùng Web3 vô tình nhấn vào liên kết phishing được đăng bởi tài khoản Twitter chính thức của DeGame bị đánh cắp và chịu thiệt hại.

Sau đó, người dùng này nhầm tưởng DeGame đã tự đánh cắp trong quá trình này nên đã công khai sự việc trên Twitter. Một loạt KOL, truyền thông và phần lớn người dùng khác, không biết rõ sự thật, đã tiếp tục lan truyền, gây ảnh hưởng nghiêm trọng đến hình ảnh thương hiệu và danh tiếng nền tảng của DeGame.

Sự cố xảy ra, DeGame đã kích hoạt kế hoạch ứng phó khẩn cấp, hỗ trợ người dùng bị hại cố gắng truy hồi tài sản. Diễn biến cụ thể như sau:

(1) Từ 4:00 sáng đến 9:30 sáng ngày 14 tháng 3, tài khoản X chính thức của DeGame (@degame_l2y) đã đăng 4 bài tweet về airdrop, trong đó các liên kết airdrop đều là các trang web phishing giả mạo trang chính thức của DeGame. Một người dùng phản ánh rằng sau khi nhấn vào liên kết airdrop này, đã mất khoảng 57 PufETH;

(2) Sau 9:30 sáng, nhân viên vận hành Twitter chính thức của DeGame phát hiện các liên kết phishing trên nền tảng và tiến hành xóa bỏ. Đồng thời, DeGame thông báo sự việc tới toàn bộ người dùng qua các kênh truyền thông chính thức và cộng đồng, đồng thời đăng thông báo cảnh báo.

(3) Trong khoảng thời gian tài khoản Twitter chính thức của DeGame bị bất thường, người dùng bị hại đã xem thấy liên kết website phishing và văn bản giải thích do kẻ tấn công đăng tải. Do không biết gì, anh ta cho rằng đây đúng là hoạt động airdrop liên kết giữa DeGame và các dự án khác, sau khi nhấn vào liên kết đã làm theo hướng dẫn thiết lập sẵn của kẻ tấn công và mất tài sản.

(4) Sau khi người dùng kết nối ví với trang web phishing, trang web sẽ tự động kiểm tra xem ví có tài sản hay không. Nếu có, sẽ ngay lập tức hiện popup yêu cầu ký giao dịch Permit Token Approval. Khác với giao dịch ký thông thường, chữ ký này hoàn toàn không lên chuỗi, hoàn toàn ẩn danh, rất có thể bị sử dụng vào mục đích bất chính. Ngoài ra, người dùng cũng không cần cấp quyền trước mà vẫn có thể tương tác với hợp đồng ứng dụng thông qua một chữ ký ủy quyền bổ sung (Permit).

(5) Trong vụ việc bị đánh cắp này, hacker phishing đã thu được chữ ký giao dịch Permit Token Approval do người dùng bị hại cấp cho địa chỉ hợp đồng lừa đảo 0xd560b5325d6669aab86f6d42e156133c534cde90, và trong giao dịch tấn công đã nộp lời gọi Permit để gọi Approve lấy quyền cấp phép token rồi chuyển tài sản bị đánh cắp.

(6) Công cụ phishing được cung cấp bởi nhóm lừa đảo Pink Drainer, Pink Drainer là một phần mềm độc hại dạng dịch vụ (Malware-as-a-Service - MaaS), cho phép kẻ tấn công nhanh chóng xây dựng các trang web độc hại để thu lợi phi pháp thông qua phần mềm độc hại này. Trong giao dịch bị đánh cắp này, khoảng 25% tài sản bị đánh cắp đã được chuyển tới PinkDrainer: Wallet 2 – địa chỉ ví số 2 của nhóm lừa đảo Pink Drainer, là khoản chia sẻ tự động mà bên thực hiện lừa đảo phải trả cho PinkDrainer sau khi sử dụng công cụ phishing của họ.

3.3 Tăng đột biến số lượng sự kiện do hàng loạt Rugpull

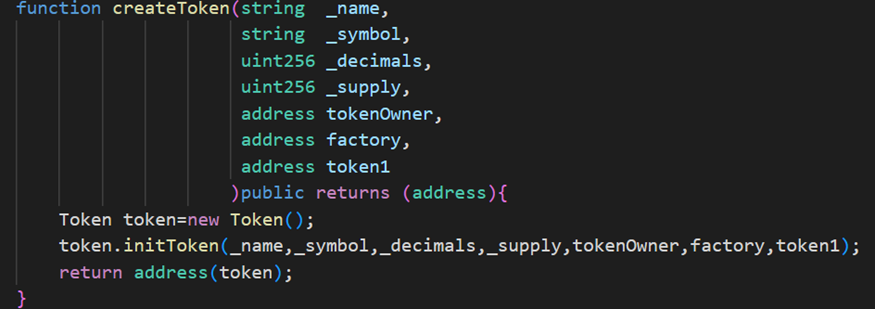

Số lượng sự kiện Rugpull tăng vọt trong năm 2024 có mối liên hệ lớn với việc các hợp đồng nhà máy Rugpull tạo ra hàng loạt token Rugpull. Đội nghiên cứu an ninh SharkTeam đã tiến hành phân tích chi tiết các sự kiện Rugpull này. Trong quá trình phân tích, chúng tôi nhận thấy hợp đồng nhà máy Rugpull trên BNB Chain trong một tháng qua đã thực hiện hơn 70 lần Rugpull. Các sự kiện Rugpull hàng loạt thường có các đặc điểm hành vi như sau:

(1) Các token này đều được tạo ra thông qua thao tác createToken của hợp đồng nhà máy token. Trong hàm createToken, khi tạo token cần truyền vào các tham số sau: tên token, ký hiệu token, độ chính xác, nguồn cung, địa chỉ chủ sở hữu token, địa chỉ hợp đồng nhà máy tạo cặp token và địa chỉ stablecoin BUSD-T. Trong đó, hợp đồng nhà máy tạo cặp token sử dụng hợp đồng nhà máy PancakeSwap, và mỗi token đều có địa chỉ chủ sở hữu khác nhau.

(2) Chủ sở hữu token sử dụng các địa chỉ khác để thực hiện thao tác mua bán hàng loạt đối với token Rugpull. Dưới tác động của các thao tác mua bán, thanh khoản token tăng rõ rệt, giá cả cũng từng bước tăng lên.

(3) Quảng bá thông qua các hình thức lừa đảo, dụ dỗ người dùng mua vào, khi thanh khoản tăng, giá token tăng gấp đôi.

(4) Khi giá token đạt đến một mức nhất định, chủ sở hữu token thực hiện thao tác sell để thực hiện Rugpull.

Đằng sau chuỗi hành vi này là một nhóm lừa đảo Web3 có tổ chức chặt chẽ, hình thành nên một chuỗi công nghiệp đen, chủ yếu bao gồm các khâu như thu thập chủ đề nóng, phát hành token tự động, giao dịch tự động, tuyên truyền giả mạo, tấn công phishing, thu hoạch Rugpull. Các token giả mạo được phát hành đều gắn liền với các sự kiện nóng trong ngành, có tính lừa dối và thuyết phục mạnh mẽ. Người dùng cần luôn cảnh giác, giữ lý trí, tránh tổn thất.

IV. Kết luận

Tổng thiệt hại do các sự cố an ninh trong quý I năm 2024 đạt mức 462 triệu USD. Việc giá coin tăng trong quý này phần nào ảnh hưởng đến con số tổng thiệt hại, tuy nhiên nhìn chung, tình hình an ninh Web3 không mấy khả quan. Các nguyên nhân chính đe dọa đến an toàn tài sản mã hóa của người dùng bao gồm lỗi logic hợp đồng thông minh, chuỗi công nghiệp đen Rugpull, tấn công phishing... Mong rằng người dùng và các dự án Web3 có thể sớm nâng cao ý thức phòng ngừa an ninh, giảm thiểu tổn thất.

Chào mừng tham gia cộng đồng chính thức TechFlow

Nhóm Telegram:https://t.me/TechFlowDaily

Tài khoản Twitter chính thức:https://x.com/TechFlowPost

Tài khoản Twitter tiếng Anh:https://x.com/BlockFlow_News