Zoom 및 Calendly 피싱 공격의 작동 체계와 방어 핵심 요소 분석

작성자: 𝙳𝚛. 𝙰𝚠𝚎𝚜𝚘𝚖𝚎 𝙳𝚘𝚐𝚎

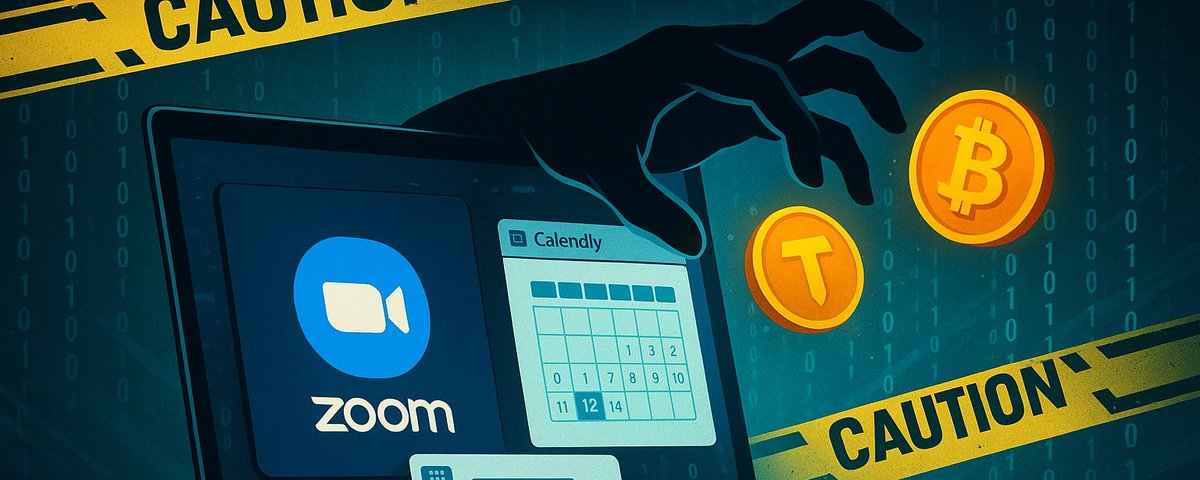

최근 암호화폐 커뮤니티에서 자주 보안 사고가 발생하고 있다. 공격자들은 Calendly를 통해 회의 일정을 예약하며, 정상적인 "Zoom 링크"처럼 보이게 하여 피해자가 트로이 목마 프로그램을 설치하게 유도하고, 회의 중에 컴퓨터 원격 제어 권한까지 탈취한다. 단숨에 지갑과 Telegram 계정이 모두 유출된다.

본 문서는 이러한 공격의 작동 과정과 방어 요점을 종합적으로 분석하며, 참조 자료를 함께 제공하여 커뮤니티 공유, 내부 교육 또는 자체 점검에 활용할 수 있도록 한다.

공격자의 이중 목적

-

디지털 자산 탈취

Lumma Stealer, RedLine 또는 IcedID 같은 악성 프로그램을 이용해 브라우저나 데스크톱 지갑에 저장된 개인키 및 시드 문구를 직접 탈취하고, TON, BTC 등의 암호화폐를 신속히 인출한다.

참조:

Microsoft 공식 블로그

Flare 위협 정보

https://flare.io/learn/resources/blog/redline-stealer-malware/

-

인증 정보 탈취

Telegram, Google 세션 쿠키를 훔쳐 피해자를 가장하여 추가 피해자를 계속 유치함으로써 눈덩이처럼 확산된다.

참조:

d01a 분석 리포트

https://d01a.github.io/redline/

공격 체인 4단계

① 신뢰 형성

투자자, 언론사 또는 팟캐스트를 사칭해 Calendly를 통해 정식 회의 초대장을 발송한다. 예를 들어 'ELUSIVE COMET' 사례에서 공격자는 Bloomberg Crypto 페이지를 가장해 사기 행각을 벌였다.

참조:

Trail of Bits 블로그

https://blog.trailofbits.com/2025/04/17/mitigating-elusive-comet-zoom-remote-control-attacks/

② 트로이 목마 배포

.zoom.us가 아닌 위조 Zoom URL을 통해 악성 버전의 ZoomInstaller.exe 다운로드를 유도한다. 2023~2025년 여러 사건에서 IcedID 또는 Lumma 배포에 동일한 수법이 사용되었다.

참조:

Bitdefender

https://www.bitdefender.com/en-us/blog/hotforsecurity/hackers-used-modified-zoom-installer-and-phishing-campaign-to-deploy-trojan-banker-2、Microsofthttps://blogs.microsoft.com/on-the-issues/2025/05/21/microsoft-leads-global-action-against-favored-cybercrime-tool/

③ 회의 중 권한 탈취

해커는 Zoom 회의 중 닉네임을 "Zoom"으로 변경하고, 피해자에게 "화면 공유 테스트"를 요청하면서 동시에 원격 제어 요청을 보낸다. 피해자가 "허용"을 누르는 순간 완전히 침투된다.

참조:

Help Net Security

https://www.helpnetsecurity.com/2025/04/18/zoom-remote-control-attack/

DarkReading

https://www.darkreading.com/remote-workforce/elusive-comet-zoom-victims

④ 확산 및 현금화

악성 프로그램은 개인키를 업로드해 즉시 코인을 인출하거나, 수일간 잠복 후 Telegram 아이덴티티를 이용해 다른 사람을 낚는다. RedLine은 특히 Telegram의 tdata 디렉터리를 대상으로 설계되어 있다.

참조:

d01a 분석 리포트

https://d01a.github.io/redline/

사후 응급 조치 3단계

-

즉시 장치 격리

케이블 연결 해제, Wi-Fi 끄기, 깨끗한 USB로 부팅하여 스캔; RedLine/Lumma 발견 시 전체 디스크 포맷 및 재설치를 권장한다.

-

모든 세션 취소

암호화폐를 새로운 하드웨어 지갑으로 이전; Telegram 모든 기기 로그아웃 및 2단계 인증 활성화; 이메일, 거래소 비밀번호 전부 변경.

-

블록체인 및 거래소 동시 모니터링

이상 거래 발견 시 즉시 거래소에 연락해 의심 주소를 동결 요청.

장기적 방어 6대 원칙

-

회의 전용 장치 사용: 낯선 회의는 개인키가 없는 보조 노트북 또는 휴대폰만 사용.

-

공식 출처에서 다운로드: Zoom, AnyDesk 등 소프트웨어는 반드시 공식 웹사이트에서 다운받을 것; macOS의 경우 "다운로드 후 자동 열기" 기능을 비활성화하는 것이 좋음.

-

URL 철저히 확인: 회의 링크는 반드시 .zoom.us 여야 함; Zoom Vanity URL도 이 규칙을 따름 (공식 가이드 https://support.zoom.us/hc/en-us/articles/215062646-Guidelines-for-Vanity-URL-requests).

-

삼불 원칙: 플러그인 설치 금지, 원격 제어 허용 금지, 시드/개인키 노출 금지.

-

콜드/핫 지갑 분리: 주요 자산은 PIN + Passphrase가 설정된 콜드 지갑에 보관; 핫 지갑에는 소액만 유지.

-

모든 계정에 2FA 적용: Telegram, 이메일, GitHub, 거래소 전반에 걸쳐 이중 인증을 전면 활성화.

맺음말: 정상처럼 보이는 회의의 실제 위험

현대의 해커들은 제로데이 취약점을 사용하지 않고, 오히려 매우 정교한 연기를 펼친다. 그들은 "보기에 정상적인" Zoom 회의를 기획하며 당신의 실수를 기다린다.

장치 격리, 공식 출처 다운로드, 다중 인증 등의 습관을 들인다면 이러한 수법에 속을 일이 없다. 모든 블록체인 사용자들이 소셜 엔지니어링의 덫을 피하고 자신의 금고와 정체성을 지키길 바란다.

TechFlow 공식 커뮤니티에 오신 것을 환영합니다

Telegram 구독 그룹:https://t.me/TechFlowDaily

트위터 공식 계정:https://x.com/TechFlowPost

트위터 영어 계정:https://x.com/BlockFlow_News