Guide de sécurité pour les utilisateurs de cryptomonnaies : commencez par comprendre comment vous pourriez être piraté

TechFlow SélectionTechFlow Sélection

Guide de sécurité pour les utilisateurs de cryptomonnaies : commencez par comprendre comment vous pourriez être piraté

La première étape de la majorité des attaques cryptographiques continue de cibler les individus par des moyens non techniques, ce qui nous offre toutefois une opportunité de prévention.

Rédaction : Rick Maeda

Traduction : Golem

Un fait est que la majorité des utilisateurs de cryptomonnaies ne sont pas piratés par des vulnérabilités complexes, mais en cliquant, signant ou faisant confiance à tort, ce rapport analysera en détail ces attaques de sécurité quotidiennes qui surviennent autour des utilisateurs.

Des kits de phishing aux outils de vol de portefeuille, en passant par les logiciels malveillants et les escroqueries au faux service client, la plupart des attaques dans l'industrie des cryptomonnaies ciblent directement les utilisateurs plutôt que les protocoles, ce qui concentre les attaques courantes sur des facteurs humains plutôt que sur le code.

Ce rapport présente donc un aperçu des vulnérabilités des cryptomonnaies visant les particuliers, couvrant non seulement une série de failles fréquentes, mais aussi des analyses de cas concrets et des points d’attention nécessaires au quotidien pour les utilisateurs.

À savoir : vous êtes la cible

Les cryptomonnaies sont par conception auto-détenues. Mais cette caractéristique fondamentale et cette valeur centrale du secteur font souvent de vous (l’utilisateur) un point de défaillance unique. Dans de nombreux cas de pertes personnelles de fonds en cryptomonnaies, le problème n’est pas une faille de protocole, mais un simple clic, un message privé ou une signature. Une tâche apparemment anodine au quotidien, un moment de confiance ou de négligence, peut transformer radicalement l’expérience cryptographique d’une personne.

Ce rapport ne traite donc pas des problèmes logiques de contrats intelligents, mais du modèle de menace individuel, en analysant comment les utilisateurs sont exploités en pratique et comment y faire face. Le rapport se concentrera sur les attaques de vulnérabilité au niveau individuel : phishing, autorisation de portefeuille, ingénierie sociale, logiciels malveillants. Il abordera brièvement à la fin les risques au niveau protocole afin de dresser un panorama des diverses exploitations possibles dans le domaine des cryptomonnaies.

Analyse des modes d'attaque par vulnérabilité individuelle

Les transactions effectuées dans un environnement sans permission sont permanentes et irréversibles, généralement sans intermédiaire, tandis que les utilisateurs doivent interagir via leurs appareils ou navigateurs – détenant des actifs financiers – avec des contreparties anonymes, ce qui fait des cryptomonnaies un terrain de chasse convoité par les pirates informatiques et autres criminels.

Voici les différents types d'attaques par vulnérabilité auxquelles un individu peut être exposé. Toutefois, il convient de noter que bien que cette section couvre la majorité des types d’attaques, elle n’est pas exhaustive. Pour ceux qui ne connaissent pas bien les cryptomonnaies, cette liste peut sembler accablante, mais une grande partie correspond à des « attaques classiques » déjà présentes à l’ère d’internet, et non spécifiques au secteur des cryptomonnaies.

Attaques par ingénierie sociale

Des attaques reposant sur la manipulation psychologique pour tromper les utilisateurs et compromettre leur sécurité personnelle.

-

Phishing : e-mails, messages ou sites web frauduleux imitant des plateformes légitimes pour voler des identifiants ou des phrases de récupération.

-

Usurpation d'identité : l'attaquant se fait passer pour un influenceur (KOL), un responsable de projet ou un agent du service client afin d'obtenir la confiance de la victime puis de voler des fonds ou des informations sensibles.

-

Escroquerie à la phrase de récupération : l'utilisateur est incité à divulguer sa phrase de récupération via un outil de restauration falsifié ou une fausse offre promotionnelle.

-

Faux airdrops : offrir des jetons gratuits pour inciter les utilisateurs à interagir de manière non sécurisée avec un portefeuille ou partager leur clé privée.

-

Faux emplois : se faire passer pour une opportunité d’emploi, mais en réalité pour installer un logiciel malveillant ou voler des données sensibles.

-

Escroquerie « pump and dump » : promouvoir massivement un jeton via les réseaux sociaux pour le revendre à des investisseurs particuliers imprudents.

Prises de contrôle téléphonique et de compte

Exploitation des infrastructures télécoms ou des failles au niveau du compte pour contourner l'authentification.

-

Échange de carte SIM : l'attaquant s'approprie le numéro de téléphone de la victime pour intercepter les codes d'authentification à deux facteurs (2FA) et réinitialiser les identifiants du compte.

-

Remplissage d'identifiants : utilisation d'identifiants fuités pour accéder à des comptes de portefeuille ou d'échange.

-

Contournement de l'authentification à deux facteurs : exploitation d'une authentification faible ou basée sur SMS pour obtenir un accès non autorisé.

-

Prise de contrôle de session : vol de session de navigateur via un logiciel malveillant ou un réseau non sécurisé afin de prendre le contrôle d’un compte connecté.

Des hackers ont utilisé un échange de carte SIM pour prendre le contrôle du compte Twitter de la SEC américaine et publier de faux tweets

Logiciels malveillants et vulnérabilités matérielles

Intrusion dans l'appareil de l'utilisateur afin d'accéder au portefeuille ou de modifier des transactions.

-

Keyloggers : enregistrement des frappes au clavier pour voler mots de passe, codes PIN et phrases de récupération.

-

Programmes de détournement du presse-papiers : remplacement de l'adresse de portefeuille collée par une adresse contrôlée par l'attaquant.

-

Trojans d'accès à distance (RAT) : permettent à l'attaquant de contrôler entièrement l'appareil de la victime, y compris le portefeuille.

-

Extensions de navigateur malveillantes : extensions compromises ou contrefaites qui volent des données ou manipulent des transactions.

-

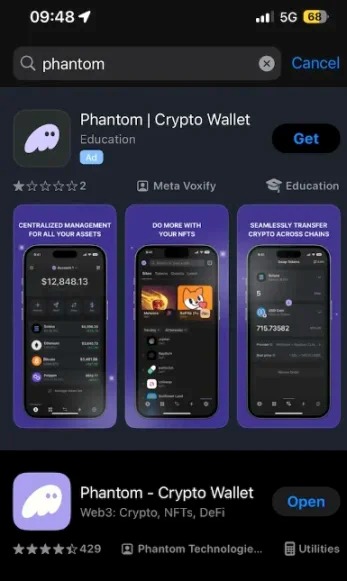

Faux portefeuilles ou applications : applications (App ou navigateur) contrefaites qui volent des fonds lorsqu'elles sont utilisées.

-

Attaques homme du milieu (MITM) : interception et modification des communications entre l'utilisateur et le fournisseur de services, notamment sur des réseaux non sécurisés.

-

Attaques via Wi-Fi non sécurisé : les réseaux publics ou infectés peuvent intercepter des données sensibles lors de la connexion ou du transfert.

Les faux portefeuilles sont une escroquerie courante ciblant les nouveaux utilisateurs de cryptomonnaies

Vulnérabilités liées au portefeuille

Attaques ciblant la manière dont l'utilisateur gère son portefeuille, interagit avec lui ou signe des transactions.

-

Drainage malveillant par autorisation : un contrat intelligent malveillant utilise une autorisation antérieure de jeton pour vider les jetons.

-

Attaque par signature aveugle : l'utilisateur signe des conditions de transaction floues, entraînant une perte de fonds (par exemple, depuis un portefeuille matériel).

-

Vol de phrase de récupération : divulgation de la phrase de récupération via logiciel malveillant, phishing ou mauvaises pratiques de stockage.

-

Fuite de clé privée : stockage non sécurisé (par exemple, sur un cloud ou dans une note en texte clair) menant à la divulgation de la clé.

-

Portefeuille matériel compromis : dispositif altéré ou contrefait qui transmet la clé privée à l'attaquant.

Risques liés aux contrats intelligents et au protocole

Découlent de l'interaction avec du code malveillant ou vulnérable en ligne.

-

Contrat intelligent malveillant : interaction déclenchant une logique cachée malicieuse, entraînant le vol de fonds.

-

Attaques par prêt flash : utilisation de prêts non garantis pour manipuler les prix ou la logique du protocole.

-

Manipulation d'oracle : l'attaquant altère les informations de prix pour exploiter des protocoles dépendant de données erronées.

-

Escroquerie de liquidité de sortie : les créateurs conçoivent un jeton/pool dont seul eux peuvent retirer les fonds, piégeant ainsi les utilisateurs.

-

Attaque Sybil : utilisation de multiples identités fictives pour perturber un système décentralisé, notamment pour la gouvernance ou les qualifications aux airdrops.

Escroqueries par manipulation de projet ou de marché

Escroqueries liées aux jetons, projets DeFi ou NFT.

-

Escroquerie « rug pull » : les fondateurs du projet disparaissent après avoir levé des fonds, laissant un jeton sans valeur.

-

Faux projet : collection NFT fictive incitant les utilisateurs à être escroqués ou à signer des transactions nuisibles.

-

Attaque par poussière (dusting) : transferts minuscules de jetons destinés à désanonymiser un portefeuille et identifier des cibles de phishing ou d’escroquerie.

Attaques réseau et infrastructure

Exploitation des infrastructures frontales ou DNS dont dépend l'utilisateur.

-

Prise de contrôle frontale / usurpation DNS : redirection de l'utilisateur vers une interface malveillante afin de voler des identifiants ou déclencher des transactions non sécurisées.

-

Vulnérabilité des ponts inter-chaînes : vol des fonds de l'utilisateur pendant le transfert via un pont inter-chaînes.

Menaçes physiques

Risques dans le monde réel, incluant coercition, vol ou surveillance.

-

Attaque physique : la victime est contrainte de transférer des fonds ou de divulguer sa phrase de récupération.

-

Vols matériels : vol d’appareils ou de sauvegardes (ex. : portefeuille matériel, carnet) pour obtenir un accès.

-

Voyeurisme (« shoulder surfing ») : observation ou prise de photo de l’utilisateur saisissant des données sensibles en public ou en privé.

Les principales vulnérabilités à surveiller

Bien qu’il existe de nombreuses façons d’être piraté, certaines vulnérabilités sont plus fréquentes. Voici les trois attaques par vulnérabilité que toute personne détenant ou utilisant des cryptomonnaies devrait connaître, ainsi que les moyens de les prévenir.

Phishing (y compris faux portefeuilles et airdrops)

Le phishing existe depuis des décennies avant les cryptomonnaies ; le terme apparaît dans les années 1990 pour décrire les attaquants qui « pêchent » des informations sensibles (généralement des identifiants) via de faux e-mails et sites web. Avec l’émergence des cryptomonnaies comme système financier parallèle, le phishing a naturellement évolué pour cibler les phrases de récupération, les clés privées et les autorisations de portefeuille.

Le phishing en cryptomonnaie est particulièrement dangereux car il n’existe aucun recours : pas de remboursement, pas de protection contre la fraude, pas de service client pouvant annuler une transaction. Dès que vos clés sont volées, vos fonds sont perdus. Il est également crucial de comprendre que le phishing peut parfois n’être que la première étape d’une attaque plus large, le vrai risque n’étant pas la perte initiale, mais la suite des dommages, par exemple, des identifiants volés permettant à l’attaquant de se faire passer pour la victime et d’escroquer d’autres personnes.

Comment fonctionne le phishing ?

Le cœur du phishing repose sur l’exploitation de la confiance humaine, en présentant une interface faussement crédible ou en usurpant une autorité pour inciter l’utilisateur à divulguer volontairement des informations sensibles ou à approuver une opération malveillante. Les principaux vecteurs de diffusion sont :

-

Sites web de phishing

-

Versions falsifiées de portefeuilles (ex. MetaMask, Phantom), d’échanges (ex. Binance) ou de dApps

-

Généralement promus via des annonces Google ou partagés dans des groupes Discord/X, pour paraître identiques aux sites légitimes

-

L’utilisateur peut être invité à « importer son portefeuille » ou à « récupérer ses fonds », ce qui vole sa phrase de récupération ou sa clé privée

-

E-mails et messages de phishing

-

Faux bulletins officiels (ex. « mise à jour de sécurité urgente » ou « compte piraté »)

-

Contenant des liens vers de faux portails de connexion, ou incitant à interagir avec un jeton malveillant ou un contrat intelligent

-

Certains phishing permettent même de déposer des fonds, mais ceux-ci sont volés quelques minutes plus tard

-

Escroqueries par airdrop, en envoyant de faux jetons à un portefeuille (notamment sur les chaînes EVM)

-

Cliquer sur le jeton ou tenter de le trader déclenche une interaction malveillante avec un contrat

-

Demande secrète d’autorisation illimitée de jetons, ou vol de jetons natifs via une charge utile signée

Cas de phishing

En juin 2023, le groupe nord-coréen Lazarus a attaqué Atomic Wallet, l’une des attaques de phishing les plus destructrices de l’histoire des cryptomonnaies. Cette attaque a compromis plus de 5 500 portefeuilles non gardés, entraînant le vol de plus de 100 millions de dollars en cryptomonnaies, sans que les utilisateurs aient besoin de signer aucune transaction malveillante ou d’interagir avec un contrat intelligent. Cette attaque s’est uniquement appuyée sur des interfaces trompeuses et des logiciels malveillants pour extraire les phrases de récupération et les clés privées — un cas typique de vol d’identifiants par phishing.

Atomic Wallet est un portefeuille multichaîne non gardé prenant en charge plus de 500 cryptomonnaies. Lors de cet incident, les attaquants ont lancé une campagne coordonnée de phishing, exploitant la confiance des utilisateurs dans l’infrastructure de support, le processus de mise à jour et l’image de marque du portefeuille. Les victimes ont été séduites par des e-mails, des sites web frauduleux et des mises à jour corrompues, toutes conçues pour imiter les communications légitimes d’Atomic Wallet.

Les méthodes de phishing utilisées par les hackers comprenaient :

-

Faux e-mails imitant le support client ou les alertes de sécurité d’Atomic Wallet, pressant les utilisateurs d’agir d’urgence

-

Sites web trompeurs imitant l’interface de récupération de portefeuille ou de réclamation d’airdrop (ex. `atomic-wallet[.]co`)

-

Distribution via Discord, e-mail et forums infectés de mises à jour malveillantes, redirigeant les utilisateurs vers des pages de phishing ou extrayant des identifiants via un logiciel malveillant local

Dès qu’un utilisateur saisit sa phrase de récupération de 12 ou 24 mots sur l’une de ces interfaces frauduleuses, les attaquants obtiennent un accès total à son portefeuille. Cette vulnérabilité ne nécessite aucune interaction sur chaîne de la part de la victime : ni connexion de portefeuille, ni demande de signature, ni intervention de contrat intelligent. Elle repose entièrement sur l’ingénierie sociale et la volonté de l’utilisateur de restaurer ou valider son portefeuille sur une plateforme apparemment légitime.

Drainers de portefeuille et autorisations malveillantes

Un drainer de portefeuille est un contrat intelligent malveillant ou une dApp dont l’objectif est d’extraire des actifs du portefeuille d’un utilisateur, non pas en volant sa clé privée, mais en le trompant pour qu’il autorise l’accès à ses jetons ou signe une transaction dangereuse. Contrairement aux attaques de phishing (qui volent les identifiants), les drainers exploitent les permissions — justement au cœur du mécanisme de confiance du Web3.

Avec l’essor du DeFi et des applications Web3, des portefeuilles comme MetaMask et Phantom ont popularisé le concept de « connexion » à une dApp. Cela apporte de la commodité, mais aussi une grande surface d’attaque. Entre 2021 et 2023, la frappe de NFT, les faux airdrops et certaines dApps ont commencé à intégrer des contrats malveillants dans des interfaces utilisateur familières, amenant souvent les utilisateurs, par excitation ou distraction, à connecter leur portefeuille et cliquer sur « approuver », sans réaliser ce qu’ils autorisaient.

Mécanisme d’attaque

Les autorisations malveillantes exploitent les systèmes de permissions inclus dans les standards blockchain (ex. ERC-20, ERC-721/ERC-1155). Elles trompent les utilisateurs pour qu’ils accordent aux attaquants un accès continu à leurs actifs.

Par exemple, la fonction approve(address spender, uint256 amount) dans les jetons ERC-20 permet à un « dépensier » (ex. une dApp ou un attaquant) de transférer un montant spécifié de jetons depuis le portefeuille de l’utilisateur. La fonction setApprovalForAll(address operator, bool approved) dans les NFT donne à l’« opérateur » le droit de transférer tous les NFT d’une collection.

Ces approbations sont standard pour les dApps (ex. Uniswap a besoin d’une approbation pour échanger des jetons), mais les attaquants les détournent à des fins malveillantes.

Comment les attaquants obtiennent-ils l’autorisation ?

Prompts trompeurs : un site de phishing ou une dApp compromise invite l’utilisateur à signer une transaction étiquetée comme « connexion de portefeuille », « échange de jetons » ou « réclamation de NFT ». En réalité, cette transaction appelle la méthode approve ou setApprovalForAll vers l’adresse de l’attaquant.

Approvisionnement illimité : les attaquants demandent souvent une autorisation illimitée (ex. uint256.max) ou setApprovalForAll(true), leur donnant un contrôle total sur les jetons ou NFT de l’utilisateur.

Signature aveugle : certaines dApps demandent aux utilisateurs de signer des données opaques, rendant difficile la détection d’activités malveillantes. Même sur des portefeuilles matériels comme Ledger, les détails affichés peuvent sembler inoffensifs (ex. « approuver jeton »), masquant l’intention réelle.

Une fois l’autorisation obtenue, les attaquants peuvent immédiatement transférer les jetons/NFT vers leur portefeuille, ou attendre (parfois plusieurs semaines ou mois) avant de voler les actifs, afin de réduire les soupçons.

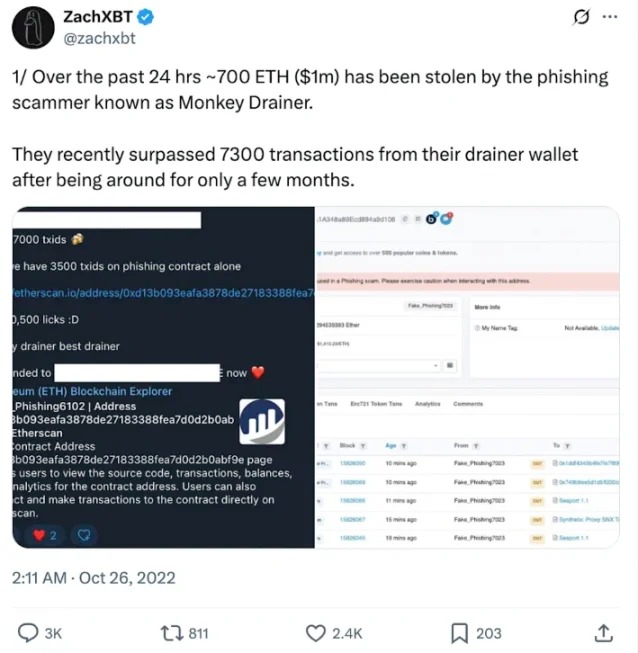

Cas de drainer de portefeuille / autorisation malveillante

L’escroquerie Monkey Drainer, active principalement en 2022 et début 2023, était un célèbre kit de phishing « drainer as a service », responsable du vol de millions de cryptomonnaies (y compris des NFT) via des sites web frauduleux et des contrats intelligents malveillants. Contrairement au phishing traditionnel qui repose sur le vol de phrases de récupération ou mots de passe, Monkey Drainer opérait via des signatures de transactions dangereuses et l’abus de contrats intelligents, permettant aux attaquants d’extraire jetons et NFT sans voler directement les identifiants. En induisant les utilisateurs à signer des approbations chainées dangereuses, Monkey Drainer a volé plus de 4,3 millions de dollars dans des centaines de portefeuilles avant de fermer début 2023.

Le célèbre détective on-chain ZachXBT expose l’escroquerie Monkey Drainer

Ce kit était populaire auprès des attaquants peu expérimentés et largement promu sur les communautés Telegram clandestines et le dark web. Il permettait à des affiliés de cloner des sites de frappe falsifiés, usurper des projets légitimes, et configurer un backend pour transférer les transactions signées vers un contrat de retrait centralisé. Ces contrats étaient conçus pour exploiter les permissions de jetons, en signant des messages sans que l’utilisateur le sache, via des fonctions comme setApprovalForAll() (NFT) ou permit() (jetons ERC-20), accordant ainsi à l’adresse de l’attaquant un accès aux actifs.

Notablement, ce flux évitait le phishing direct : les victimes n’étaient pas amenées à fournir leur clé privée ou phrase de récupération. Au lieu de cela, elles interagissaient avec une dApp apparemment légitime, souvent sur une page de frappe avec un compte à rebours ou une marque populaire. Après connexion, elles recevaient une demande de signature qu’elles ne comprenaient pas pleinement, souvent masquée par un langage générique d’autorisation ou une interface confuse. Ces signatures n’effectuaient pas directement un transfert, mais autorisaient l’attaquant à le faire à tout moment. Une fois l’autorisation accordée, le contrat drainer pouvait exécuter des retraits en masse dans un seul bloc.

Un trait marquant de la méthode Monkey Drainer était son exécution différée : les actifs volés étaient généralement retirés plusieurs heures ou jours plus tard, pour éviter les soupçons et maximiser les gains. Cela le rendait particulièrement efficace contre les utilisateurs aux gros portefeuilles ou à forte activité, car leurs autorisations se fondaient dans des schémas d’utilisation normaux. Parmi les victimes notables figuraient des collectionneurs de NFT de projets comme CloneX, Bored Apes et Azuki.

Bien que Monkey Drainer ait cessé ses activités en 2023, probablement pour « rester discret », l’ère des drainers continue d’évoluer, constituant une menace persistante pour les utilisateurs qui méconnaissent ou sous-estiment le pouvoir des autorisations aveugles sur chaîne.

Logiciels malveillants et vulnérabilités matérielles

Enfin, « logiciels malveillants et vulnérabilités matérielles » désigne un ensemble plus large et varié d’attaques, impliquant divers vecteurs de propagation, visant à infiltrer l’ordinateur, le téléphone ou le navigateur de l’utilisateur, souvent par tromperie, afin d’installer un logiciel malveillant. L’objectif est généralement de voler des informations sensibles (ex. phrase de récupération, clé privée), intercepter les interactions avec le portefeuille ou permettre un contrôle à distance du système. Dans le domaine des cryptomonnaies, ces attaques commencent souvent par de l’ingénierie sociale, comme de faux emplois, fausses mises à jour d’applications ou fichiers envoyés via Discord, mais rapidement escaladent vers une intrusion systémique complète.

Les logiciels malveillants existent depuis l’aube des ordinateurs personnels. Traditionnellement, ils servaient à voler des informations de carte bancaire, collecter des identifiants ou prendre en otage un système pour envoyer des spams ou du rançongiciel. Avec l’avènement des cryptomonnaies, les attaquants ont pivoté : au lieu de cibler la banque en ligne, ils visent désormais des actifs cryptographiques irréversibles.

La majorité des logiciels malveillants ne se propagent pas aléatoirement : ils nécessitent que la victime soit trompée pour exécuter quelque chose. C’est là que l’ingénierie sociale entre en jeu. Les vecteurs de propagation courants ont été listés dans la première section de cet article.

Cas de logiciel malveillant et vulnérabilité matérielle : l’escroquerie à l’embauche Axie Infinity 2022

L’escroquerie à l’embauche Axie Infinity 2022 a conduit au piratage massif du pont Ronin, un cas emblématique d’exploitation de logiciel malveillant et de vulnérabilité matérielle dans le domaine des cryptomonnaies, reposant sur une ingénierie sociale sophistiquée. Cet attentat est attribué au groupe nord-coréen Lazarus, ayant entraîné le vol d’environ 620 millions de dollars en cryptomonnaies, devenant ainsi l’une des plus grandes attaques DeFi (finance décentralisée) de l’histoire.

La faille Axie Infinity couverte par les médias financiers traditionnels

Cette cyberattaque était une opération en plusieurs étapes combinant ingénierie sociale, déploiement de logiciel malveillant et exploitation de vulnérabilités d’infrastructure blockchain.

Les hackers se sont fait passer pour des recruteurs d’une entreprise fictive, ciblant via LinkedIn des employés de Sky Mavis, l’entreprise opérant le réseau Ronin. Ronin Network est une sidechain liée à Ethereum, soutenant le populaire jeu blockchain « play-to-earn » Axie Infinity. À l’époque, Ronin et Axie Infinity avaient respectivement une capitalisation d’environ 300 millions et 4 milliards de dollars.

Les attaquants ont contacté plusieurs employés, mais visaient surtout un ingénieur senior. Pour établir la confiance, ils ont mené plusieurs faux entretiens d’embauche, proposant des conditions salariales extrêmement avantageuses. Ils ont ensuite envoyé au candidat un document PDF présenté comme une offre d’emploi officielle. Ce dernier, pensant qu’il s’agissait d’une étape normale du processus, a téléchargé et ouvert le fichier sur son ordinateur professionnel. Le PDF contenait un RAT (Troyen d’accès à distance) qui, une fois ouvert, a compromis son système, permettant aux hackers d’accéder aux systèmes internes de Sky Mavis. Cette intrusion a permis de préparer l’attaque contre l’infrastructure du réseau Ronin.

L’attaque a entraîné le vol de 620 millions de dollars (173 600 ETH et 25,5 millions de dollars USDC), dont seulement 30 millions ont été récupérés.

Comment nous protéger

Bien que les attaques deviennent de plus en plus sophistiquées, elles reposent encore sur certains signes visibles. Les signaux d’alerte courants incluent :

-

« Importez votre portefeuille pour recevoir X » : aucun service légitime ne vous demandera jamais votre phrase de récupération.

-

Messages privés non sollicités : surtout ceux affirmant offrir du support, des fonds ou résoudre un problème que vous n’avez pas soulevé.

-

Noms de domaine légèrement erronés : par exemple, metamusk.io au lieu de metarnask.io.

-

Publicités Google : les liens de phishing apparaissent souvent au-dessus des liens légitimes dans les résultats de recherche.

-

Offres trop belles pour être vraies : par exemple, « recevez 5 ETH » ou « doublez vos jetons ».

-

Stratégies d’urgence ou d’intimidation : « Votre compte est verrouillé », « Réclamez maintenant ou perdez vos fonds ».

-

Autorisation illimitée de jetons : l’utilisateur doit toujours définir manuellement le montant.

-

Demande de signature aveugle : charge utile hexadécimale sans explication lisible.

-

Contrat non vérifié ou flou : si le jeton ou la dApp est nouveau, vérifiez soigneusement ce que vous approuvez.

-

Alertes UI urgentes : stratégie classique de pression, comme « Vous devez signer immédiatement ou rater l’opportunité ».

-

Pop-up de signature MetaMask inattendu : surtout si la demande est vague, sans frais de gaz ou contient des appels de fonction incompréhensibles.

Règles de protection personnelle

Pour vous protéger, voici les règles d’or à suivre :

-

Ne partagez jamais votre phrase de récupération avec qui que ce soit, pour aucune raison.

-

Enregistrez les sites officiels dans vos favoris : naviguez directement, jamais via un moteur de recherche pour les portefeuilles ou bourses.

-

Ne cliquez pas sur des airdrops aléatoires : surtout pour des projets auxquels vous n’avez pas participé.

-

Évitez les messages privés non sollicités : les projets légitimes envoient rarement des MP… (sauf s’ils le font vraiment).

-

Utilisez un portefeuille matériel : il réduit les risques de signature aveugle et de fuite de clés.

-

Activez les outils anti-phishing : utilisez des extensions comme PhishFort, Revoke.cash et bloqueurs de publicité.

-

Utilisez des outils de consultation : Etherscan Token Approvals ou Revoke.cash permettent de voir quelles permissions votre portefeuille accorde.

-

Utilisez un portefeuille jetable : créez un nouveau portefeuille avec zéro ou peu de fonds pour tester la frappe ou les liens. Cela minimise les pertes.

-

Diversifiez vos actifs : ne mettez pas tous vos œufs dans le même panier.

Si vous êtes un utilisateur expérimenté, voici des règles avancées supplémentaires :

-

Utilisez un appareil ou un profil de navigateur dédié aux activités cryptos, et un autre appareil dédié pour ouvrir des liens et MP.

-

Vérifiez les alertes Etherscan sur les jetons : de nombreux jetons frauduleux sont déjà signalés.

-

Vérifiez croisément l’adresse du contrat avec les annonces officielles du projet.

-

Inspectez attentivement les URL : surtout dans les e-mails et chats, les fautes d’orthographe subtiles sont fréquentes. Beaucoup d’applications de messagerie, bien sûr, et les sites web permettent les hyperliens — ce qui fait que quelqu’un peut cliquer directement sur www.google.com.

-

Faites attention aux signatures : décodez toujours la transaction avant de confirmer (ex. via MetaMask, Rabby ou un simulateur).

Conclusion

La majorité des utilisateurs pensent que les vulnérabilités dans les cryptomonnaies sont techniques et inévitables, surtout les nouveaux venus. Bien que certaines attaques complexes puissent l’être, souvent la première étape est non technique et cible l’individu, rendant l’attaque ultérieure évitable.

La grande majorité des pertes personnelles dans ce domaine ne proviennent pas de nouvelles failles de code obscures ou de vulnérabilités de protocole ésotériques, mais de gens qui signent sans lire, importent leur portefeuille dans une application frauduleuse, ou font confiance à un DM apparemment plausible. Ces outils peuvent être nouveaux, mais les tactiques sont anciennes : tromperie, pression, confusion.

La propriété auto-gérée et l’absence de permission sont des forces des cryptomonnaies, mais les utilisateurs doivent se rappeler que cela augmente aussi les risques. Dans la finance traditionnelle, si vous êtes escroqué, vous appelez la banque ; dans les cryptomonnaies, si vous êtes escroqué, le jeu est probablement terminé.

Bienvenue dans la communauté officielle TechFlow

Groupe Telegram :https://t.me/TechFlowDaily

Compte Twitter officiel :https://x.com/TechFlowPost

Compte Twitter anglais :https://x.com/BlockFlow_News