암호화 사용자를 위한 보안 가이드: 해킹될 수 있는 방법을 이해하는 것부터 시작하세요

글: Rick Maeda

번역: Golem

대부분의 암호화폐 사용자가 복잡한 코드 결함으로 인해 해킹당하는 것이 아니라, 잘못된 클릭, 서명 또는 신뢰로 인해 피해를 입는다는 사실이 있다. 본 보고서는 사용자 주변에서 실제로 발생하는 이러한 보안 공격을 상세히 분석한다.

피싱 키트와 지갑 도용 도구부터 맬웨어 및 가짜 고객지원 사기까지, 암호화폐 산업의 대부분 공격은 프로토콜이 아닌 사용자를 직접 겨냥한다. 이 때문에 일반적인 공격은 코드 수준보다 인간적 요소에 집중된다.

따라서 본 보고서는 개인 사용자를 대상으로 한 암호화폐 취약점을 개관하며, 일반적인 취약점뿐만 아니라 실제 사례 분석과 사용자가 일상적으로 경계해야 할 사항도 포함한다.

알아야 할 점: 당신이 공격 대상이다

암호화폐는 설계상 자체 보관(self-custody) 특성을 갖는다. 그러나 이러한 기본 속성과 핵심 산업 가치가 바로 당신(사용자)을 단일 실패 지점(single point of failure)으로 만든다. 많은 개인 암호화폐 자산 손실 사례에서 문제는 프로토콜 결함이 아니라 단 하나의 클릭, 단 하나의 DM, 단 하나의 서명에서 비롯된다. 사소해 보이는 일상 작업, 순간의 신뢰 또는 부주의가 사용자의 암호화폐 경험을 완전히 바꿔놓을 수 있다.

따라서 본 보고서는 스마트 계약 로직 문제에 초점을 두지 않고, 개인 사용자에 대한 위협 모델(threat model)에 집중하여 사용자가 어떻게 악용되는지, 그리고 어떻게 대응할 수 있는지를 분석한다. 보고서는 피싱, 지갑 권한 부여, 사회공학, 맬웨어 등 개인 수준의 취약점 공격을 중심으로 다룬다. 마지막으로 프로토콜 수준의 위험도 간략히 소개하여 암호화폐 분야에서 발생 가능한 다양한 취약점 이용 방식을 개괄한다.

개인이 직면할 수 있는 취약점 공격 방식 분석

허가 없이 거래가 이루어지는 환경에서는 거래가 영구적이며 되돌릴 수 없고, 중개 기관이 거의 개입하지 않으며, 개인 사용자는 금융 자산을 보유한 장치와 브라우저를 통해 익명의 거래 상대방과 상호작용해야 한다. 이러한 이유로 암호화폐는 해커들과 범죄자들이 노리는 사냥터가 되었다.

다음은 개인이 직면할 수 있는 다양한 취약점 공격 유형이다. 다만 독자들은 본 섹션이 대부분의 공격 유형을 다루지만, 포괄적이진 않음을 유념해야 한다. 암호화폐에 익숙하지 않은 사람에게는 이 취약점 목록이 혼란스럽게 느껴질 수 있으나, 그 상당수는 인터넷 시대 내내 반복되어온 '일반적인' 공격이며, 암호화폐 산업만의 고유한 것은 아니다.

사회공학 공격

사용자의 심리를 조작하여 개인 보안을 위태롭게 하는 공격.

-

피싱: 정품 플랫폼을 가장한 가짜 이메일, 메시지 또는 웹사이트를 통해 인증 정보나 복구 구문(mnemonic phrase)을 탈취.

-

사칭 사기: KOL, 프로젝트 책임자 또는 고객지원 담당자로 사칭하여 신뢰를 얻고 자금이나 민감 정보를 탈취.

-

복구 구문 사기: 사용자가 가짜 복구 도구나 경품 행사 등을 통해 복구 구문을 유출하도록 유도.

-

가짜 에어드랍: 무료 토큰을 미끼로 사용자에게 안전하지 않은 지갑 상호작용이나 개인키 공유를 유도.

-

가짜 채용 제안: 취업 기회인 것처럼 위장하지만, 목적은 맬웨어 설치 또는 민감 데이터 탈취.

-

펌프앤덤프 사기: 소셜미디어를 통한 과장 광고로 무방비한 소액 투자자들에게 토큰을 팔아넘김.

통신 및 계정 탈취

통신 인프라 또는 계정 수준의 취약점을 이용해 인증을 우회.

-

SIM 카드 교환: 공격자가 피해자의 전화번호를 장악하여 2단계 인증(2FA) 코드를 가로채고 계정 인증 정보를 재설정.

-

자격 증명 채우기(Credential stuffing): 유출된 인증 정보를 반복 사용하여 지갑 또는 거래소 계정에 접근.

-

2단계 인증 우회: 약한 인증 방식이나 SMS 기반 인증을 이용해 무단 접근 권한 확보.

-

세션 하이재킹: 맬웨어나 불안전한 네트워크를 통해 브라우저 세션을 탈취하여 로그인된 계정을 장악.

해커는 SIM 카드 교환을 이용해 미국 SEC 트위터 계정을 장악하고 허위 트윗을 게시했다

멀웨어 및 장치 취약점

사용자 장치를 침입하여 지갑 접근 권한을 확보하거나 거래를 조작.

-

키로거: 키보드 입력을 기록하여 비밀번호, PIN 번호, 복구 구문을 탈취.

-

클립보드 하이재킹: 붙여넣기된 지갑 주소를 공격자가 통제하는 주소로 교체.

-

원격 접근 트로이목마(RAT): 공격자가 피해자의 장치(지갑 포함)를 완전히 제어 가능하게 함.

-

악성 브라우저 확장 프로그램: 해킹되거나 위조된 확장 프로그램이 데이터를 탈취하거나 거래를 조작.

-

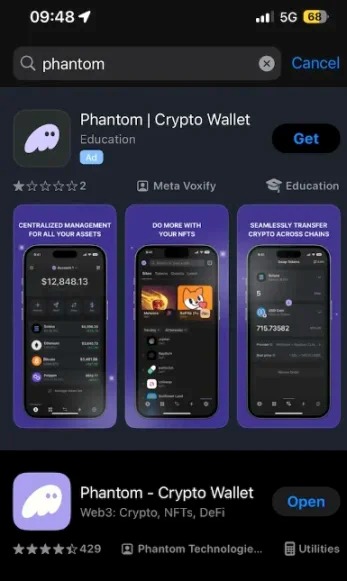

가짜 지갑 또는 애플리케이션: 사용 시 자금을 도난당하는 위조 앱(App 또는 브라우저).

-

중간자(MITM) 공격: 사용자와 서비스 제공자 사이의 통신을 가로채고 수정, 특히 불안전한 네트워크에서 발생.

-

불안전한 WiFi 공격: 공용 또는 감염된 WiFi가 로그인 또는 전송 과정에서 민감 데이터를 가로챔.

가짜 지갑은 암호화폐 초보자를 대상으로 한 흔한 사기 수법이다

지갑 수준 취약점

사용자가 지갑을 관리하거나 지갑과 상호작용하고 서명하는 방식을 노리는 공격.

-

악성 토큰 권한 고갈: 악성 스마트계약이 이전에 부여된 토큰 권한을 이용해 토큰을 고갈시킴.

-

블라인드 서명 공격: 사용자가 모호한 거래 조건에 서명하여 자금 손실(예: 하드웨어 지갑에서).

-

복구 구문 도난: 맬웨어, 피싱 또는 부적절한 저장 습관을 통해 복구 구문이 유출됨.

-

개인키 유출: 클라우드 드라이브나 평문 노트 등 불안전한 저장으로 인해 키가 유출됨.

-

하드웨어 지갑 유출: 조작되거나 위조된 장치가 개인키를 공격자에게 유출함.

스마트 계약 및 프로토콜 수준 리스크

악성 또는 취약한 체인 상 코드와 상호작용할 때 발생하는 리스크.

-

악성 스마트계약: 상호작용 시 숨겨진 악성 코드가 실행되어 자금이 탈취됨.

-

플래시론 공격: 무담보 대출을 이용해 가격 또는 프로토콜 로직을 조작.

-

오라클 조작: 공격자가 가격 정보를 조작하여 오류 데이터에 의존하는 프로토콜을 공격.

-

유동성 탈출 사기: 개발자가 자신만 자금을 인출할 수 있도록 설계한 토큰/풀로 사용자들을 함정에 빠뜨림.

-

시스폰 공격(Sybil attack): 여러 가짜 신원을 이용해 탈중앙화 시스템(특히 거버넌스 또는 에어드랍 자격)을 교란.

프로젝트 및 시장 조작 사기

토큰, DeFi 프로젝트 또는 NFT 관련 사기.

-

Rug 사기: 프로젝트 창립자가 자금을 모은 후 사라져 가치 없는 토큰만 남김.

-

가짜 프로젝트: 허위 NFT 컬렉션으로 사용자를 사기하거나 유해한 거래에 서명하게 함.

-

더스트 공격(Dusting attack): 미량의 토큰 전송을 이용해 지갑의 익명성을 해치고 피싱 또는 사기 대상을 식별.

네트워크 및 인프라 공격

사용자가 의존하는 프론트엔드 또는 DNS 수준 인프라를 악용.

-

프론트엔드 하이재킹/DNS 스푸핑: 사용자를 악성 인터페이스로 리디렉션하여 인증 정보를 탈취하거나 안전하지 않은 거래를 유도.

-

크로스체인 브릿지 취약점: 크로스체인 전송 과정에서 사용자 자금을 탈취.

물리적 위협

강요, 도난, 감시 등 현실 세계의 위험.

-

신체 공격: 피해자가 강요당해 자금을 이체하거나 복구 구문을 유출.

-

물리적 도난: 장치 또는 백업(하드웨어 지갑, 노트북 등)을 훔쳐 접근 권한 확보.

-

숄더 서핑(Shoulder surfing): 공공 또는 사적 장소에서 사용자가 민감 정보를 입력하는 것을 관찰하거나 촬영.

주의해야 할 주요 취약점

사용자가 해킹당하는 방식은 다양하지만, 일부 취약점은 더 흔하다. 다음은 암호화폐를 보유하거나 사용하는 개인이 반드시 알아야 할 세 가지 취약점 공격과 예방 방법이다.

피싱(가짜 지갑 및 에어드랍 포함)

피싱은 암호화폐보다 수십 년 앞서 존재했으며, 이 용어는 1990년대에 등장하여 공격자가 가짜 이메일과 웹사이트를 통해 민감 정보(주로 로그인 정보)를 '낚아내는' 행위를 설명하기 위해 사용되었다. 암호화폐가 병렬 금융 시스템으로 등장하면서 피싱은 자연스럽게 복구 구문, 개인키, 지갑 권한을 목표로 진화했다.

암호화폐 피싱은 특히 위험한데, 추징권이 없기 때문이다: 환불도, 사기 보호도, 거래를 취소할 수 있는 고객지원도 없다. 일단 키가 탈취되면 자금은 사실상 사라진 것이다. 또한 중요한 점은 피싱이 종종 대규모 공격의 첫 단계라는 것이다. 진짜 리스크는 초기 손실 자체보다 이후 연쇄 피해에 있다. 예를 들어, 탈취된 인증 정보를 통해 공격자는 피해자를 가장해 다른 사람을 속일 수 있다.

피싱은 어떻게 작동하는가?

피싱의 핵심은 인간의 신뢰를 이용하는 것으로, 가짜 신뢰할 수 있는 인터페이스를 제공하거나 권위 있는 인물을 가장하여 사용자가 민감 정보를 자발적으로 넘기거나 악성 작업을 승인하도록 유도한다. 주요 전파 경로는 다음과 같다:

-

피싱 웹사이트

-

MetaMask, Phantom 등의 지갑, Binance 등의 거래소, dApp의 가짜 버전

-

Google 광고를 통해 홍보되거나 Discord/X 그룹에서 공유되며, 정품과 동일하게 보이도록 구성됨

-

사용자에게 '지갑 가져오기' 또는 '자금 복구'를 요청하여 복구 구문이나 개인키를 탈취

-

피싱 이메일 및 메시지

-

가짜 공식 알림(예: "긴급 보안 업데이트" 또는 "계정 도난")

-

가짜 로그인 포털로 연결하는 링크 포함, 또는 악성 토큰 또는 스마트계약과 상호작용하도록 유도

-

일부 피싱은 자금을 입금하게 한 후 몇 분 내로 자금을 훔쳐감

-

에어드랍 사기: 지갑(EVM 체인 위 주로)에 가짜 토큰 에어드랍을 보내는 방식

-

토큰 클릭 또는 거래 시도 시 악성 계약 상호작용이 트리거됨

-

무한 토큰 승인을 비밀리에 요청하거나, 서명된 페이로드를 통해 사용자의 원생 토큰을 탈취

피싱 사례

2023년 6월, 북한의 라자루스 그룹(Lazarus Group)은 Atomic Wallet을 공격했는데, 이는 암호화폐 역사상 가장 파괴적인 순수 피싱 공격 중 하나였다. 이번 공격은 5,500개 이상의 논托管(non-custodial) 지갑을 해킹하여 1억 달러 이상의 암호화폐를 탈취했으며, 사용자가 악성 거래에 서명하거나 스마트계약과 상호작용할 필요조차 없었다. 이 공격은 기만적인 인터페이스와 맬웨어를 통한 복구 구문 및 개인키 추출에 의한 전형적인 피싱 기반 인증 정보 도난 사례였다.

Atomic Wallet은 500개 이상의 암호화폐를 지원하는 멀티체인 논托管 지갑이다. 이번 사건에서 공격자는 사용자가 해당 지갑의 지원 인프라, 업데이트 절차, 브랜드 이미지에 대한 신뢰를 이용한 협력적 피싱 활동을 전개했다. 피해자들은 이메일, 가짜 웹사이트, 트로이목마 형태의 소프트웨어 업데이트에 유혹당했다. 모든 공격은 정품 Atomic Wallet의 공식 커뮤니케이션을 모방하는 것을 목표로 했다.

해커가 사용한 피싱 방식은 다음과 같다:

-

Atomic Wallet 고객지원 또는 보안 경보를 가장한 가짜 이메일로 사용자에게 긴급 조치를 요구

-

지갑 복구 또는 에어드랍 수령 인터페이스를 모방한 기만적인 웹사이트(예: `atomic-wallet[.]co`)

-

Discord, 이메일, 감염된 포럼을 통해 악성 업데이트 배포 — 사용자를 피싱 페이지로 유도하거나 로컬 맬웨어를 통해 로그인 인증 정보를 추출

사용자가 이러한 사기성 인터페이스에 12개 또는 24개 단어의 복구 구문을 입력하면 공격자는 지갑에 대한 완전한 접근 권한을 얻는다. 이 취약점은 피해자가 체인 상에서 어떤 상호작용도 할 필요가 없다: 지갑 연결도, 서명 요청도, 스마트계약 참여도 필요 없다. 오히려 순전히 사회공학과, 신뢰할 수 있을 것 같은 플랫폼에서 지갑을 복구하거나 확인하려는 사용자의 의사에 의존한다.

지갑 도용 프로그램 및 악성 권한 부여

지갑 도용 프로그램(wallet drainer)은 사용자 지갑의 자산을 빼내기 위해 개인키를 훔치는 것이 아니라, 사용자가 토큰 접근 권한을 부여하거나 위험한 거래에 서명하도록 유도하는 악성 스마트계약 또는 dApp이다. 사용자 인증 정보를 탈취하는 피싱 공격과 달리, 지갑 도용 프로그램은 권한(permission)을 악용하는데, 권한은 Web3 신뢰 메커니즘의 핵심이다.

DeFi 및 Web3 애플리케이션이 대중화되면서 MetaMask, Phantom 등의 지갑은 dApp과 '연결'하는 개념을 보편화했다. 이는 편리함을 가져왔지만, 동시에 큰 공격 취약점을 만들었다. 2021~2023년 사이, NFT 민팅, 가짜 에어드랍, 일부 dApp은 익숙한 사용자 인터페이스 속에 악성 계약을 숨겼다. 사용자는 흥분하거나 주의가 흐트러져 지갑을 연결하고 '승인'을 클릭하지만, 무엇을 승인했는지 전혀 알지 못한다.

공격 메커니즘

악성 권한 부여는 ERC-20 및 ERC-721/ERC-1155와 같은 블록체인 표준의 권한 시스템을 악용한다. 사용자가 자신의 자산에 대한 지속적인 접근 권한을 공격자에게 부여하도록 유도한다.

ERC-20 토큰의 approve(address spender, uint256 amount) 함수는 'spender'(예: DApp 또는 공격자)가 사용자 지갑에서 지정된 수량의 토큰을 이체할 수 있게 한다. NFT의 setApprovalForAll(address operator, bool approved) 함수는 'operator'에게 컬렉션 내 모든 NFT를 이체할 수 있는 권한을 부여한다.

이러한 승인은 Uniswap이 토큰 교환을 위해 승인이 필요한 것처럼 DApp의 표준 설정이지만, 공격자는 이를 악용한다.

공격자가 권한을 얻는 방식

기만적인 안내문: 피싱 웹사이트 또는 감염된 DApp이 사용자에게 '지갑 연결', '토큰 교환', 'NFT 수령'으로 표시된 거래에 서명하도록 유도. 실제로는 공격자 주소에 대해 approve 또는 setApprovalForAll 메서드를 호출하는 거래다.

무한 승인: 공격자는 일반적으로 무한 토큰 승인(uint256.max) 또는 setApprovalForAll(true)을 요청하여 사용자의 토큰 또는 NFT를 완전히 통제.

블라인드 서명: 일부 DApp은 불투명한 데이터에 서명하도록 유도하여 악의적 행위를 발견하기 어렵게 만든다. Ledger 같은 하드웨어 지갑에서도 표시되는 정보는 무해해 보이지만('토큰 승인' 등), 공격자의 의도를 숨길 수 있다.

공격자가 권한을 얻은 후 즉시 자산을 자신의 지갑으로 이체하거나, 의심을 줄이기 위해(때로는 수주 또는 수개월간) 기다린 후 자산을 훔칠 수도 있다.

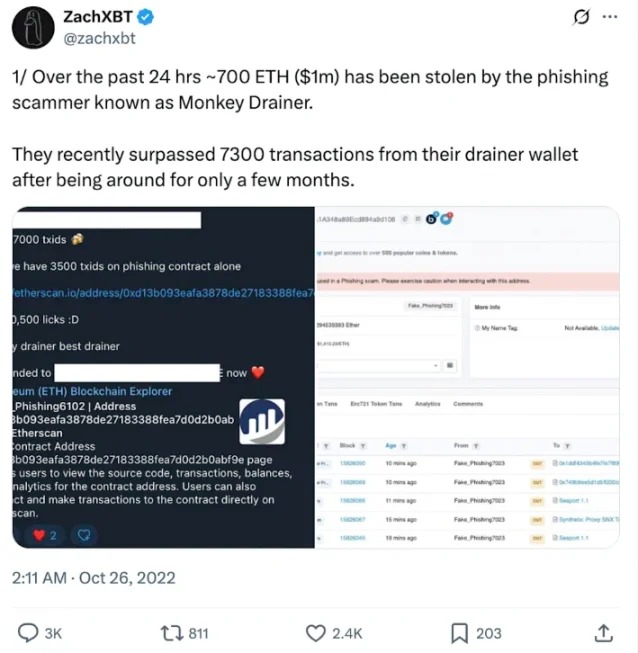

지갑 고갈 프로그램/악성 권한 부여 사례

Monkey Drainer 사기는 주로 2022년과 2023년 초에 발생했으며, 수백만 달러 상당의 암호화폐(NFT 포함)를 가짜 웹사이트와 악성 스마트계약을 통해 탈취한 악명 높은 '고갈 서비스(drainer-as-a-service)' 피싱 키트다. 사용자의 복구 구문이나 비밀번호를 수집하는 전통적 피싱과 달리, Monkey Drainer는 위험한 체인 상 승인 서명과 스마트계약 악용을 통해 작동하여, 공격자가 직접 인증 정보를 탈취하지 않고도 토큰과 NFT를 추출할 수 있었다. 사용자에게 위험한 체인 상 승인에 서명하도록 유도함으로써, Monkey Drainer는 2023년 초 운영을 종료하기 전까지 수백 개의 지갑에서 430만 달러 이상을 훔쳤다.

유명한 체인 상 탐정 ZachXBT가 Monkey Drainer 사기를 폭로했다

이 키트는 낮은 기술력을 가진 공격자들 사이에서 인기가 있었으며, 지하 Telegram 및 다크웹 커뮤니티에서 적극적으로 홍보되었다. 제휴자들이 정품 프로젝트를 가장한 가짜 민팅 웹사이트를 복제하고, 백엔드를 구성하여 서명된 거래를 중앙화된 인출 계약으로 전달할 수 있게 했다. 이 계약은 토큰 권한을 이용해 사용자가 모르는 사이에 setApprovalForAll()(NFT) 또는 permit()(ERC-20 토큰) 등의 함수를 통해 공격자 주소에 자산 접근 권한을 부여하도록 설계되었다.

주목할 점은 이 상호작용 과정이 직접적인 피싱을 회피한다는 것이다. 피해자는 개인키나 복구 구문을 요구받지 않는다. 대신, 합법적인 dApp처럼 보이는 인터페이스와 상호작용하게 되며, 일반적으로 카운트다운이 있거나 인기 브랜드가 홍보되는 민팅 페이지에서 이루어진다. 연결 후 사용자는 완전히 이해하지 못하는 거래에 서명하도록 요청받는데, 이는 일반적인 승인 언어나 지갑 UI의 혼란으로 인해 가려진다. 이러한 서명은 자금 직접 이체가 아니라, 언제든지 이체할 수 있도록 공격자에게 권한을 부여하는 것이다. 권한을 얻은 후, 고갈 계약은 단일 블록 내에 대량 인출을 실행할 수 있다.

Monkey Drainer 방식의 특징 중 하나는 지연 실행인데, 탈취된 자산은 일반적으로 수시간 또는 수일 후에 인출되어 의심을 피하고 수익을 극대화한다. 이로 인해 대규모 지갑이나 활발한 거래 활동을 하는 사용자에게 특히 효과적이다. 왜냐하면 그들의 권한 부여가 정상적인 사용 패턴 속에 묻힐 수 있기 때문이다. 일부 유명 피해자로는 CloneX, Bored Apes, Azuki 프로젝트의 NFT 수집가들이 있다.

Monkey Drainer는 2023년 운영을 종료했지만, 이는 '조용히 행동하기 위한 것'이었으며, 지갑 고갈 프로그램의 시대는 계속 진화하고 있으며, 체인 상 블라인드 승인의 위력을 오해하거나 과소평가하는 사용자에게 지속적인 위협이 되고 있다.

멀웨어 및 장치 취약점

마지막으로, '멀웨어 및 장치 취약점'은 사용자의 컴퓨터, 휴대폰 또는 브라우저를 침입하기 위해 기만을 통해 맬웨어를 설치하려는 다양한 매체를 포함하는 광범위하고 다양한 공격을 의미한다. 목표는 일반적으로 민감 정보(복구 구문, 개인키 등)를 탈취하거나, 지갑 상호작용을 가로채거나, 공격자가 피해자의 장치를 원격 제어하는 것이다. 암호화폐 분야에서 이러한 공격은 흔히 가짜 채용 제안, 가짜 앱 업데이트, Discord를 통한 파일 공유 같은 사회공학으로 시작하지만, 금세 전체 시스템 침입으로 확대된다.

멀웨어는 개인용 컴퓨터 탄생 초기부터 존재했다. 전통적으로는 신용카드 정보를 훔치거나, 로그인 정보를 수집하거나, 시스템을 장악해 스팸 또는 랜섬웨어를 발송하는 데 사용되었다. 암호화폐의 등장과 함께 공격자들도 변화했으며, 온라인 뱅킹을 노리는 대신, 거래가 되돌릴 수 없는 암호자산을 노리게 되었다.

대부분의 맬웨어는 무작위로 퍼지지 않으며, 피해자가 실행하도록 유도되어야 한다. 여기서 사회공학이 작용한다. 일반적인 전파 방식은 본문 첫 번째 항목에 나열되어 있다.

멀웨어 및 장치 취약점 사례: 2022년 Axie Infinity 채용 사기

2022년의 Axie Infinity 채용 사기는 Ronin Bridge 대규모 해킹 사건으로 이어졌으며, 암호화폐 분야에서 맬웨어와 장치 취약점 악용의 전형적인 사례로, 복잡한 사회공학 수법이 뒷받침되었다. 이번 공격은 북한의 해커 조직 라자루스 그룹(Lazarus Group) 소행으로, 약 6.2억 달러 상당의 암호화폐가 탈취되었으며, 지금까지 가장 큰 규모의 탈중앙화 금융(DeFi) 해킹 사건 중 하나로 기록되었다.

Axie Infinity 취약점이 전통 금융 미디어에 보도됨

이 해킹은 다단계 작전으로, 사회공학, 맬웨어 배포, 블록체인 인프라 취약점 악용을 결합했다.

공격자는 가상 회사의 채용 담당자로 위장하여 LinkedIn을 통해 Ronin Network 운영사 Sky Mavis의 직원들을 겨냥했다. Ronin Network는 인기 있는 '플레이 투 언(P2E)' 블록체인 게임 Axie Infinity를 지원하는 이더리움 연계 사이드체인이다. 당시 Ronin과 Axie Infinity의 시가총액은 각각 약 3억 달러와 40억 달러였다.

공격자는 여러 직원에게 접근했지만, 주요 목표는 고위급 엔지니어였다. 신뢰를 쌓기 위해 공격자는 다단계의 가짜 채용 면접을 진행했으며, 매우 유리한 보수 조건으로 엔지니어를 유혹했다. 공격자는 엔지니어에게 정식 채용 제안서처럼 보이는 PDF 문서를 보냈다. 엔지니어는 이를 채용 절차의 일환이라고 생각하고 회사 컴퓨터에 다운로드하여 열었다. 이 PDF 문서에는 RAT(원격 제어 트로이목마)가 포함되어 있어, 열람 시 엔지니어의 시스템이 감염되었고, 해커는 Sky Mavis 내부 시스템에 접근할 수 있게 되었다. 이 침입이 Ronin 네트워크 인프라를 공격할 수 있는 기반을 마련했다.

이 해킹으로 인해 6.2억 달러(17.36만 ETH 및 2550만 USDC)가 탈취되었으며, 최종적으로 단 3000만 달러만 회수되었다.

우리는 어떻게 자신을 보호할 수 있는가

취약점 공격이 점점 더 정교해지고 있지만, 여전히 명백한 징후에 의존한다. 흔한 위험 신호는 다음과 같다:

-

"X를 받으려면 지갑을 가져오세요": 합법적인 서비스는 절대 복구 구문을 요구하지 않는다.

-

요청하지 않은 DM: 특히 지원, 자금, 혹은 질문하지 않은 문제 해결을 제공한다고 주장하는 메시지.

-

약간 틀린 도메인 이름: 예를 들어 metamusk.io vs metarnask.io.

-

구글 광고: 피싱 링크는 검색 결과에서 실제 링크보다 위에 나타나는 경우가 많다.

-

좋기만 하고 믿기 어려운 혜택: 예를 들어 "5 ETH 받기" 또는 "두 배의 토큰 보상" 이벤트.

-

긴급 또는 위협 전략: "귀하의 계정이 잠겼습니다", "즉시 수령하지 않으면 자금 손실" 등.

-

무한 토큰 승인: 사용자는 직접 토큰 수량을 설정해야 한다.

-

블라인드 서명 요청: 16진수 페이로드로, 가독성 있는 설명이 부족함.

-

검증되지 않았거나 모호한 계약: 토큰이나 dApp이 새로운 경우, 승인하는 내용을 확인하세요.

-

긴급 UI 알림: "즉시 서명하지 않으면 기회를 놓칩니다"와 같은 전형적인 압박 전략.

-

MetaMask에서 이유 없는 서명 팝업: 특히 명확하지 않은 요청, 가스 없는 거래, 이해할 수 없는 함수 호출이 포함된 경우.

개인 보호 법칙

자신을 보호하기 위해 우리는 다음의 황금률을 따를 수 있다:

-

어떠한 이유로든 누구와도 복구 구문을 공유하지 마십시오.

-

공식 웹사이트를 즐겨찾기에 추가: 항상 직접 접속하며, 지갑이나 거래소를 검색하지 마십시오.

-

임의의 에어드랍 토큰을 클릭하지 마십시오: 특히 참여하지 않은 프로젝트의 토큰은 더욱 그렇습니다.

-

검증되지 않은 DM을 피하십시오: 합법적인 프로젝트는 거의 먼저 DM을 보내지 않습니다(...그래도 보내는 경우도 있습니다).

-

하드웨어 지갑을 사용하십시오: 블라인드 서명 리스크를 줄이고 키 유출을 방지합니다.

-

피싱 방지 도구를 사용하십시오: PhishFort, Revoke.cash, 광고 차단기 등의 확장 프로그램을 활용.

-

읽기 전용 브라우저를 사용하십시오: Etherscan Token Approvals 또는 Revoke.cash 같은 도구로 지갑의 권한 현황을 확인할 수 있습니다.

-

일회용 지갑을 사용하십시오: 자금이 없거나 아주 적은 새 지갑을 만들어 민팅이나 연결을 먼저 테스트하세요. 손실을 최소화할 수 있습니다.

-

자산을 분산 보관하십시오: 모든 자산을 하나의 지갑에 두지 마십시오.

경험 많은 암호화폐 사용자라면 다음의 고급 법칙을 따를 수 있습니다:

-

암호화폐 활동을 위한 전용 장치 또는 브라우저 프로필을 사용하며, 링크 및 DM 열람에도 전용 장치를 사용하십시오.

-

Etherscan의 토큰 경고 태그를 확인하십시오. 많은 사기 토큰이 이미 표시되어 있습니다.

-

공식 프로젝트 발표와 스마트 계약 주소를 교차 검증하십시오.

-

URL을 꼼꼼히 확인하십시오: 특히 이메일과 채팅에서 미묘한 철자 오류가 흔합니다. 많은 메신저 앱과 웹사이트는 하이퍼링크를 허용합니다—www.google.com 같은 링크를 직접 클릭하게 만들 수 있습니다.

-

서명에 주의하십시오: 확인 전 반드시 거래를 디코딩하십시오(예: MetaMask, Rabby 또는 시뮬레이터를 통해).

맺음말

대부분의 사용자는 암호화폐의 취약점이 기술적이며 불가피하다고 생각한다, 특히 이 분야에 막 입문한 사용자일수록 그렇다. 복잡한 공격 방식은 실제로 그럴 수 있지만, 많은 경우 초기 단계는 기술적이지 않은 방식으로 개인을 겨냥하는 것이며, 이는 후속 공격을 예방 가능하게 한다.

이 분야에서 개인의 손실 대부분은 새로운 코드 결함이나 난해한 프로토콜 결함에서 비롯되지 않는다. 사람들이 문서를 읽지 않고 서명하거나, 지갑을 가짜 앱에 가져오거나, 합리적으로 보이는 DM을 쉽게 믿는 것에서 비롯된다. 이 도구들은 아마도 새롭겠지만, 그 수법은 오래됐다: 기만, 재촉, 오도.

자체 보관과 허가 없음은 암호화폐의 강점이지만, 사용자는 이런 특성이 리스크를 높임을 기억해야 한다. 전통 금융 세계에서는 사기를 당하면 은행에 전화할 수 있다. 하지만 암호화폐 세계에서는 사기를 당하면, 게임은 거의 끝난 것이다.

TechFlow 공식 커뮤니티에 오신 것을 환영합니다

Telegram 구독 그룹:https://t.me/TechFlowDaily

트위터 공식 계정:https://x.com/TechFlowPost

트위터 영어 계정:https://x.com/BlockFlow_News