Clawdbot 鬧劇:被迫更名、加密貨幣騙局和 24 小時崩潰

TechFlow Selected深潮精選

Clawdbot 鬧劇:被迫更名、加密貨幣騙局和 24 小時崩潰

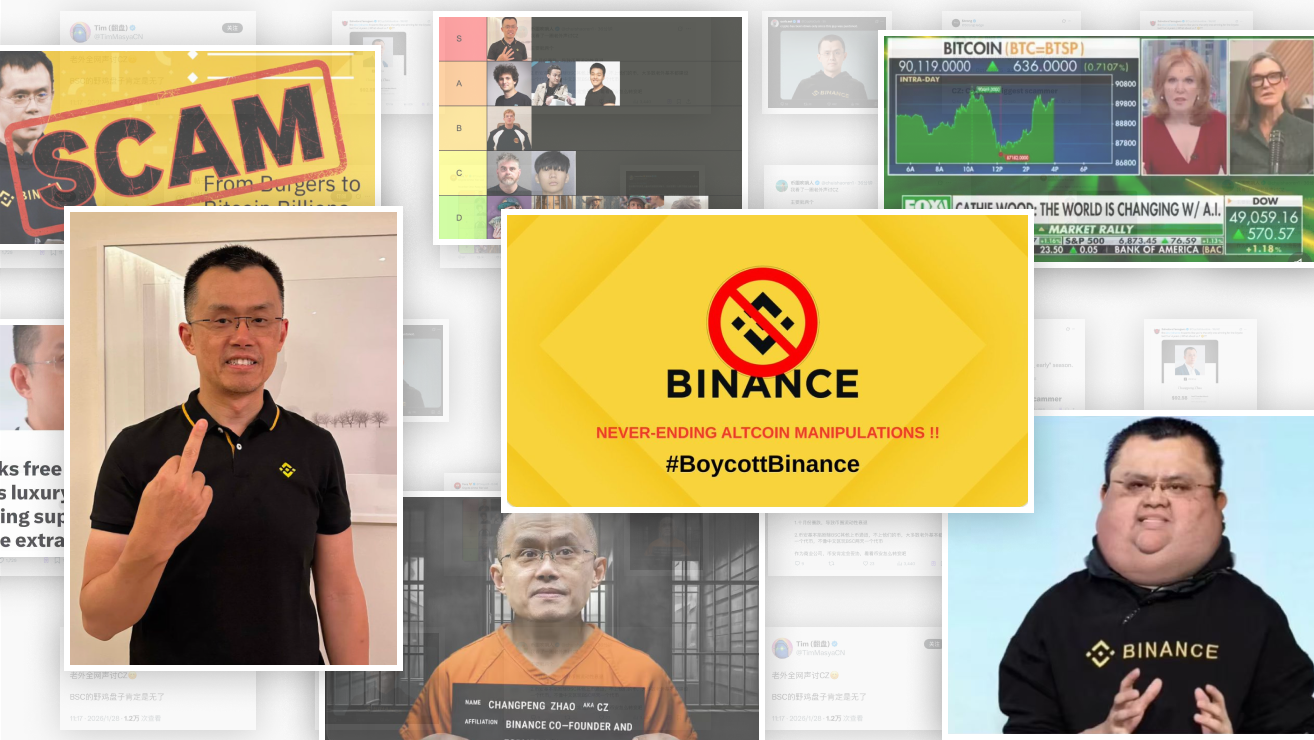

短短數分鐘內,與該項目無關的 CLAWD 代幣市值飆升至 1600 萬美元,隨後迅速崩盤。

撰文:Jose Antonio Lanz

編譯:Chopper,Foresight News

TL;DR

- 一場商標糾紛引發了爆款人工智能應用 Clawdbot 遭遇更名風波與賬號被盜的混亂局面;

- 短短數分鐘內,與該項目無關的 CLAWD 代幣市值飆升至 1600 萬美元,隨後迅速崩盤;

- 安全研究人員發現,多個 Clawdbot 實例存在暴露風險,相關賬戶憑證也面臨洩露隱患。

幾天前,Clawdbot 還是 GitHub 上最炙手可熱的開源項目之一,收穫了超 8 萬個星標。這款技術實力亮眼的工具,允許用戶通過 WhatsApp、Telegram 和 Discord 等即時通訊應用在本地運行 AI 助手,並獲得完整的系統訪問權限。

而如今,這個項目不僅因法律問題被迫更名,還被加密貨幣詐騙分子盯上;一款假借其名頭的虛假代幣市值短暫衝高至 1600 萬美元后暴跌,項目也因研究人員發現其網關暴露、賬戶憑證可被輕易獲取而飽受詬病。

這場危機的導火索,是人工智能公司 Anthropic 向 Clawdbot 創始人 Peter Steinberger 發出了商標侵權索賠。Clawdbot 的許多功能都基於 Anthropic 旗下的 Claude 模型開發,該公司認為,「Clawd」 與自家的 「Claude」 名稱過於相似。平心而論,這一主張符合商標法的規定。

但這一商標糾紛,卻引發了一系列連鎖問題,最終讓事態徹底失控。

Peter Steinberger 發推表示,「我的推特關注列表裡有 GitHub 的工作人員嗎?能不能幫我找回 GitHub 賬號?賬號被加密貨幣詐騙分子盜了。」

Peter Steinberger 在推特上宣佈,將 Clawdbot 更名為 Moltbot。社區用戶對這次更名錶現得十分包容,項目官方賬號還發文稱:「龍蝦內核依舊,只是換了副新外殼。」

隨後,Peter Steinberger 同步發起了 GitHub 賬號和推特賬號的更名操作。但就在放棄舊賬號名、完成新賬號名註冊的這短短空檔裡,加密貨幣詐騙分子趁機盜取了這兩個賬號。

被盜的賬號隨即開始大肆推廣一款基於 Solana 發行的虛假代幣 CLAWD。短短數小時內,投機交易者就將這款代幣的市值推高至 1600 萬美元以上。

部分早期入場的投資者聲稱賺得盆滿缽滿,而 Peter Steinberger 則公開否認與該代幣存在任何關聯。不久後,這款代幣的市值轟然崩盤,高位接盤的投資者損失慘重。

Peter Steinberger 發推表示,「所有加密貨幣圈的人聽著:別再給我發消息,別再來騷擾我。我這輩子都不會發行代幣,任何將我列為代幣發行方的項目全是騙局。我不會收取任何費用,你們的這些行為,正在嚴重損害這個項目的發展。」

Peter Steinberger 的拒絕態度,讓加密貨幣圈的部分人惱羞成怒。一些投機者認為,正是他的公開否認導致自己蒙受損失,於是對其發起了一系列騷擾行為。Peter Steinberger 不僅被指責 「背信棄義」,還被要求 「承擔責任」,甚至遭到聯合施壓,被要求為一些他從未聽說過的項目背書。

最終,Peter Steinberger 成功找回了被盜的賬號。但與此同時,安全研究人員也發現了一個嚴峻問題:數百個 Clawdbot 的運行實例未做任何認證防護,直接暴露在公共網絡中。也就是說,用戶為這款人工智能授予的無監督權限,極易被不法分子利用。

據 Decrypt 報道,人工智能開發者 Luis Catacora 通過 Shodan 搜索引擎進行掃描後發現,這些問題的根源,大多是新手用戶為該智能助手授予了過高的權限。他發文稱:「我剛在 Shodan 上查了一下,發現大量端口 18789 的網關暴露在外,且未設置任何認證。這意味著任何人都能獲取服務器的 shell 訪問權限、實現瀏覽器自動化操作,甚至竊取你的應用程序接口密鑰。Cloudflare Tunnel 是免費的,這些問題本不該出現。」

red-teaming 公司 Dvuln 的創始人 Jamieson O’Reilly 也發現,識別存在漏洞的服務器難度極低。他在接受 The Register 雜誌採訪時表示:「我手動檢查了多個運行實例,其中有 8 個完全未設置認證,直接處於開放狀態,還有數十個雖做了部分防護,但並未徹底消除暴露風險。」

這一技術漏洞的癥結何在?Clawdbot 的認證系統會自動通過本地主機的連接請求,也就是用戶對自身設備的連接。而絕大多數用戶都會通過反向代理運行這款軟件,這就導致所有外部連接的請求,都會被識別為來自本地迴環地址 127.0.0.1,並被自動授權,即便這些請求實則來自外部網絡。

區塊鏈安全公司慢霧科技證實了這一漏洞的存在,併發出警告:該項目存在多處代碼缺陷,可能導致用戶憑證被盜,甚至讓不法分子實現遠程代碼執行。研究人員還演 c 示了多種提示詞注入攻擊手段,其中一種通過郵件實施的攻擊,僅用數分鐘就誘使人工智能實例,將用戶的私人信息轉發給了攻擊者。

「這就是項目爆紅後,未做安全審計就快速擴張的後果。」 創業孵化平臺 FounderOS 的開發者 Abdulmuiz Adeyemo 發文稱,「『公開開發』的模式背後,藏著一個沒人願意提及的陰暗面。」

對人工智能愛好者和開發者而言,好消息是這個項目並未就此夭折。Moltbot 與此前的 Clawdbot 本質上是同一套軟件,代碼本身的質量過硬,而且儘管熱度居高不下,這款工具對新手並不友好,並不會出現大規模誤操作的情況。它的實際應用場景真實存在,只是目前仍未具備面向主流用戶推廣的條件,而那些安全問題,也依然懸而未決。

讓一款自主人工智能助手擁有服務器 shell 訪問、瀏覽器控制和憑證管理的權限,會產生諸多攻擊面,而這些攻擊面,都是傳統安全防護體系未曾考慮過的。這類系統的特性 —— 本地部署、持久化記憶、主動執行任務 —— 使其普及速度遠超行業安全防護體系的適配速度。

而那些加密貨幣詐騙分子,也依然在暗處蟄伏,伺機尋找下一個製造混亂的機會。

歡迎加入深潮 TechFlow 官方社群

Telegram 訂閱群:https://t.me/TechFlowDaily

Twitter 官方帳號:https://x.com/TechFlowPost

Twitter 英文帳號:https://x.com/BlockFlow_News