Web3 桌面錢包的初步安全評估

TechFlow Selected深潮精選

Web3 桌面錢包的初步安全評估

本報告呈現了該技術分析的細節和結論,旨在提升所有 Web3 成員的安全意識。

撰文:CertiK

桌面錢包在 Web3.0 生態系統中扮演著關鍵角色,它們為用戶在去中心化網絡中安全地管理數字資產提供了可靠的解決方案。Cointelegraph 的報告[1]指出,據 Bitfinex 交易所的分析師觀察顯示,截至 2023 年 12 月 1 日,全球數字貨幣持有者的數量顯著增長,已經從年初的 4.32 億增長至 5.75 億。而在這一新增市場中,桌面錢包占據著重要的份額。

隨著 Web3.0 行業的迅速發展,桌面錢包在保障用戶資產安全方面的重要性日益凸顯。然而,在對多個桌面錢包進行深入的技術分析後,CertiK 安全團隊發現了一些潛在的安全漏洞,可能會導致用戶在使用過程中面臨更高的風險。本報告呈現了該技術分析的細節和結論,旨在提升所有 Web3.0 成員的安全意識。我們期望通過這份報告,提醒用戶在使用桌面錢包時保持高度警覺,保護自己的數字資產。

來自供應鏈的安全隱患

桌面錢包是 Web3.0 用戶管理和保護數字資產的重要工具。然而,在供應鏈攻擊[2]的背景下,其安全性往往被忽視。供應鏈攻擊指的是網絡犯罪分子以目標組織依賴的第三方供應商、服務提供商或供應鏈環節等為對象進行攻擊。為防止此類安全事件,建議用戶對安裝包進行哈希值驗證,即使是直接從官方網站下載也不應跳過驗證步驟,因為只有通過此驗證的安裝包才能被認定為安全軟件。然而,並非所有用戶都具備執行此類驗證的能力,特別是在使用某些桌面錢包時,用戶安全防護能力的不足可能會增加他們遭受攻擊的風險。

具體而言,一些桌面錢包可能會無意中使用與後門軟件相似的模塊或算法,從而導致某些殺毒軟件產生誤報。然而官方網站通常會對這些誤報提供合理解釋,缺乏哈希驗證能力的用戶可能不加質疑地接受,將殺毒警告視為正常情況。這種錯誤的信任為惡意軟件偽裝成合法錢包安裝包提供潛在隱患,從而使用戶面臨更大的風險。

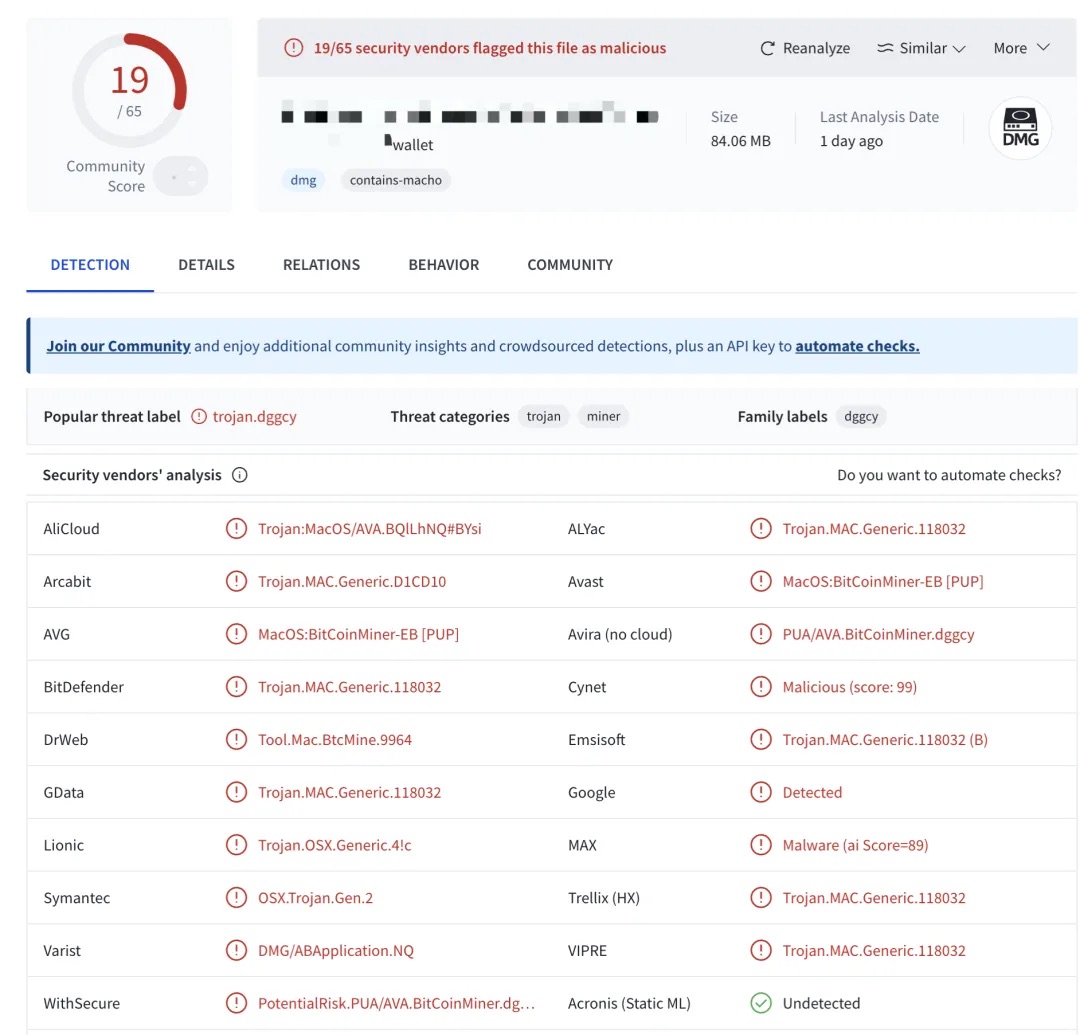

如下圖所示,VirusTotal 上的 65 款殺毒軟件對一個常見的桌面錢包的下載文件進行了分析,結果有 19 款軟件將該樣本標記為惡意文件。

該分析表明,供應鏈攻擊並非只是理論上的風險。對用戶而言,缺乏驗證軟件真實性的技術手段可能會使其無意中下載並安裝惡意軟件。即便是從官方網站下載的安裝包也可能觸發殺毒程序的警告,使用戶難以判斷其安全性,埋下安全隱患。

本地文件的儲存安全風險

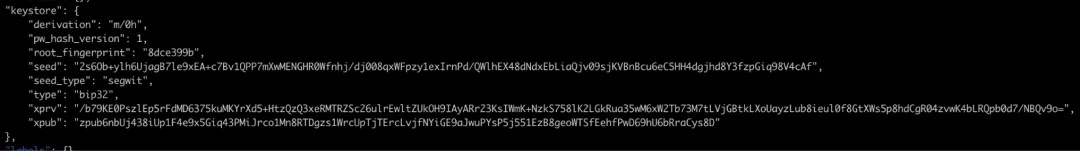

在深入調研中,我們發現某些桌面錢包允許用戶出於某些業務目的以明文形式存儲私鑰。這一做法大大增加了用戶數字資產的安全風險,因為一旦用戶的電腦感染病毒或惡意軟件,明文私鑰將直接暴露給攻擊者,危及其數字資產的安全。

未加密的本地文件:

加密的本地文件:

即使用戶使用 PIN 碼對本地文件進行加密,密鑰的安全性仍無法在惡意軟件威脅下得到充分保障。這些錢包無論是作為獨立桌面應用程序運行,還是作為瀏覽器擴展插件運行,都可能成為惡意軟件的目標。但用戶往往因桌面錢包的便捷性和功能性而信任它們,忽視了潛在的安全漏洞。與移動應用嚴格的權限管理和數據隔離相比,桌面錢包在保護用戶私鑰方面顯得相對薄弱。因此,用戶在使用桌面錢包時,必須時刻警惕操作環境的安全性,以避免因存儲不當或設置不安全引起失竊。

PIN 碼加密算法的安全性

另一個高風險係數的安全問題是許多桌面錢包採用了有漏洞的文件加密方式,使得攻擊者更容易訪問並解密用戶的加密數據。這種加密方式是指錢包未將文件加密綁定到設備的硬件信息上。這意味著即使文件已被加密,攻擊者仍可以將文件轉移到其他設備上進行離線解密,從而繞過設備固有的安全保護措施。

通過進一步分析發現,一些錢包在使用 PIN 碼時的防暴力破解算法存在弱點。許多錢包採用的加密算法的哈希迭代次數遠低於行業標準。例如,OWASP[3]推薦使用 600,000 次迭代來保護密碼,Apple 公司為其備份鑰匙鏈設置了 10,000,000 次迭代,1Password 和 LastPass 則分別採用 650,000 次迭代和 600,000 次迭代。然而,一些桌面錢包的加密算法哈希迭代次數卻僅設置為 5,000 次,遠低於這些行業安全基準。在這種情況下,攻擊者可以通過暴力破解技術獲取用戶的 PIN 碼,哪怕是複雜的密碼也可能被輕易攻破。

此外,我們還在審計中發現,一些錢包軟件的密碼保護機制不足以應對複雜的攻擊。惡意攻擊者通常會先竊取用戶的加密數據,然後利用強大的計算資源在離線環境中進行解密。由於某些桌面錢包在加密算法選擇上的漏洞,使得其加密數據更容易被破解。這不僅使用戶的數字資產面臨風險,同時也對 Web3.0 生態系統的整體安全提出了新的挑戰。

相對安全的桌面錢包解決方案

在使用桌面錢包時,建議選擇 MPC(多方計算)錢包或硬件錢包,因為相較於移動設備,桌面系統(PC 系統)存在固有的安全漏洞。雖然桌面錢包操作簡單且易於訪問,但不間斷的互聯網連接使其面臨更嚴峻的黑客和惡意軟件威脅。因此,對於需要更高安全性的用戶,選擇其他類型的錢包是明智之舉。

MPC 錢包在提升數字資產安全性和恢復功能方面具有顯著優勢。利用安全多方計算 (Secure Multi-Party Computation) 技術,錢包將私鑰分成多個片段,並分別存儲在不同的參與者或節點中。此設計消除了單點故障的風險,確保沒有任何單一實體擁有完整的私鑰。因此,即使用戶的桌面系統遭到入侵,攻擊者也無法利用任何單個密鑰片段竊取資產。只有當多方參與者的片段組合在一起時,才能生成有效的交易簽名。因此,只要不是所有密鑰片段同時被盜,用戶的資產就是安全的。

除此之外,MPC 錢包的分佈式密鑰管理體系提供了更大的操作靈活性和更低的交易成本。它支持隱藏簽名和鏈下追責機制,進一步增強了隱私性和安全性。通過這種方式,MPC 錢包確保即便在部分系統被入侵的情況下,數字資產的安全性也不會受到威脅。

MPC 錢包的另一個優勢是恢復功能。如果用戶的設備丟失或損壞,他們仍然可以通過第三方服務恢復密鑰。此過程要求用戶利用預先分佈在不同位置的密鑰片段重建私鑰。另外,一些 MPC 錢包還提供社交恢復功能,允許緊急聯繫人在極端情況下能夠幫助用戶重新訪問錢包。

桌面硬件錢包提供了一種物理隔離的解決方式,即,將私鑰存儲在硬件設備內。該設計確保所有簽名操作都在硬件內離線完成,即使用戶的桌面系統被入侵,攻擊者也無法訪問存儲的私鑰。此類物理隔離很大程度上增強了資產的安全性。因為私鑰避免暴露在互聯網中,從而降低了被黑客攻擊和盜竊的風險。

如今,大多數硬件錢包同樣提供恢復功能,以防止因硬件損壞或丟失而導致資產損失。該恢復過程通常包括創建備份助記詞或私鑰片段,並且用戶可以將其安全地存儲在不同位置。如果硬件設備丟失或被損壞,用戶可以利用這些備份信息重新訪問他們的錢包拿回資產。

此外,一些硬件錢包集成了生物識別技術以增強安全性。這意味著,即使未經授權的個人獲取了密鑰片段,沒有通過生物識別認證,攻擊者也無法入侵用戶的錢包。生物識別技術可能包括指紋、面部識別或語音識別,為硬件錢包的安全保障加碼。

例如,Zengo 的 MPC 系統採用了保存在不同設備上的多個私鑰片段,來增強錢包的安全性。MPC 系統中的恢復功能至關重要,使用戶在設備丟失或損壞時能夠取回錢包。為了確保資產安全,私鑰片段與賬戶牢牢綁定,這意味著只有當私鑰片段和賬戶同時丟失時,資產才會面臨丟失風險。

另外,某些硬件錢包製造商(如 Ledger)同樣提供基於身份的密鑰恢復服務。例如,Ledger 的「Ledger Recover[4]」服務,將錢包恢復詞組分成三個加密片段,並分發給三家託管方。如果用戶丟失了助記詞,經過身份驗證後,兩個片段可以組合在一起以重新訪問被鎖定的資金。該服務旨在為數字資產密鑰丟失風險提供額外的安全保障,但這也引起一些用戶的顧慮,因為這種方式需要在線儲存與政府簽發的身份證明相關聯的助記詞。

安全桌面錢包中的多方計算(MPC)

在比較 MPC 錢包與硬件錢包的安全性時,兩者都有著微妙的優缺點。

由於硬件錢包的固有限制——例如有限的 CPU 性能、受限的網絡連接能力以及簡陋的用戶界面等——導致展示詳細的交易信息存在一定難度。這使得用戶在需要深入驗證交易細節時難以完全確認交易內容。因此,在這種情況下,MPC 錢包成為了相對更好的選擇。MPC 錢包允許多個參與方共同計算和驗證交易數據,而不會暴露敏感信息,從而為驗證交易目的和完整性提供了更穩健的框架。與硬件錢包不同,基於 MPC 的解決方案[5]可以利用移動設備或其他平臺的計算和網絡環境,從而更緊密地對接後臺系統,減少與交易驗證相關的風險。

總的來說,桌面硬件錢包通過物理隔離和錢包恢復功能為用戶提供了一種安全、可靠的資產保護手段。生物識別技術的引入進一步加強了這一保護,確保用戶的資產即使在極端情況下也能得到安全保障。

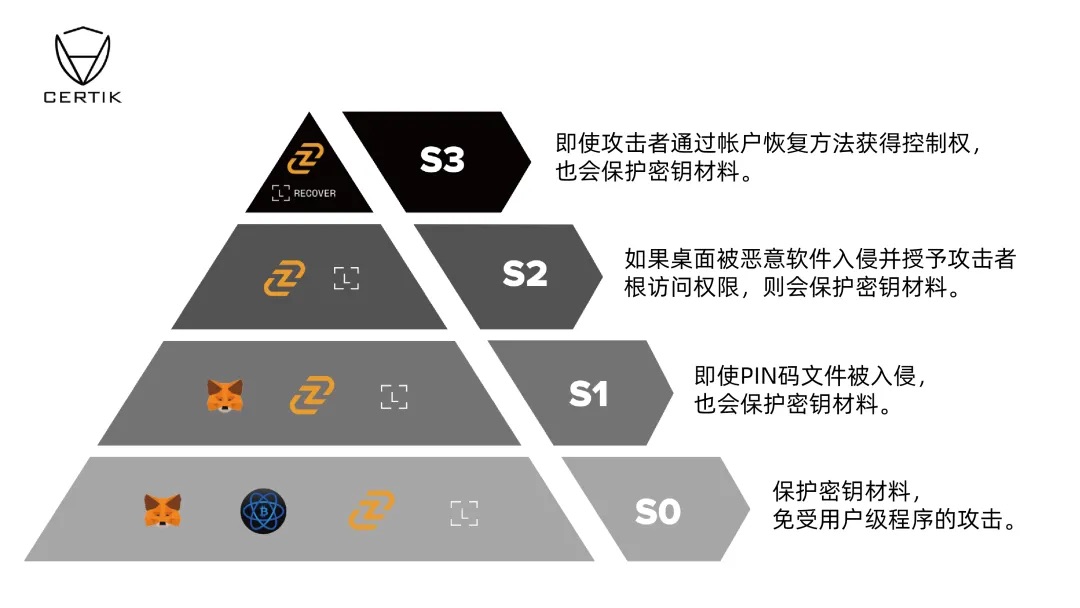

桌面錢包解決方案的對比

基於上述風險和安全性分析,我們對多個桌面錢包進行了比較評估。下圖總結了這些錢包的安全機制及其針對安全風險的防護措施。(S0 代表著基本風險,等級越高風險越複雜。)

總結

作為管理數字資產的重要工具,桌面錢包面臨多重安全挑戰:殺毒軟件的誤報、沙盒保護的缺乏、以及加密算法不足等問題都可能導致用戶資產面臨被盜風險。這對缺乏技術經驗的用戶尤其危險,因為他們可能難以識別和應對這些風險。因此,錢包開發者需加強安全措施以確保軟件的安全性。

同時,用戶也應提升風險意識,採取最佳實踐來儲存和管理數字資產。通過對桌面錢包的嚴格審計和持續改進,我們能夠更好地保護用戶的數字資產安全,促進整個 Web3.0 生態系統的健康發展。

歡迎加入深潮 TechFlow 官方社群

Telegram 訂閱群:https://t.me/TechFlowDaily

Twitter 官方帳號:https://x.com/TechFlowPost

Twitter 英文帳號:https://x.com/BlockFlow_News